HOWTO: 通过 Intune 解决 BitLocker 启用 PIN 支持时的 0x803100B5 问题

早先 gOxiA 分享了"HOWTO: 解决 BitLocker 启用 PIN 时的 0x803100B5 问题",如果你所在的组织已经开始基于 Intune 实施现代管理,并希望借助 Intune 下发策略来为客户端 BitLocker 启用 PIN 支持,那么暂时可能会有些小问题,你会发现找遍所有配置文件类型都没有提供“启用 BitLocker 身份验证需要在平板电脑上预启动键盘输入”(Enable use of Bitlocker auth requiring preboot keyboard - OSEnablePrebootInputProtectorsOnSlates)这个配置选项,不论是现有的配置文件模板,还是管理模板,即使是可自定义的 CSP。

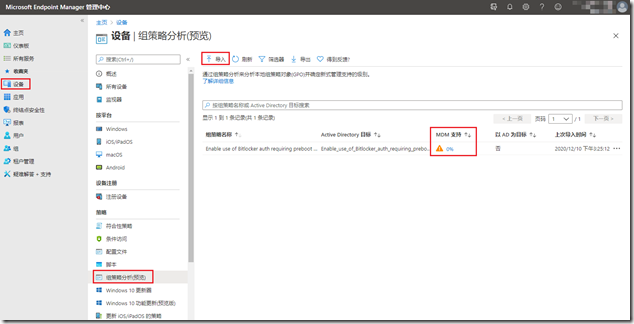

借助 Intune 提供的“组策略分析”功能,可以了解 Intune 当前对组织在应用的 GPO 的支持情况和进度,如下图所示,可确认 Intune 目前尚未提供 OSEnablePrebootInputProtectorsOnSlates 的支持。

解决方案

既然现有配置策略没有提供 OSEnablePrebootInputProtectorsOnSlates 的支持,那就只能使用下发 PowerShell 脚本实现。我们知道 GPO 配置对应相关注册表键值,我们只需要借助 PowerShell 向注册表写入键值即可,以下脚本可作为参考:

PowerShell 脚本文件准备完毕后便可转向 Intune 管理后台 Microsoft Endpoint Manager admin center,在“设备”下找到“脚本”即可添加。

需要注意的是因为注册表键值位于 HKLM 下,所以无需启用“使用已登录的凭据运行此脚本”,后面跟随向导完成即可,至此 BitLocker 启用 PIN 支持的 Intune 策略添加完毕,当我们使用 Intune 进行策略下发时如果没有可用的配置文件或 CSP,则需要借助 PowerShell 以脚本方式变通实现。

1

1