HOWTO:解决基于 Intune 管理的 Bitlocker 无法创建恢复密码和密钥

HOWTO:解决基于 Intune 管理的 Bitlocker 无法创建恢复密码和密钥

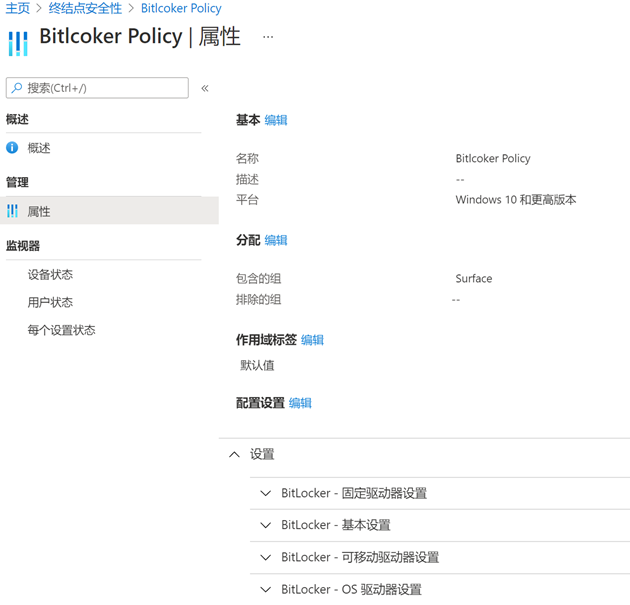

通过 Intune 我们可以在 Endpoint Manager 管理中心的“终结点安全性”下对客户端的“磁盘加密”进行管理。目前支持固定驱动器、可移动驱动器、OS 驱动器,以及基本设置的管理配置。

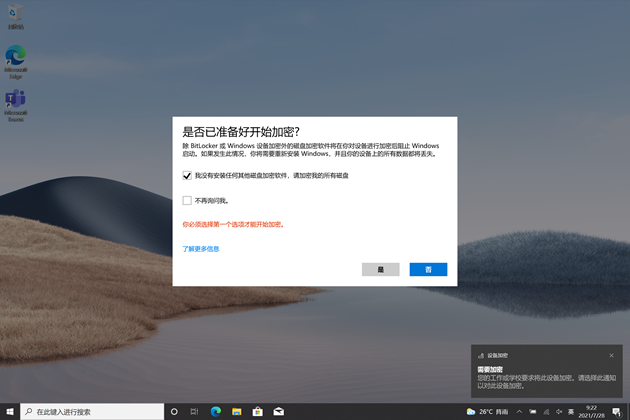

但不当的配置也会对客户端的正常部署造成困扰,正如本例所要分享的,IT人员希望借助“磁盘加密”策略实现客户端自动化静默启用 Bitlocker,但结果并不如人意。你可以看到如下图所示,设备在经历 Autopilot 配置进入系统桌面后,系统栏弹出磁盘加密的需求提示,当点击这个通知会弹出“是否已准备好开始加密?”的向导。

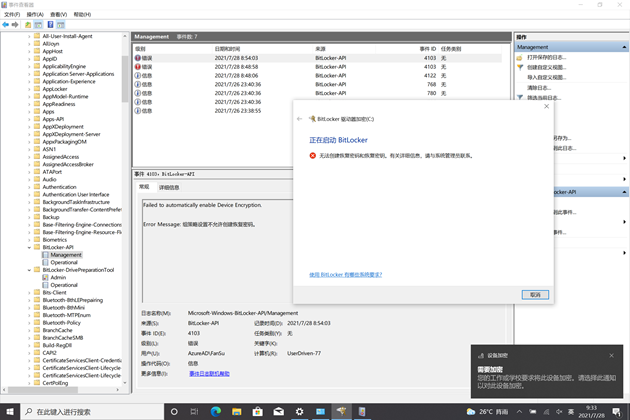

根据提示,确认没有安装和使用第三方的加密软件,但执行结果却失败了!提示“无法创建恢复密码和恢复密钥……”。此时,我们可以通过“事件查看器”,在“应用程序和服务日志 - Microsoft - Windows - Bitlocker-API - Management”下找到线索,可从下方截图中看到 ID 4103 的记录,Error Message 为“组策略设置不允许创建恢复密码”!!!既然是组策略的问题,且客户端是基于 Intune 管理的,那就要回到 Endpoint Manager 管理中心来排查。

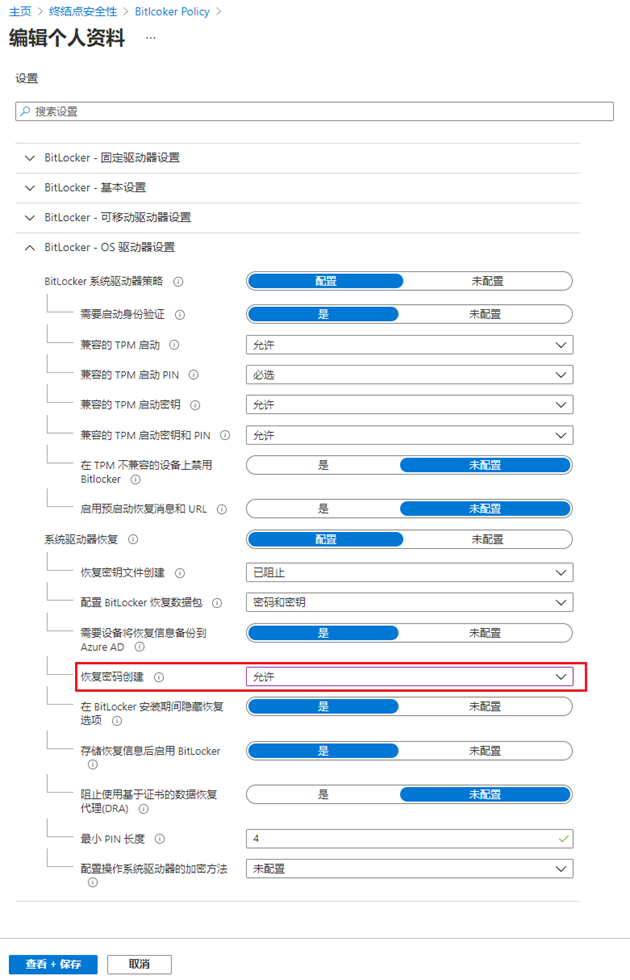

检查磁盘加密策略,在“Bitlocker - OS 驱动器设置”下找到“系统驱动器恢复” - “恢复密码创建”,确认该配置为“允许”。

这是一个典型的配置问题,为避免不必要的错误发生,我们还是需要预先阅读各选项的详细说明,了解其设计意图和使用条件。

HOWTO: 通过 Intune 解决 BitLocker 启用 PIN 支持时的 0x803100B5 问题

HOWTO: 通过 Intune 解决 BitLocker 启用 PIN 支持时的 0x803100B5 问题

早先 gOxiA 分享了"HOWTO: 解决 BitLocker 启用 PIN 时的 0x803100B5 问题",如果你所在的组织已经开始基于 Intune 实施现代管理,并希望借助 Intune 下发策略来为客户端 BitLocker 启用 PIN 支持,那么暂时可能会有些小问题,你会发现找遍所有配置文件类型都没有提供“启用 BitLocker 身份验证需要在平板电脑上预启动键盘输入”(Enable use of Bitlocker auth requiring preboot keyboard - OSEnablePrebootInputProtectorsOnSlates)这个配置选项,不论是现有的配置文件模板,还是管理模板,即使是可自定义的 CSP。

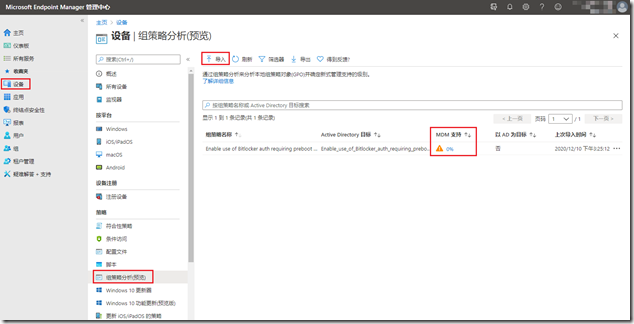

借助 Intune 提供的“组策略分析”功能,可以了解 Intune 当前对组织在应用的 GPO 的支持情况和进度,如下图所示,可确认 Intune 目前尚未提供 OSEnablePrebootInputProtectorsOnSlates 的支持。

解决方案

既然现有配置策略没有提供 OSEnablePrebootInputProtectorsOnSlates 的支持,那就只能使用下发 PowerShell 脚本实现。我们知道 GPO 配置对应相关注册表键值,我们只需要借助 PowerShell 向注册表写入键值即可,以下脚本可作为参考:

PowerShell 脚本文件准备完毕后便可转向 Intune 管理后台 Microsoft Endpoint Manager admin center,在“设备”下找到“脚本”即可添加。

需要注意的是因为注册表键值位于 HKLM 下,所以无需启用“使用已登录的凭据运行此脚本”,后面跟随向导完成即可,至此 BitLocker 启用 PIN 支持的 Intune 策略添加完毕,当我们使用 Intune 进行策略下发时如果没有可用的配置文件或 CSP,则需要借助 PowerShell 以脚本方式变通实现。

HOWTO: 使用 Intune 为 Windows PC 部署 LOB 应用

HOWTO: 使用 Intune 为 Windows PC 部署 LOB 应用

趁热打铁,昨天 gOxiA 分享了“HOWTO: 使用 Intune 为 Windows PC 部署 Microsoft Store 应用”,今天我们继续 Intune 部署应用的话题,来聊聊使用 Intune 来部署 LOB 应用。LOB 即 业务线(Line-of-business)应用,它通常是一个单独的安装/应用包,如 .msi、.appx、.appxbundle,或是 .msix 和 .msixbundle。其中 MSI 大家都应该很熟悉了,是 Windows 标准的安装包格式,它通常是所谓的 Win32 应用,支持静默安装和高级安装选项,非常适合于企业部署使用;而 appx 和 appxbundle 即 Microsoft Store 中的应用包,属于 UWP 类型应用程序,利用这种应用包文件,可离线安装或脱离 Microsoft Store 来安装 UWP 应用;后者的 msix 和 msixbundle 是微软最新推出的安装包格式。

本例 gOxiA 将会介绍分发 UWP 应用包(.appx & .appxbundle)的方法。首先您需要从组织的软件供应商那里获取到 appx 或 appxbundle 格式的应用包,如果它们已经发布到了 Microsoft Store 中,已经具有 MSfB 的 IT 管理员便可以从中下载这些应用包。(你可能觉得此举有些多余,其实在某些场景下确实需要通过这个 Workaround 来获取和分发 UWP 应用,这里就不点透了!)

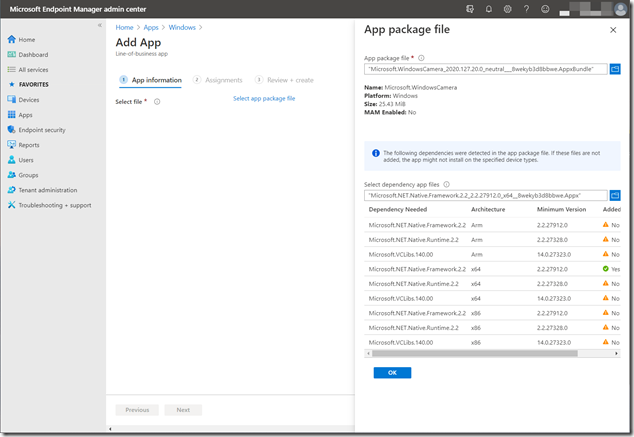

获取到应用包后,便可以前往 Microsoft Endpoint Manager admin center 进行添加,如果你在持续关注 gOxiA 的 Intune 主题文章,应该已经对添加应用不再陌生,这里就不再复述步骤只提重点。在应用类型中选择“业务线应用”,然后上传应用包文件,此时你会看到如下图类似的界面,会提示此应用包还需要其他依赖项应用文件,需要逐个添加后才能确保该应用包安装完毕后可以正常运行。

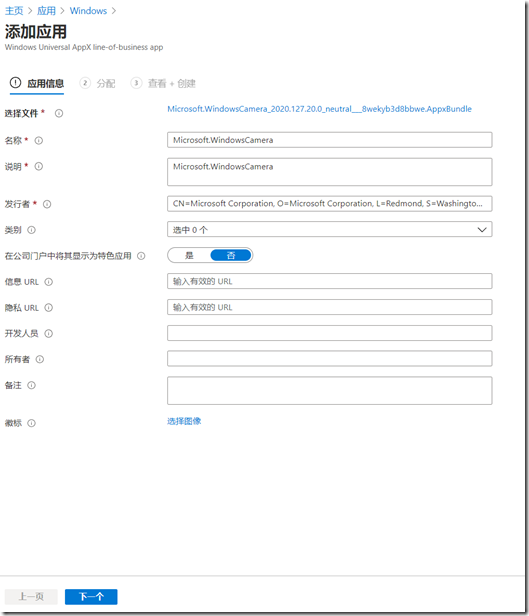

应用包添加完毕后,就会看到应用信息的必填项都会自动带入,我们仅需要额外的配置其他信息,并添加应用 Logo 图片文件即可。

重点来了,在分配选项中,现在就能看到 Required 和 Available for enrolled devices 选项。

到这里,使用 Intune 分发应用的“道路”上又前进了一步。参考文档:Add a Windows line-of-business app to Microsoft Intune | Microsoft Docs