HOWTO: 使用 Intune 配置 LAPS

大家在熟悉“HOWTO: 使用 Intune 为 Windows 启用本地管理员”之后,接下来就跟随 gOxiA 了解如何为 Entra(AAD)账号启用 LAPS(Windows Local Administrator Password Solution),以及使用 Intune 配置 LAPS 策略。首先我们需要先在 Microsoft Entra 管理中心为设备启用本地管理员密码解决方案(LAPS)。

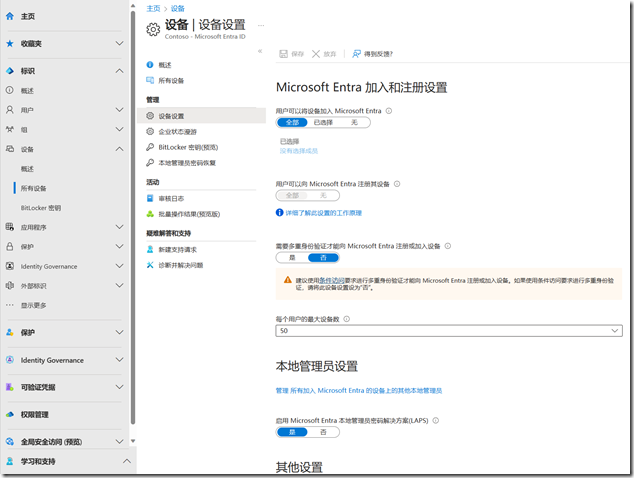

进入 Microsoft Entra 管理中心导航至“标识 - 设备 - 设备设置”,在右侧内容窗格中找到“本地管理员设置”,将“启用 Microsoft Entra 本地管理员密码解决方案(LAPS)”配置为“是”。简单一部便可谓云账号启用 LAPS,实属方便!但需要注意只有安装了2023年4月11日累计更新的 Windows 10/11/Server 2019/Server 2022 才受支持。

此外,若要允许对应管理员查看密码和密码元数据,需要授予相关权限:

- microsoft.directory/deviceLocalCredentials/password/read操作

- microsoft.directory/deviceLocalCredentials/standard/read操作

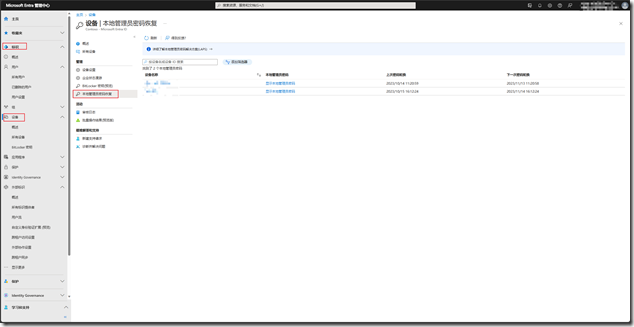

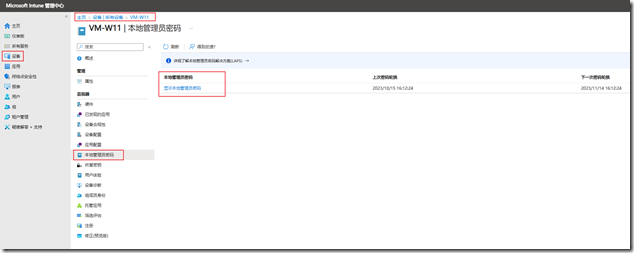

如果列出所有通过 LAPS 管理的设备,可以在 Microsoft Entra 管理中心导航至“标识 - 设备 - 本地管理员密码恢复”进行查阅。也可以通过 Intune 管理中心,找到设备,在监视器选项中找到“本地管理员密码”。

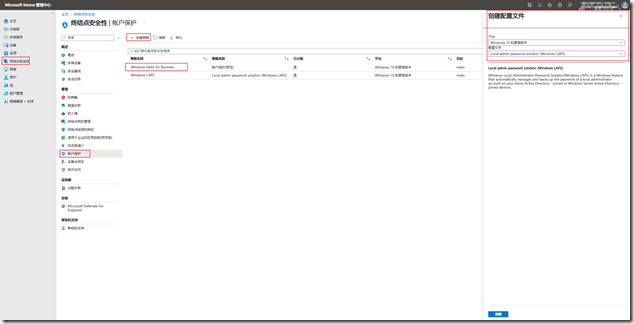

若要使用 Intune 来配置 LAPS 策略,可以在 Intune 管理中心 导航至“终结点安全性 - 账户保护”创建 LAPS 默认策略。

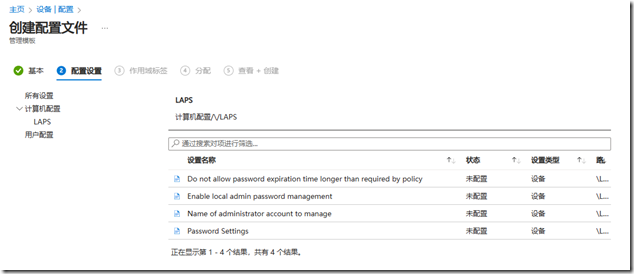

此外,也可以通过设备配置文件为 LAPS 创建策略(配置文件类型:模板;模板名称:管理模板,可找到 LAPS),其中包含以下几项:

- Do not allow password expiration time longer than required by policy

- 启用此设置时,不允许计划的密码过期时间超过“密码设置”策略规定的密码期限。当检测到此类过期时,会立即更改密码,并根据策略设置密码过期。 禁用或未配置此设置时,密码过期时间可能比“密码设置”策略所需的时间长。

- Enable local admin password management

- 启用本地管理员帐户的密码管理 如果启用此设置,则管理本地管理员密码 如果禁用或未配置此设置,则不会管理本地管理员密码。

- Name of administrator account to manage

- 管理员帐户名称:要管理其密码的本地帐户的名称。 使用内置管理员帐户时不要配置。内置管理员帐户由已知 SID 自动检测,即使在重命名时也是如此。

- Password Settings

- 配置密码参数 密码复杂性:生成新密码时使用哪些字符 默认值:大写字母 + 小写字母 + 数字 + 特殊字符 密码长度 最少:8 个字符 最大值:64 个字符 默认值:14 个字符 密码期限(以天为单位) 最短:1 天 最长:365 天 默认值:30 天

基于 Microsoft Entra ID 对 LAPS 的支持包括以下功能:

- 使用 Microsoft Entra ID 启用 Windows LAPS - 启用租户范围的策略和客户端策略,以将本地管理员密码备份到 Microsoft Entra ID。

- 本地管理员密码管理 - 配置客户端策略以设置帐户名、密码期限、长度、复杂性、手动密码重置等。

- 恢复本地管理员密码 - 使用 API/门户体验恢复本地管理员密码。

- 枚举所有启用了 Windows LAPS 的设备 - 使用 API/门户体验枚举启用了 Windows LAPS 的 Microsoft Entra ID 中的所有 Windows 设备。

- 本地管理员密码恢复授权 - 将基于角色的访问控制 (RBAC) 策略与自定义角色和管理单元结合使用。

- 审核本地管理员密码更新和恢复 - 使用审核日志 API/门户体验来监视密码更新和恢复事件。

- 本地管理员密码恢复的条件访问策略 - 在具有密码恢复授权的目录角色上配置条件访问策略。

毋庸置疑,基于Microsoft Entra ID 的 LAPS 方案以及通过 Intune 管理的 LAPS 策略是最易于部署和配置的。

官方参考资料: