[PS] HOWTO: 在 Windows Server 2012 上启用 PowerShell Web Access

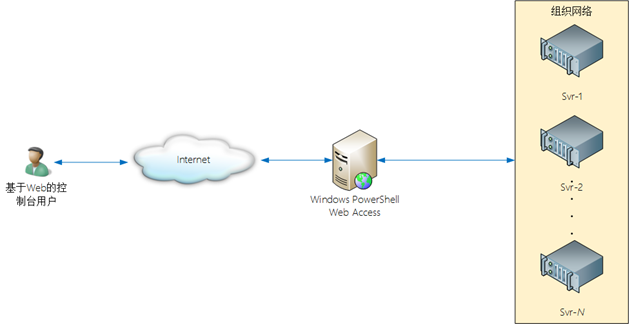

Windows PowerShell Web Access(PSWA)是 Windows Server 2012 中的新功能,充当 Windows PowerShell 网关,允许远程计算机基于 Web 方式(HTTPS)访问和操作目标计算机的 Windows PowerShell,以执行 PowerShell 命令和脚本,而且无需在客户端上安装 PowerShell、远程管理软件或浏览器插件。其角色有些像 Remote Desktop Gateway,且允许单机应用,并且支持工作组环境。

PowerShell Web Access 基于 Web 方式访问的,只要支持 JavaScript 和接受 Cookies 的浏览器基本都可访问操作。下面是整理出的一组浏览器兼容性测试的结果数据,参考微软官方。

受支持的台式计算机浏览器:

- IE 8、9、10、11

- Firefox 10.0.2

- Chrome 17.0.963.56m

- Safari 5.1.2

经过最小限度测试的移动设备或浏览器

- Windows Phone 7、7.5、8

- Google Android WebKit 3.1 Browser Android 2.2.1 (Kernel 2.6)

- iPhone 5.0.1 的 Safari

- iPad 2 5.0.1 的 Safari

为工作组环境下的 Windows Server 2012 安装和配置 PowerShell Web Access 可参考下列步骤:

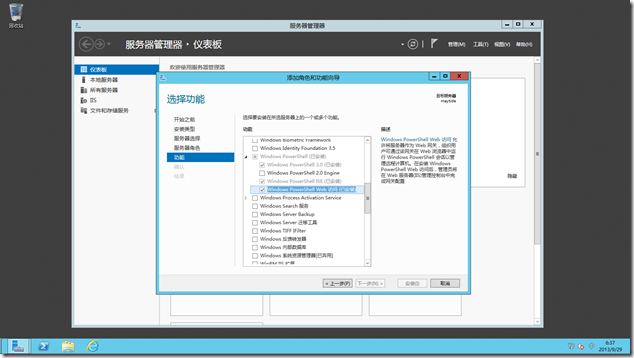

首先,通过“服务器管理器”的“添加角色和功能”向导安装“Windows PowerShell Web 访问”。使用 PowerShell 命令行安装:“Install-WindowsFeature WindowsPowerShellWebAccess -IncludeManagementTools”

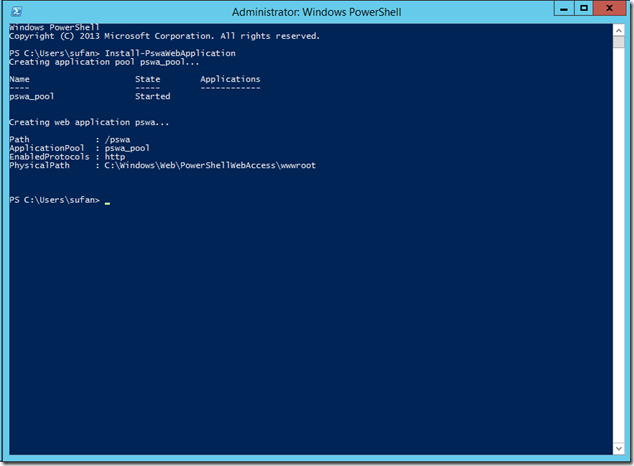

然后,在 PowerShell cmdlet 下执行“Install-PswawebApplication”,以在 IIS 下创建其所需的 Web 应用程序。

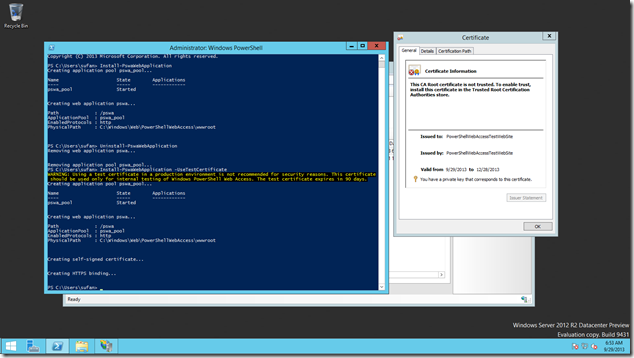

注:前面提到 PowerShell Web Access 基于 Web 方式访问,并且使用的是 HTTPS 协议,所以需要为其准备一张证书,否则我们可以通过附加“-UseTestCertificate”创建一个自签名证书,该证书有效期为90天。

如果准备有其他证书,可通过 IIS 管理器对 Web 站点的绑定进行设置。

接下来,需要使用“Add-PswaAuthorizationRule”为 PowerShell Web Access 配置授权规则。例如:

“Add-PswaAuthorizationRule –ComputerName * –UserName “maytidesufan” –Configuration *”

其中“-ComputerName”是要授权通过 PowerShell Web Access 访问的计算机名称,也可使用“ComputerGroupName”指定一个计算机组;“-UserName”即允许访问的用户,而“UserGroupName”为用户组;“-Configuration”即允许的会话配置。

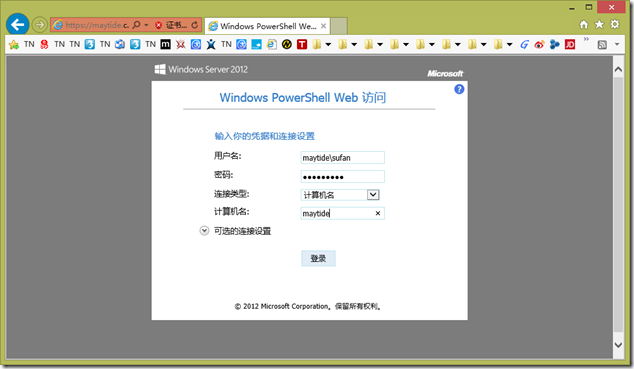

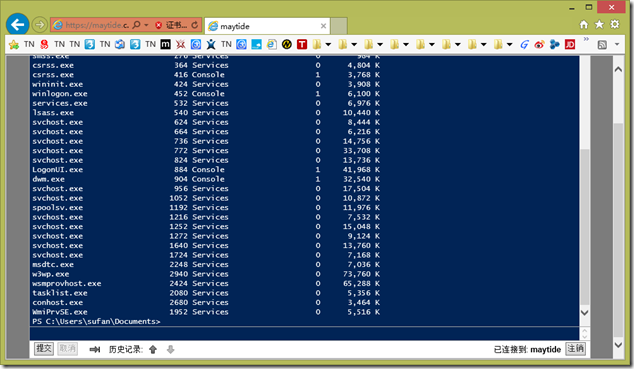

现在,我们便可打开浏览器访问 PowerShell Web Access,进行计算机管理。

参考资料:“部署 Windows PowerShell Web 访问”、“使用基于 Web 的 Windows PowerShell 控制台”

[分享] KMS Client Setup Keys

KMS Client Setup Keys

以下内容节选自 Microsoft Library

原文地址:http://technet.microsoft.com/en-us/library/jj612867.aspx

- Windows Server 2012 and Windows 8 Client Setup Keys

Operation system edition KMS Client Setup Key Windows 8 Professional NG4HW-VH26C-733KW-K6F98-J8CK4 Windows 8 Professional N XCVCF-2NXM9-723PB-MHCB7-2RYQQ Windows 8 Enterprise 32JNW-9KQ84-P47T8-D8GGY-CWCK7 Windows 8 Enterprise N JMNMF-RHW7P-DMY6X-RF3DR-X2BQT Windows Server 2012 Core BN3D2-R7TKB-3YPBD-8DRP2-27GG4 Windows Server 2012 Core N 8N2M2-HWPGY-7PGT9-HGDD8-GVGGY Windows Server 2012 Server Standard XC9B7-NBPP2-83J2H-RHMBY-92BT4 Windows Server 2012 Standard Core XC9B7-NBPP2-83J2H-RHMBY-92BT4 Windows Server 2012 MultiPoint Standard HM7DN-YVMH3-46JC3-XYTG7-CYQJJ Windows Server 2012 MultiPoint Premium XNH6W-2V9GX-RGJ4K-Y8X6F-QGJ2G Windows Server 2012 Datacenter 48HP8-DN98B-MYWDG-T2DCC-8W83P Windows Server 2012 Datacenter Core 48HP8-DN98B-MYWDG-T2DCC-8W83P - Windows 7 and Windows Server 2008 R2

Operation system edition KMS Client Setup Key Windows 7 Professional FJ82H-XT6CR-J8D7P-XQJJ2-GPDD4 Windows 7 Professional N MRPKT-YTG23-K7D7T-X2JMM-QY7MG Windows 7 Professional E W82YF-2Q76Y-63HXB-FGJG9-GF7QX Windows 7 Enterprise 33PXH-7Y6KF-2VJC9-XBBR8-HVTHH Windows 7 Enterprise N YDRBP-3D83W-TY26F-D46B2-XCKRJ Windows 7 Enterprise E C29WB-22CC8-VJ326-GHFJW-H9DH4 Windows Server 2008 R2 Web 6TPJF-RBVHG-WBW2R-86QPH-6RTM4 Windows Server 2008 R2 Standard YC6KT-GKW9T-YTKYR-T4X34-R7VHC Windows Server 2008 R2 Enterprise 489J6-VHDMP-X63PK-3K798-CPX3Y Windows Server 2008 R2 Datacenter 74YFP-3QFB3-KQT8W-PMXWJ-7M648

[WS08R2] HOWTO:解决 ADWS ID1400 警告事件

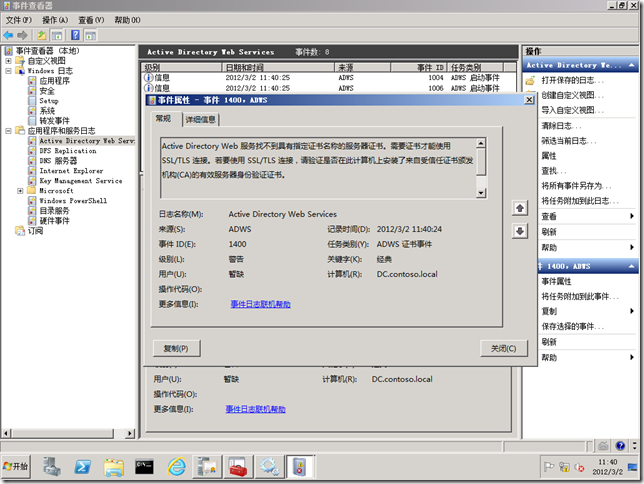

基于 Windows Server 2008 R2 的域环境,每次重启服务器后都能在“事件查看器”中看到 Active Directory Web Services 下有一警告事件:来源:ADWS;ID:1400;详细信息:Active Directory Web 服务找不到具有指定证书名称的服务器证书,需要证书才能使用 SSL/TLS 连接。若要使用 SSL/TLS 连接,请验证是否在此计算机上安装了来自受信任证书颁发机构(CA)的有效服务器身份验证证书。如下图所示:

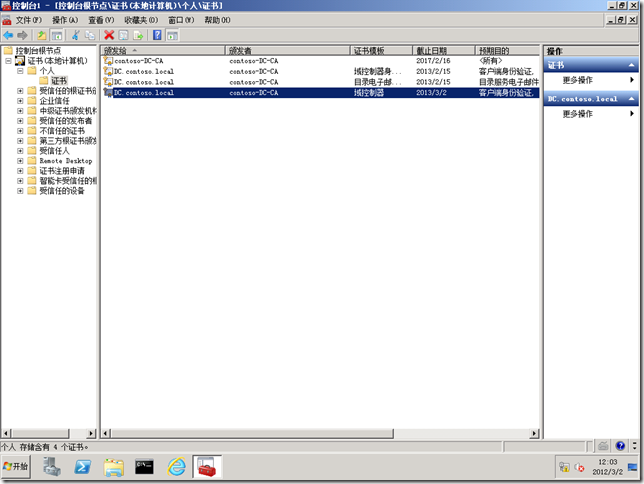

这是因为本地计算机账户缺少有效的域控制器类型证书,要解决 ADWS ID1400 警告事件,只需要使用 MMC 打开本地计算机账户证书,在“个人”证书下申请证书模板为“域控制器”的证书即可。

最后重新启动 ADWS,警告事件消失!