[Azure]HOWTO:在 Windows Azure 虚机上配置 SSTP VPN

HOWTO:在 Windows Azure 虚机上配置 SSTP VPN

VPN(虚拟专用网)大家并不会感到陌生,在 Windows Azure 上启用 VPN 服务的意义就更没必要多解释什么,大家自己心里知道就好!

目前 gOxiA 在 Windows Azure 的虚拟机上经过实践,基于 SSTP 的 VPN 是能够正常运作的,所以今天的内容也仅向大家介绍如何在 Windows Azure 虚拟机上配置 SSTP VPN。有关 VPN 常用协议的具体资料可以访问 TechNet Library 上 VPN 隧道协议 的文章。

要启用基于 SSTP 协议的 VPN 服务,需要准备一张证书,申请证书比较简单的办法就是用 SelfSSL 工具创建一个自签名证书,并将证书安装到 Windows Azure 虚拟机系统的计算机账户上,同时还要将证书导入到客户端“受信任的根证书颁发机构”中。这一配置过程就不再复述,创建自签名证书可参考下面的命令行:

接下来还要准备一台虚拟机,并在 Endpoint(端点)配置中创建 TCP 443 映射。

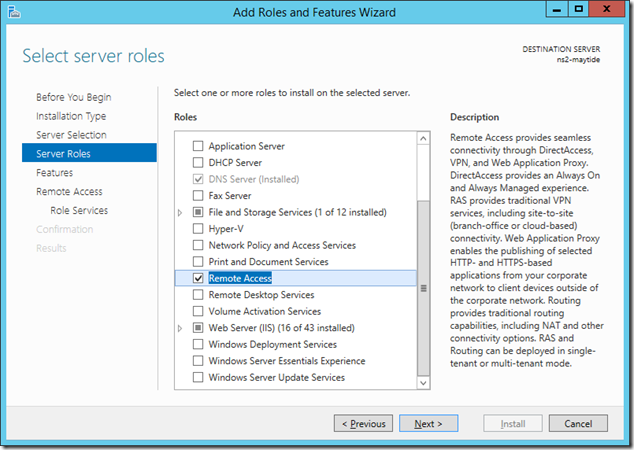

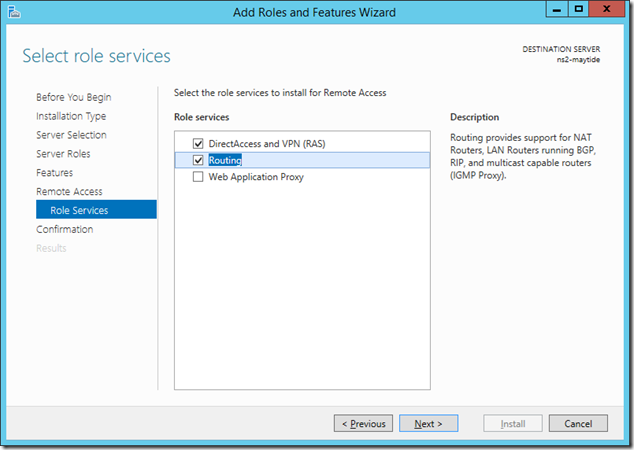

准备工作就绪,现在打开服务器管理器,添加角色和功能;勾选“Remote Access”,在后续的角色服务选择中复选“DirectAccess and VPN(RAS)”和“Routing”。

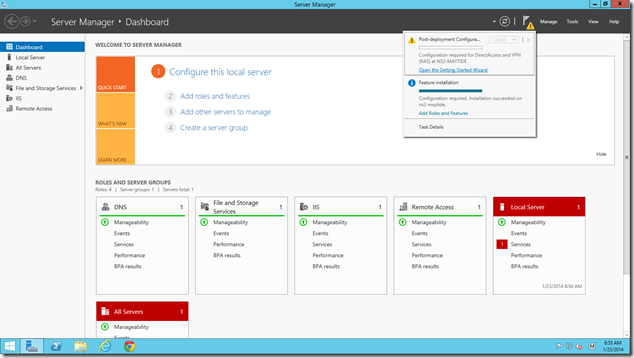

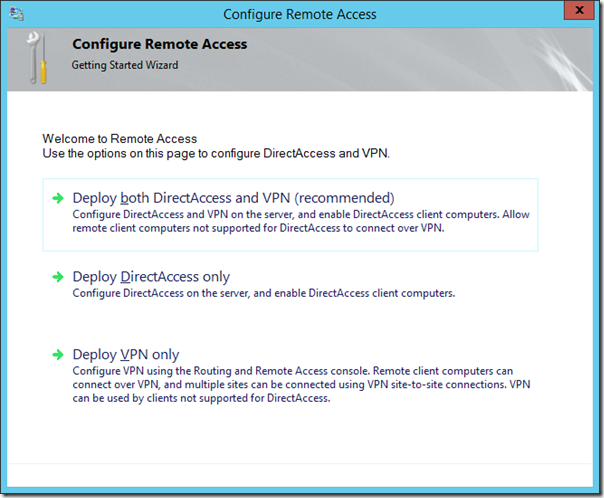

稍等片刻完成安装,Windows Server 2012 系统会要求重启系统,Windows Server 2012 R2 可直接开始进行初始配置。在“Configure Remote Access”中选择“Deploy VPN Only”,完成之后向导会自动打开 RRAS 控制台。

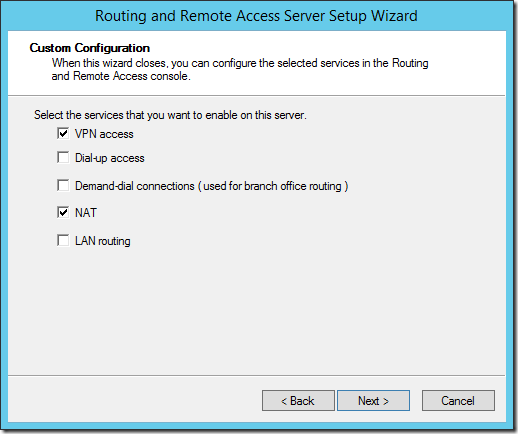

在 RRAS 控制台选中当前服务器,鼠标右键点击,执行“Configure and Enable Routing and Remote Access”,选择 Custom 进行自定义配置,在服务列表中只选择“VPN access”和“NAT”,之后跟随向导完成后续步骤,启动 RRAS 服务。

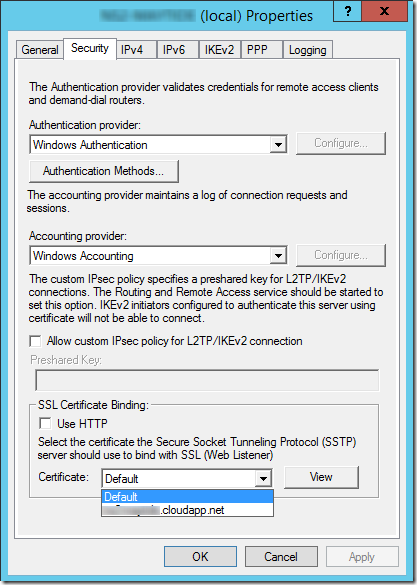

回到 RRAS 控制台界面进入当前服务器属性,切换到“Security”选项卡,选择之前导入的自签名证书。

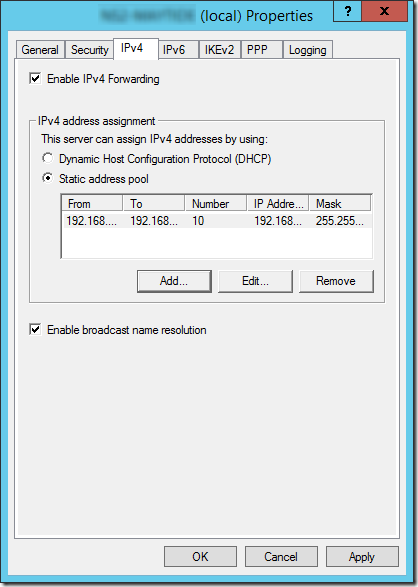

再切换至“IPv4”选项卡,启用静态地址池,即“Static address pool”,并手工输入一个地址范围,如:192.168.2.1~192.168.2.20,最后确认完成整个设置。

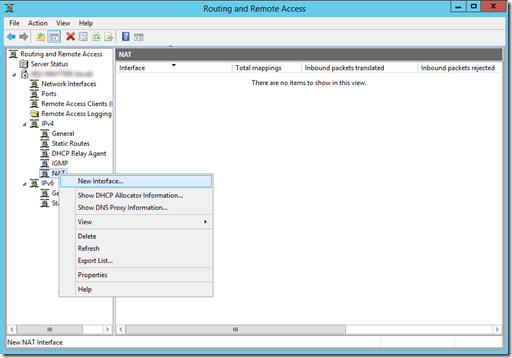

至此, SSTP VPN 的配置我们已经接近完成,现在 RRAS 控制台依次展开列表,选中 IPv4 下的 NAT,右键点击执行“New Interface”,进行网卡的添加。

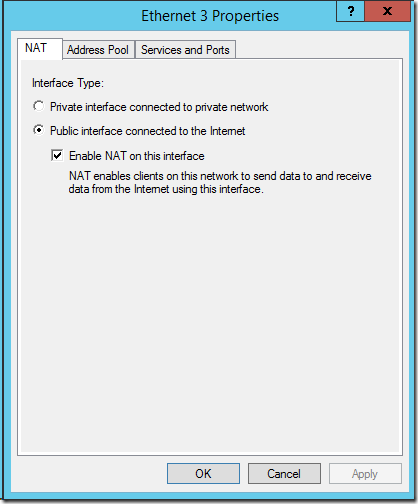

添加网卡时选择名为以太网开头的网卡(Ethernet)非 Internal,并在随后弹出的属性设置中,为 NAT 选择“Public interface connected to the Internet”,并复选“Enable NAT on this interface”。

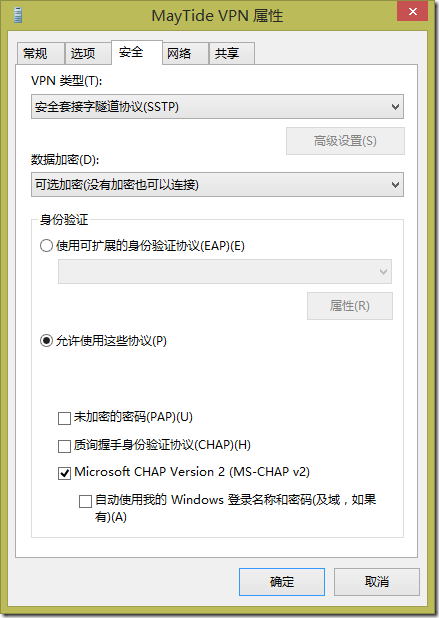

服务器端的配置告一段落,现在回到客户端计算机添加 VPN 连接,VPN 类型为 SSTP(安全套接字隧道协议),并允许“Microsoft CHAP Version 2(MS-CHAP v2)”协议。

现在启动 VPN 连接,便可无限畅游国际互联网。连接 VPN 用户请确认是否允许进行远程连接。如果遇到其他错误,可参考“Troubleshooting common VPN related errors”。