[Exchange]HOWTO: 解决"您的新移动电话伙伴关系出错"

HOWTO:解决“您的新移动电话伙伴关系出错”

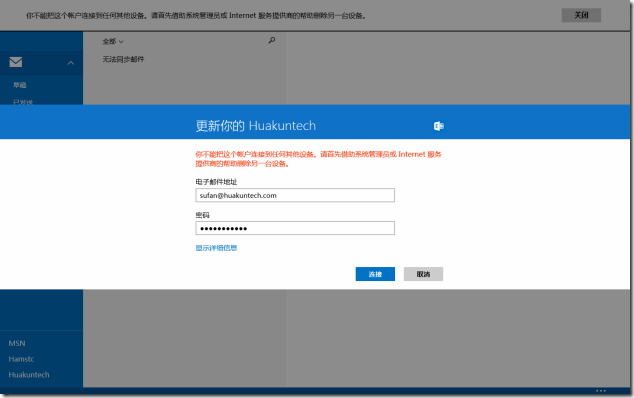

最近在新设备上绑定公司 Exchange 邮箱账号时出现了错误,具体的错误提示如下面的截图。提示“你不能把这个账户连接到任何其他设备。请首先借助系统管理员或Internet服务提供商的帮助删除另一台设备”。

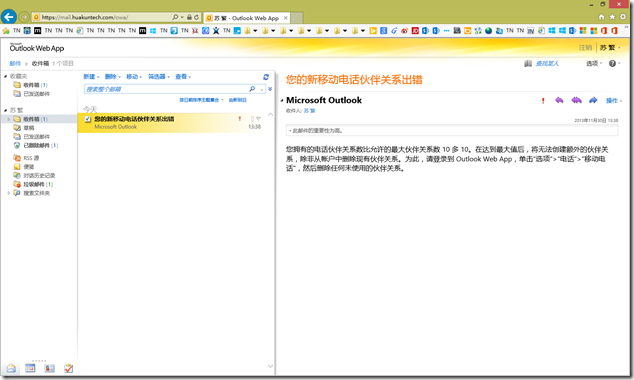

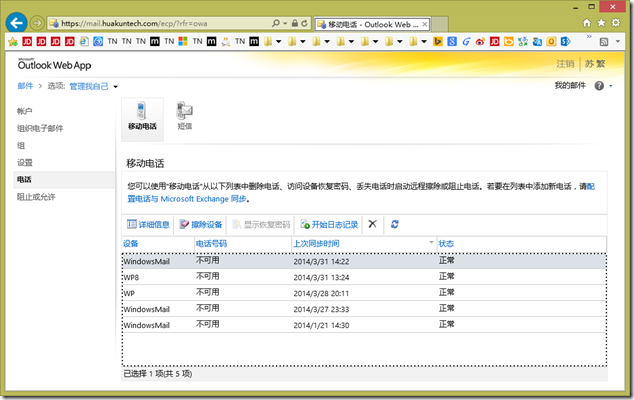

进入 Exchange OWA 检查时看到收到一封系统邮件,内容大致是说用户拥有的电话伙伴关系数最大仅允许10台设备,如果超出这个设置将无法创建额外的伙伴关系,除非从账户中删除现有的伙伴关系。为此,需要登录 OWA,在选项-电话-移动电话中删除那些不再使用的伙伴关系。

出现该问题的主要原因不外乎两种:

1、当前绑定的伙伴关系超出10个设备限制,例如用户有多部智能手机、PC、笔记本、平板,总之数量超出了10个。

2、没有如第一条所述的那么多数量,而是因为重做系统等原因导致老设备信息遗留在合作伙伴关系中。

对于第二种原因,我们可以参考系统提示在OWA中删除已经不再使用的设备,否则就需要借助Exchange系统管理员修改默认的限制策略来解决。

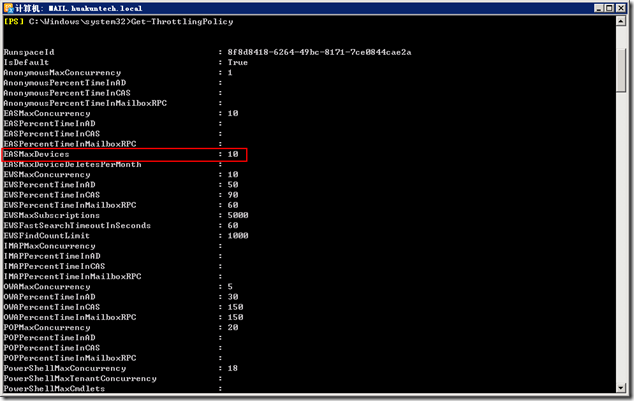

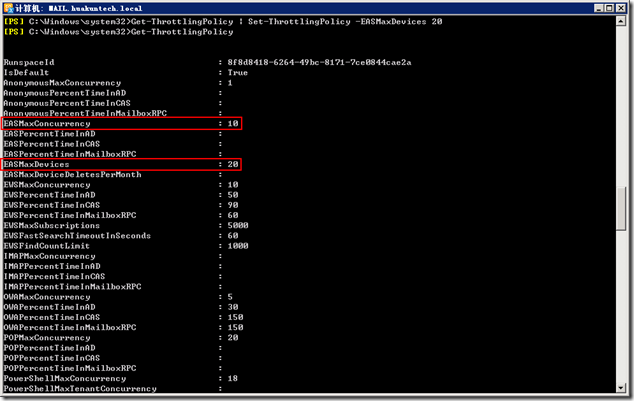

自 Exchange Server 2010 SP1 开始,系统具有一个新特性 -“客户端限制策略”,即“Throttling”。默认情况下系统为所有用户设置这一策略,以便于防止用户使用太多的系统资源。其中“EASMaxDevices”参数用于设定可创建的伙伴关系设备数量。我们可以在 EMS 下运行 Get-ThrottingPolicy 来获取当前系统默认的客户端限制策略信息。

对于现今智能设备的广泛使用,以及单个用户拥有多个设备的现实情况,系统管理员有必要对这个系统默认策略进行适当的修改。为此,需要在 EMS 下运行 Set-ThrottlingPolicy 命令,有关 Set-ThrottlingPolicy 的使用可参考:http://technet.microsoft.com/zh-cn/library/dd298094(v=exchg.150).aspx 。这里我们以允许创建 20个伙伴关系为例,执行命令行如下:

再次执行 Get-ThrottlingPolicy,会发现 EASMaxDevices 的数值会变更为我们所设定的值。除此之外,系统管理员还需要考虑一个问题,如果用户会同时在这 20个伙伴关系设备上发起 EAS 请求,那么我们还需要设定“EASMaxConcurrency”参数,以允许对应的并发访问数量。

了解客户端限制策略:http://technet.microsoft.com/zh-cn/library/dd297964.aspx

[PS]使用 PowerShell 下载文件

使用 PowerShell 下载文件

前段时间部署了一个基于 Windows Server 2012 R2 的 Server Core 环境,在实际使用中会遇到需要从网站上下载文件的问题,因为 Server Core 并未提供 IE,所以下载就不是那么方便了。还好在 PowerShell 下可以调用 System.Net.WebClient 来实现下载。即:

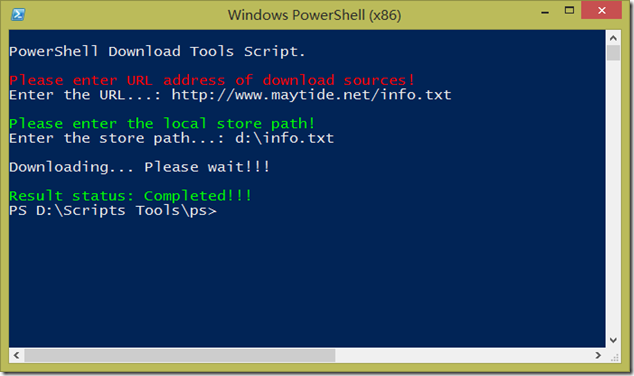

虽然上述的脚本实现了从一个 URL 下载文件到本地,但是实际调用起来会感觉很麻烦。因为每次都要输入很长的脚本命令才能完成一个下载。gOxiA 在编程方面也没什么天赋,实属一菜鸟,参考了以前的脚本写了一个粗糙的下载脚本,其功能是执行脚本后提示输入 URL 的地址,然后再输入本地存储的文件路径,最后执行下载,并根据结果判断是否下载完毕。

脚本中涉及了一些基本的命令代码,其中 Write-Host 用于输出提示文本;Read-Host 用于记录用户输入的数据;调用下载、下载地址、本地存储都使用变量,最后用 Test-Path 对下载的文件进行检查,并使用 if...else 进行判断。下面就是整个脚本的内容:

#清屏

Clear

#脚本基本信息提示

Write-Host

Write-Host PowerShell Download Tools Script.

Write-Host

#输入下载资源地址,赋予变量 $url

Write-Host Please enter URL address of download sources! -ForegroundColor Red

$url= Read-Host "Enter the URL..."

Write-Host

#输入文件存储路径,赋予变量 $local

Write-Host Please enter the local store path! -ForegroundColor Green

$local= Read-Host "Enter the store path..."

#调用下载,赋予变量 $dl

$dl= New-Object "System.Net.WebClient"

#执行下载

Write-Host

Write-Host Downloading... Please wait!!!

$dl.DownloadFile("$url","$local")

Write-Host

#将路径检查命令赋予变量 $result

$result=Test-Path $local

#对 $result 结果进行判断,如果是 True 表示下载完成,否则失败

if($result -eq $True)

{

Write-Host Result status: Completed!!! -ForegroundColor Green

}

else

{

Write-Host Result status: Failed!!! -ForegroundColor Red

}

执行效果如下图:

[Azure]HOWTO:在 Windows Azure 虚机上配置 SSTP VPN

HOWTO:在 Windows Azure 虚机上配置 SSTP VPN

VPN(虚拟专用网)大家并不会感到陌生,在 Windows Azure 上启用 VPN 服务的意义就更没必要多解释什么,大家自己心里知道就好!

目前 gOxiA 在 Windows Azure 的虚拟机上经过实践,基于 SSTP 的 VPN 是能够正常运作的,所以今天的内容也仅向大家介绍如何在 Windows Azure 虚拟机上配置 SSTP VPN。有关 VPN 常用协议的具体资料可以访问 TechNet Library 上 VPN 隧道协议 的文章。

要启用基于 SSTP 协议的 VPN 服务,需要准备一张证书,申请证书比较简单的办法就是用 SelfSSL 工具创建一个自签名证书,并将证书安装到 Windows Azure 虚拟机系统的计算机账户上,同时还要将证书导入到客户端“受信任的根证书颁发机构”中。这一配置过程就不再复述,创建自签名证书可参考下面的命令行:

接下来还要准备一台虚拟机,并在 Endpoint(端点)配置中创建 TCP 443 映射。

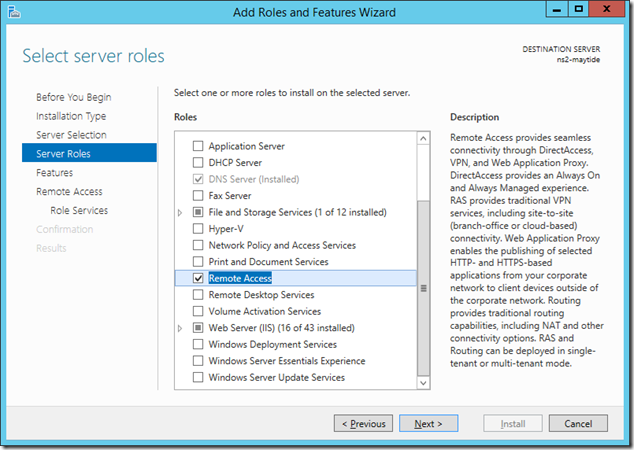

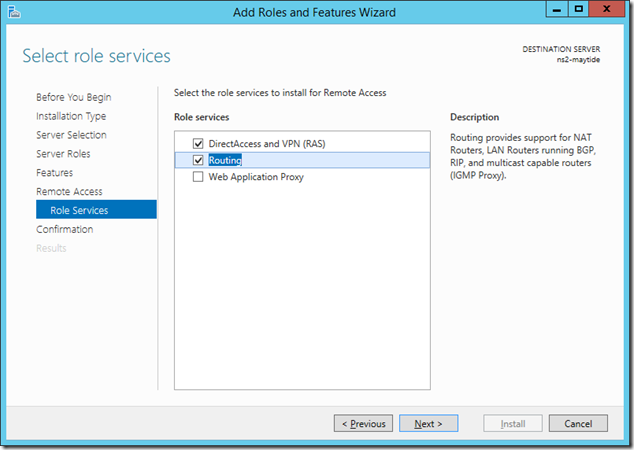

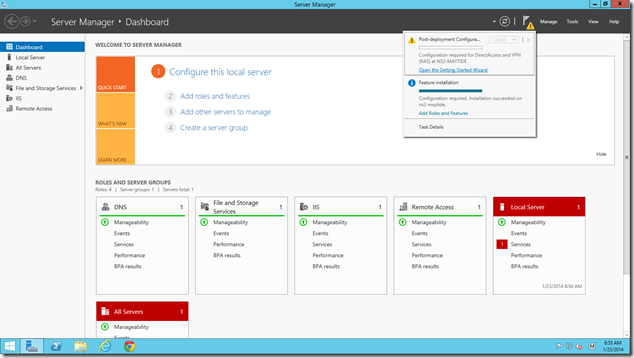

准备工作就绪,现在打开服务器管理器,添加角色和功能;勾选“Remote Access”,在后续的角色服务选择中复选“DirectAccess and VPN(RAS)”和“Routing”。

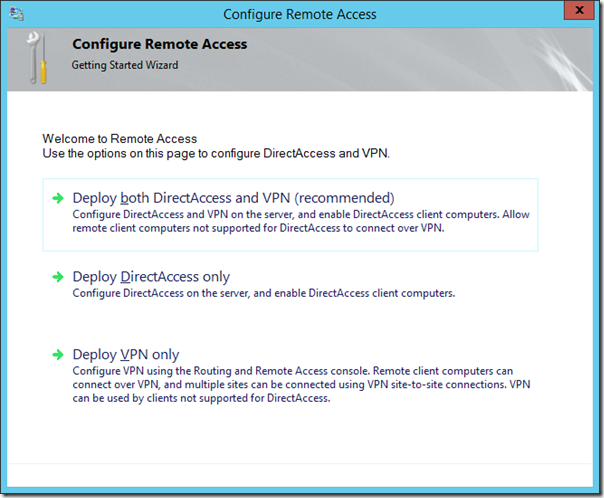

稍等片刻完成安装,Windows Server 2012 系统会要求重启系统,Windows Server 2012 R2 可直接开始进行初始配置。在“Configure Remote Access”中选择“Deploy VPN Only”,完成之后向导会自动打开 RRAS 控制台。

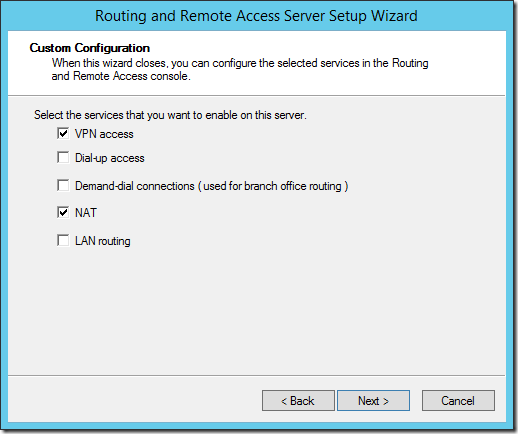

在 RRAS 控制台选中当前服务器,鼠标右键点击,执行“Configure and Enable Routing and Remote Access”,选择 Custom 进行自定义配置,在服务列表中只选择“VPN access”和“NAT”,之后跟随向导完成后续步骤,启动 RRAS 服务。

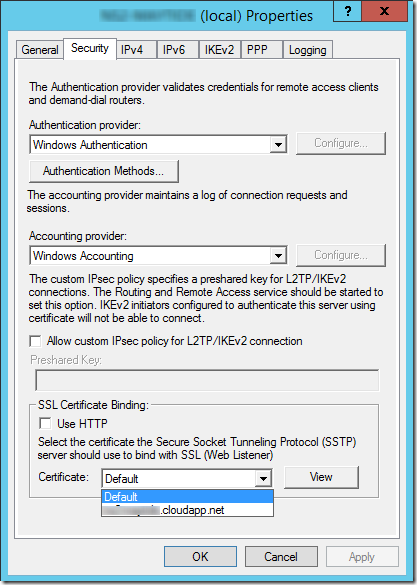

回到 RRAS 控制台界面进入当前服务器属性,切换到“Security”选项卡,选择之前导入的自签名证书。

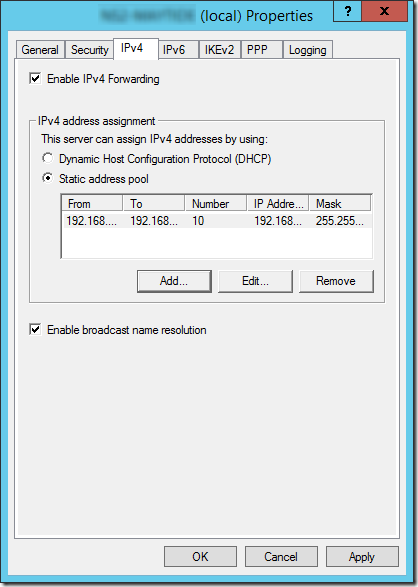

再切换至“IPv4”选项卡,启用静态地址池,即“Static address pool”,并手工输入一个地址范围,如:192.168.2.1~192.168.2.20,最后确认完成整个设置。

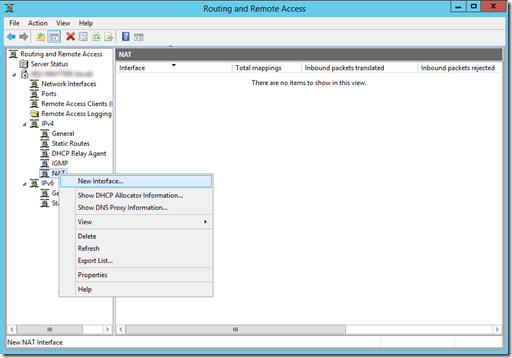

至此, SSTP VPN 的配置我们已经接近完成,现在 RRAS 控制台依次展开列表,选中 IPv4 下的 NAT,右键点击执行“New Interface”,进行网卡的添加。

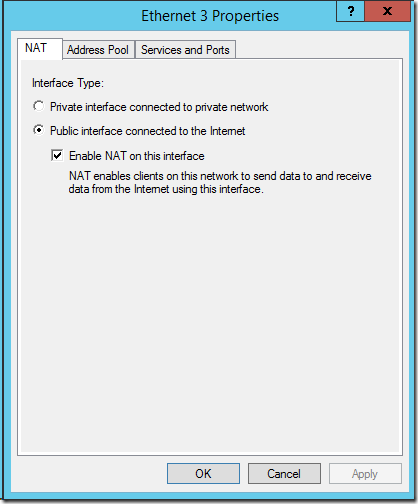

添加网卡时选择名为以太网开头的网卡(Ethernet)非 Internal,并在随后弹出的属性设置中,为 NAT 选择“Public interface connected to the Internet”,并复选“Enable NAT on this interface”。

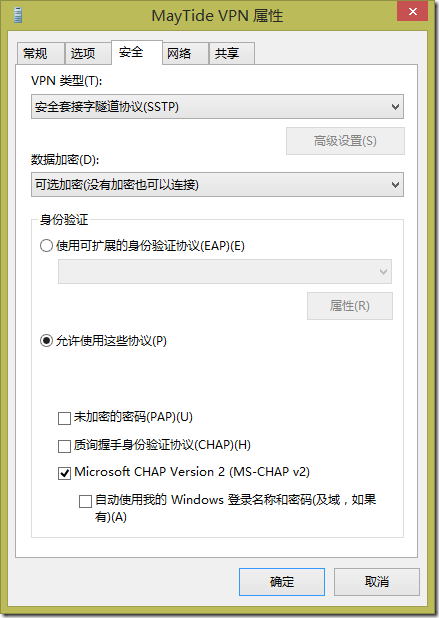

服务器端的配置告一段落,现在回到客户端计算机添加 VPN 连接,VPN 类型为 SSTP(安全套接字隧道协议),并允许“Microsoft CHAP Version 2(MS-CHAP v2)”协议。

现在启动 VPN 连接,便可无限畅游国际互联网。连接 VPN 用户请确认是否允许进行远程连接。如果遇到其他错误,可参考“Troubleshooting common VPN related errors”。