Windows App 正式发布 - 通往 Windows 的统一网关

23年的11月末 gOxiA 与大家分享了 Windows App 的预览体验,时隔近1年我们终于迎来了 Windows App 的正式发布。Windows App 是一款跨平台的现代应用,现已公开支持 Windows、Android 和 iOS/MacOS/iPadOS,还支持基于 Web 浏览器方式运行。它将统一各类设备访问 Windows 365、Azure Virtual Desktop、远程桌面、远程桌面服务、Microsoft Dev Box的连接体验,安全并且可靠。

Windows App 提供了统一接入,从单个简化的界面管理和访问多个 Windows 服务,包括云PC、虚拟桌面和本地PC。通过可自定义的主屏幕、多显示器支持和动态显示分辨率来个性我们的界面体验。支持设备重定向,如USB重定向等功能提高工作效率,还专门对 Microsoft Teams 进行了优化,支持轻松账户切换等功能,帮助用户获得更高效的远程工作体验。

Windows App 各平台的获取方式:

- Windows,https://apps.microsoft.com/detail/9N1F85V9T8BN

- macOS,https://aka.ms/macOSWindowsApp

- iOS/iPad,https://aka.ms/iOSWindowsApp

- Android,https://play.google.com/store/apps/details?id=com.microsoft.rdc.androidx.beta

- Web Browser,https://windows.cloud.microsoft/

以下是各平台上 Windows App 的连接支持情况(PS:截至20241010)

- Windows

- 支持:

- Azure Virtual Desktop

- Windows 365

- Microsoft Dev Box

- 不支持:

- Remote Desktop Services

- Remote Desktop

- macOS

- 支持:

- Azure Virtual Desktop

- Windows 365

- Microsoft Dev Box

- Remote Desktop Services

- Remote Desktop

- iOS/iPadOS

- 支持:

- Azure Virtual Desktop

- Windows 365

- Microsoft Dev Box

- Remote Desktop Services

- Remote Desktop

- Android

- 支持:

- Azure Virtual Desktop

- Windows 365

- Microsoft Dev Box

- Remote Desktop Services

- Remote Desktop

- Web 浏览器

- 支持:

- Azure Virtual Desktop

- Windows 365

- Microsoft Dev Box

- 不支持:

- Remote Desktop Services

- Remote Desktop

此外,在不同平台上 Windows App 目前也存在一些功能差异,具体可参考:Windows App 比较平台和功能。如果当前仍需要在 Windows 上连接Windows Client/Server 的 RDP 远程桌面,可以继续使用 Remote Desktop 或系统自带的 Mstsc 程序。

从首发整体来看,当前对 iOS 和 Android 这类移动平台已经支持的非常完善,将使我们可以通过移动终端轻松地在任何时刻任何联网地点安全便捷地接入到云中的 Windows 平台。插上 USB 线缆或无线投屏方式连接到一个大屏幕或电视,然后蓝牙连接一套键盘鼠标,使用 Windows App 连接到位于云中的 Windows PC,崭新的体验!(PS:期待面向个人消费市场的 Windows 365 上线!!!)

Windows 11 24H2 正式发布

Windows 11 24H2 正式发布

国庆10.1假期开始,微软也在这一天正式发布到了 Windows 11 24H2,其中还包含了 Windows 11 24H2 LTSC 版本。24H2 继续遵循 Windows 11 服务时间线,其中专业版自发布日期起服务24个月(2年),企业版为36个月(3年),而LTSC 版则长达60个月,即 2024年10月1日 至 2029年10月9日(5年)。

Windows 11 Windows 11 24H2 的起始版本号为 26100.1742,在 10.8 发布的月度累计更新已升级到 26100.2033。作为 Windows 11 的一次重要功能更新,以及 Copilot+ PC(Windows 11 AI+ PC)的 AI 基石,24H2 为 IT 和 最终用户带来了一系列的全新功能和体验。

24H2 中 Copilot+ PC(Windows 11 AI+ PC)独有的功能:

- 实时字幕,允许将音频和视频内容实时翻译为英文字幕,目前支持44中语言。

- Windows Studio Effects,AI支持的视频通话和音频效果的统称,我们可以在实时会议中实现电脑摄像头的人物自动跟踪,背景虚化,人物聚焦,眼神交流,视频特效等,在音频方面还支持消除噪音。

- 画图中的 Cocreator,可以根据我们绘制的草图结合文字描述生成令人惊叹的插图。

- Auto Super Resolution(Auto SR - 自动超级分辨率),Windows 原生的由 AI 驱动的超级分辨率解决方案,使游戏播放更流畅,并具有更高分辨率的细节。

- Microsoft 照片应用中的图像创建器和 Restyle 图像,现在 Microsoft 照片应用已经不仅仅是我们的照片查看器,它集成了 AI 功能,可以帮助用户重新映像照片或创建新的图像。

对于所有 Windows 11 24H2 的电脑将默认启用如下新特定和功能:

- 改进的 Windows LAPS,完善策略和新的自动账户管理。例如:

- 自动创建托管本地账户

- 配置账户名称

- 启用或禁用账户

- 随机化账户名称

- 个人数据加密(PDE),基于用户身份验证的加密来保护已知的 Windows 文件夹。对 Windows SKU 及 Windows Hello 有一些前置条件。

- 适用于企业的 App Control(过去称为 Windows Defender Application Control),可更好保护用户的数字资产免受恶意代码的侵害。

- Windows 保护打印模式,无需依赖 Morpia 认证打印机的第三方软件安装程序。

- 本地安全机构(LSA)保护,帮助防止用于登录的机密和凭据被盗。

- 支持 Wi-Fi 7(IEEE 802.11be)。

- 辅助设备的蓝牙 LE 音频支持。

- Windows 位置改进,添加了新控件可帮助管理哪些应用程序可以访问用户周围的 Wi-Fi 网络列表。

- Windows 内核中的 Rust,提供了 GDI 区域 win32kbase_rs.sys的新实现。众所周知 Rust 在可靠性和安全性方面要优于 C/C++,未来 Windows 内核将更多的使用 Rust。

- 支持 SHA-3

- Sudo for Windows,通过命令行方式来执行管理员身份提升,gOxiA 在之前的日志有做过分享“体验 Sudo for Windows”。

在 Windows 11 24H2 中还引入了服务器消息块(SMB)协议更改;远程桌面连接的改进;支持创建7-zip和TAR存档文件;节能器可配置为自动运行或通过快速设置手动打开和关闭;还为自适应亮度增加了根据内容更改亮度的选项;扩展了 Voice Clarity 的可用性,可实时消除回声、抑制背景噪音并减少混响;还有个值得一提的改进是在 OOBE 阶段当需要联网但没有 Wi-Fi 驱动时,系统会提供安装驱动的选项来安装已经下载的驱动程序。

Windows 11 24H2 已经可以从多个官方渠道获取:Microsoft 365 管理中心;Software Download Service;Visual Studio 订阅。对于备受关注的 Arm 版 Windows 11 24H2 ISO,相信也将会在近期上线,拭目以待!

对于需要进行系统评估和验证的组织,微软目前也提供了 Windows 11 企业版评估,提供90天免费试用期限。已经着手在生产环境部署的 IT,可以下载 适用于 Windows 11 24H2 的管理模板。

最后友情提示,Windows 11 IoT 企业版 LTSC 2024 除了可通过 OEM 获得,现在也支持通过批量许可直接从微软获得。

是时候开始向云更新工具过渡 - WSUS 不再主动开发

是时候开始向云更新工具过渡 – WSUS 不再主动开发

搜索了一下,写的第一篇关于 WSUS 的 Blog 还是在 2007年 - “一步一步体验 WSUS 3.0”,一晃10多年过去了。最近的一篇也是在2019年底写的“HOWTO: 通过 WSUS 推送 Surface 驱动程序”。感觉都是很遥远的事情!就在今年9月下旬微软在“Windows Server 2025 已删除或不再开发的功能”文档中提及了 WSUS,文中描述其不再主动开发,但所有现有功能和内容仍可用于部署。

这一信息意味着微软不再为 WSUS 投资新功能,也不再接受 WSUS 的新功能请求。但企业 IT 暂时无需担忧,因为微软仍将继续确保现有的 WSUS 功能正常工作,并继续通过 WSUS 渠道发布更新。从现有的信息看,这一支持计划起码维持到 Windows Server 2025 结束。(PS:目前 Windows Server 2025 仍处于预览阶段)

是时候开始向云更新工具过度了!

微软基于云的更新工具很成熟,方案也很完整,提供以下选择:

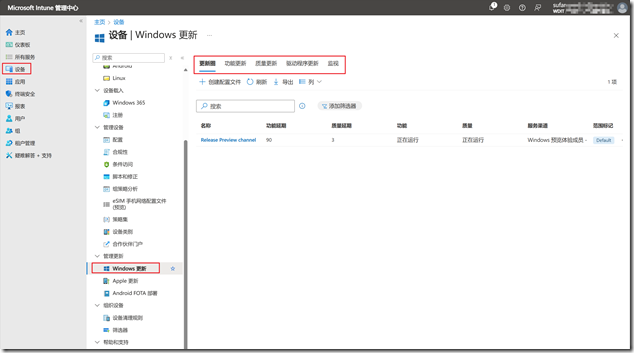

Microsoft Intune 相信大家再熟悉不过,非常强大的 MDM。其中所提供的 Windows Update for Business (以下简称 WUfB)可方便的管理 Windows 客户端的多个类型的更新。

- 功能更新,即我们以前说的升级,不仅包含安全和质量补丁,还包含重要的功能添加和更改。例如:Windows 11 24H2 便是一个功能更新。

- 质量更新,即我们所说的传统的操作系统补丁更新,通常每月的第二个星期二发布,这些更新包含了安全更新、关键更新和驱动程序更新。

- 驱动程序更新,即非微软驱动程序,可通过 Windows Update 获取 Windows OEM 设备的组件驱动更新。

- Microsoft 产品更新,即那些基于 MSI 安装的 Office。

WUfB 基于 WaaS 服务模型,还支持三个预发布频道:Release Preview,Beta,Dev。

PS:本文发布时已经留意到 WUfB将作为单个解决方案集成到 Windows Autopatch 以实现统一管理。

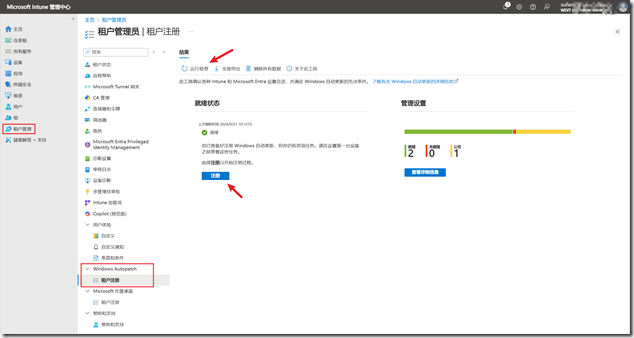

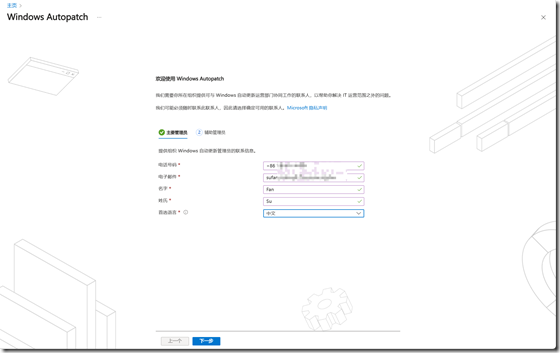

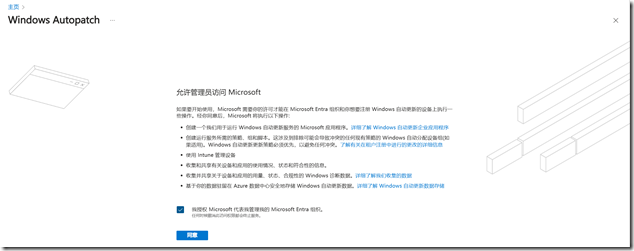

Windows Autopatch 隶属于 Intune,是一项云服务,使组织无需规划和操作更新过程。可自动执行 Windows,Microsoft 365 Apps for enterprise,Microsoft Edge 和 Microsoft Teams 更新。旨在解决以下挑战:

- 缩小安全差距,Windows Autopatch使软件保持最新状态,减少设备的漏洞和威胁。

- 缩小工作效率差距,Windows Autopath 确保最终用户可以获得最新的工具和功能,以增强他们的协作能力。

- 优化 IT 管理员资源,Windows Autopatch可自动执行例行客户端更新,为 IT 管理员节省了时间用于其他更有价值的工作。

- 本地基础结构,基于 SaaS 环境,最大程度减少对本地硬件的投资。

- 载入新服务,Windows Autopatch可轻松注册,最大程度减少 IT 管理员入门所需的时间。

- 最大程度减少最终用户中断,Windows Autopatch在顺序部署中发布更新,并响应可靠性和兼容性信号,最大程度减少因更新而导致的用户中断。

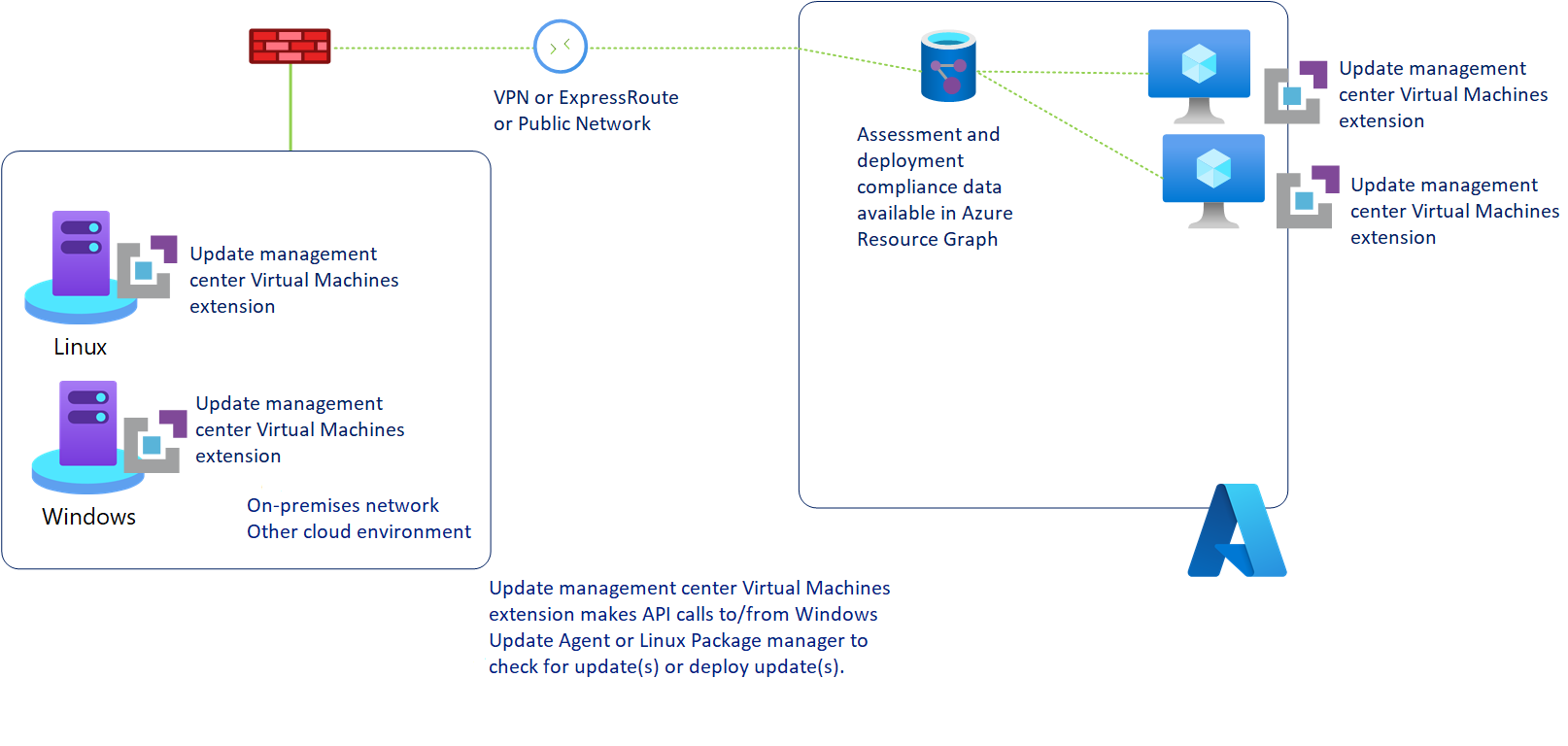

对于需要管理的云中还是本地的 Windows Server,微软提供了名为 Azure Update Manager 的云服务,它可用于跨 Azure,本地和多云环境管理和治理 Windows 和 Linux 计算机的软件更新。

- 立即检查更新或部署安全或关键更新以帮助保护计算机。

- 支持定期评估,每24小时检查一次更新。

- 支持灵活的修补选项。如:客户定义的维护计划;Azure VM的自动VM来宾修补和热修补。

- 构建用于报告更新状态的自定义报告仪表板并根据某些条件配置提醒。

- 通过单一窗格监视 Azure 和本地/其他云环境中由 Azure Arc 连接的整个计算机舰队的更新合规性。可以管理Azure Arc 计算机、VMWare 计算机、SCVMM 计算机,Azure Stack HCI VM。

Azure Update Manager 的工作原理: