HOWTO: 关闭 Windows 10 任务栏上的人脉图标

HOWTO: 关闭 Windows 10 任务栏上的人脉图标

Windows 10 现在支持在任务栏上显示人脉图标,可方便、快速地访问联系人,同时也可以将常用联系人直接固定在任务栏上。但是在一些企业 IT 环境下,可能并不需要这个功能,那么该如何关闭它呢?!

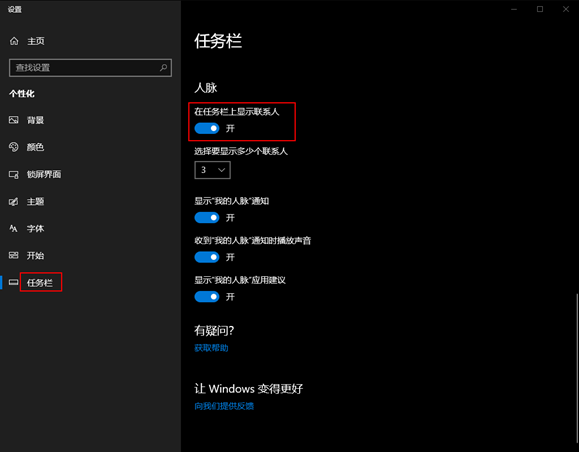

使用手动方式关闭任务栏人脉就不再详述,可参考下图参考操作。

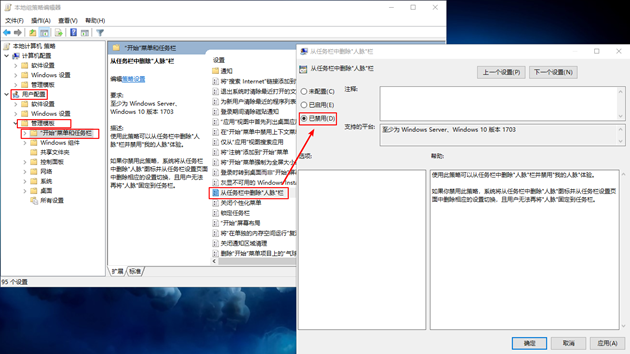

而本例中主要介绍使用组策略和注册表,对任务栏人脉图标进行统一管理或自动化配置。如果要使用组策略(GPO)统一管理,需在“用户配置/管理模板/开始菜单和任务栏”下找到“从任务栏中删除人脉栏”,并将其设置为“已禁用”。

如果计划使用脚本或 Unattend 应答文件,进行自动化配置,可利用修改注册表来实现,具体的命令行参考如下:

注意:由于 PEOPLEBAND 位于 HKCU 分支下,所以当应用在 Unattend 环境下时,请在 “OobeSystem” 阶段执行。

HOWTO: 卸载 Windows 10 内置应用

HOWTO: 卸载 Windows 10 内置应用

Windows 10 内置了许多微软原生应用,如:邮件、照片、音乐、电影,等等。应用的质量和用户体验,目前都已非常令人满意。但是在一些大型企业 IT 环境下,这些应用并不完全适用,除了企业 IT 合规性以外,更多的还是潜在的标准化问题,所以 IT 人员在定制企业标准化映像时,通常要卸载这些内置应用,并确保交付到用户后不会被自动安装。

为此,我们需要利用两个 Windows 内置的 PowerShell 指令:Remove-AppxPackage 和 Reomve-AppxProvisionedPackage。前者用于从用户账户中删除一个应用程序包;后者则从 Windows 映像中删除应用程序包,使创建新用户时不会再安装应用程序包,但是这些程序包不会从现有账户中删除。(PS:明白两个命令的区别了吗?!)

首先,在 GoldImage 中先从当前标准账户配置下卸载应用,例如:

然后,从当前 Windows 映像中移除应用包,例如:

此外,gOxiA 建议在 Unattend.xml 的 Specialize 阶段,向注册表添加如下键值以确保禁用微软建议的应用推送。

参考:

Remove-AppxPackage : https://docs.microsoft.com/en-us/powershell/module/appx/remove-appxpackage?view=win10-ps

Reomve-AppxProvisionedPackage : https://docs.microsoft.com/en-us/powershell/module/dism/remove-appxprovisionedpackage?view=win10-ps

Windows 10 v1803 Build-In Apps : https://github.com/goxia/ITSM/blob/master/Win10-1803-BuildinApps.txt

HOWTO: 使用Unattend应答文件执行Windows 10 S mode的安装

HOWTO: 使用Unattend应答文件执行Windows 10 S mode的安装

Windows 10 的主要 SKUs 目前都支持以 S mode 方式运行,微软介绍在 S mode 下 Windows 10 运行速度将更快,无论是播放高清视频还是打开应用都将获得流量的响应体验;此外,安全性也更高。因为在 S Mode下仅运行安装来自Microsoft Store的应用程序,而此渠道的应用程序都是经过微软验证过的。gOxiA 认为 S mode 非常适用于教育领域,如果企业正寻求更高的安全级别 S mode 也是不错的选择。

有关 S mode 的详细信息可参阅官方网站:https://www.microsoft.com/zh-cn/windows/s-mode

如果你正想体验 Windows 10 的 S mode,那么本篇文章将会给予最佳的实践帮助。首先准备工作,请将下载的最新版的 Windows 10 安装镜像(当前为 1803 版 ISO)制作成 USB 安装。(PS:制作 USB 安装盘在过去的文章中已经介绍多次了,非常非常简单!在 Windows 7 及以上版本的系统上格式化 U 盘为 FAT32 格式,然后激活分区,最后将 Windows 安装镜像(ISO)中的文件拷贝到 U盘即可。)

Windows 10 Setup USBFlash 准备完毕后,使用记事本创建一个名为“autounattend.xml”的文件,文件内容具体如下,请完全参照写入 XML 文件中,创建完毕后保存到 U 盘根目录,这样在安装过程中 Setup 程序就会自动应用该应答文件。

<?xml version="1.0" encoding="utf-8"?>

<unattend xmlns="urn:schemas-microsoft-com:unattend">

<settings pass="offlineServicing">

<component name="Microsoft-Windows-CodeIntegrity" processorArchitecture="amd64" publicKeyToken="31bf3856ad364e35" language="neutral" versionScope="nonSxS" xmlns:wcm="http://schemas.microsoft.com/WMIConfig/2002/State" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance">

<SkuPolicyRequired>1</SkuPolicyRequired>

</component>

</settings>

<settings pass="windowsPE">

<component name="Microsoft-Windows-Setup" processorArchitecture="amd64" publicKeyToken="31bf3856ad364e35" language="neutral" versionScope="nonSxS" xmlns:wcm="http://schemas.microsoft.com/WMIConfig/2002/State" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance">

<UserData>

<ProductKey>

<Key>W269N-WFGWX-YVC9B-4J6C9-T83GX</Key>

</ProductKey>

</UserData>

</component>

</settings>

</unattend>

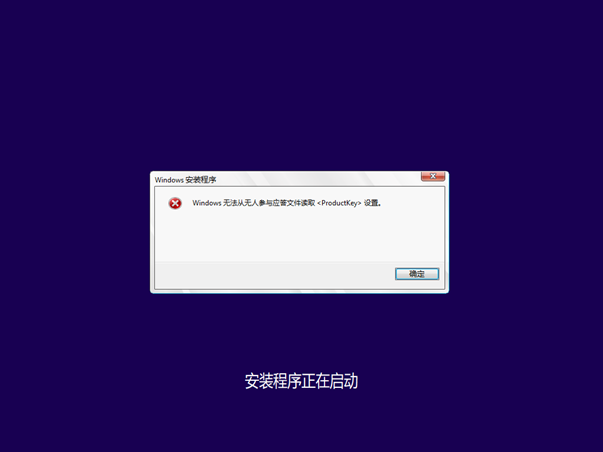

上述配置内容与微软官方提供的资料(https://docs.microsoft.com/en-us/windows-hardware/customize/desktop/unattend/microsoft-windows-codeintegrity-skupolicyrequired)有所区别,虽然自 1803 开始在应答文件中通过新增的“SkuPolicyRequired”组件来提供支持切换到 S mode,但在实际应用时会发现如果不预先指定“ProductKey”会出现安装失败的故障。

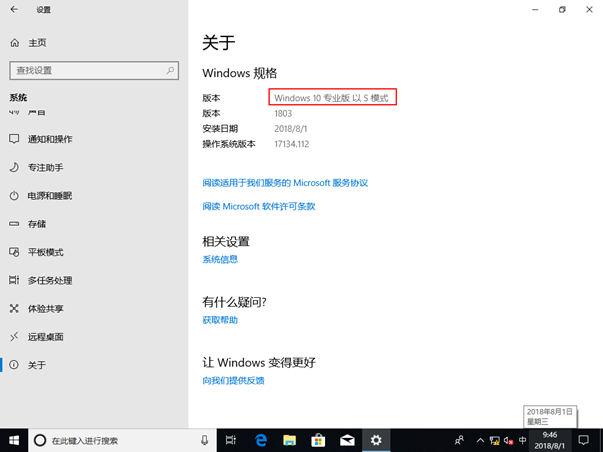

当安装完毕后可以在所有设置/系统/关于 中查看版本,在 S mode 下将不能运行 exe 程序,包括传统的 exe 安装程序,以及 msi 安装包,也无法运行系统内置的 PowerShell 和 CMD!