HOWTO: 使用 Windows 10 预配包为用户卸载内置应用

HOWTO: 使用 Windows 10 预配包为用户卸载内置应用

早先 gOxiA 分享过一篇日志“HOWTO: 卸载 Windows 10 内置应用”,介绍了如果使用 PowerShell 指令查询和卸载 Windows 10 内置的“现代”应用,今天则与大家分享如何使用预配包(ppkg)为用户卸载内置应用。那什么是预配包呢?

Windows预配可使IT管理员轻松配置最终用户设备,而无需映像处理。预配包(.ppkg)是一系列配置设置的容器,遵循 CSP(配置服务提供程序)规范,且包含以下优点:

- 快速配置新设备,无需完成安装新映像的过程。

- 通过使用单个预配包配置多台设备来节省时间。

- 在没有MDM基础结构的情况下,在组织中快速配置员工所拥有的设备。

- 在设备没有网络连接的情况下配置设备。

预配包在实施中可通过移动媒体安装;也可以附加到电子邮件中;或从网络共享下载;设置还可以在 NFC 标记或条形码中部署。

有关 Windows 10 预配包的详细信息可参考官方资料。

https://docs.microsoft.com/en-us/windows/configuration/provisioning-packages/provisioning-packages

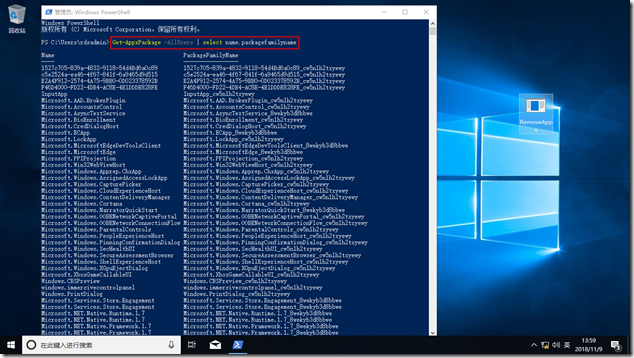

要创建和生成 Windows 10 预配包需要在 IT 管理员的系统上安装 Windows ADK,其中 ICD (Windows 映像和配置设计器)组件即是预配包的创建工具,在 ICD 准备就绪后,我们需要先获取到当前 Windows 10 版本内置的应用列表,其中 PackageFamilyName 是必要的信息,可以通过 PowerShell 指令实现。

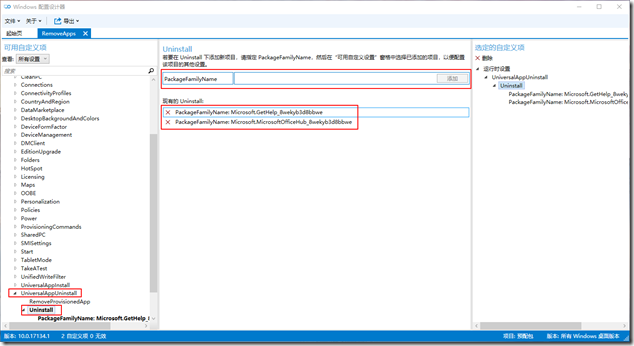

拿到了 Windows 10 内置应用名称列表后,便可启动 ICD 创建用于卸载内置应用的预配包。为此在 ICD 组件列表中定位到 “UniversalAppUninstall” 下的 “Uninstall”,然后在中间的编辑窗体中填入我们要卸载的 Windows 10 内置应用的 PackageFamilyName 名称,如下图所示添加了两个要卸载的内置应用到 Uninstall 列表中。

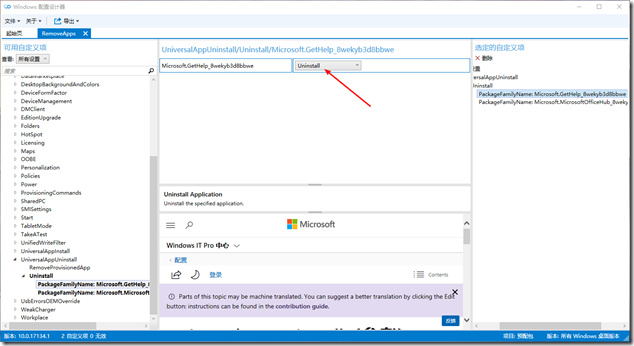

然后,再点击左侧组件列表中添加到 Uninstall 下的应用名称,将其配置选项改为“Uninstall”,此时添加的配置才会正式生效,然后再保存并发布预配包,获得名为“RemoveApps.ppkg”的预配包。

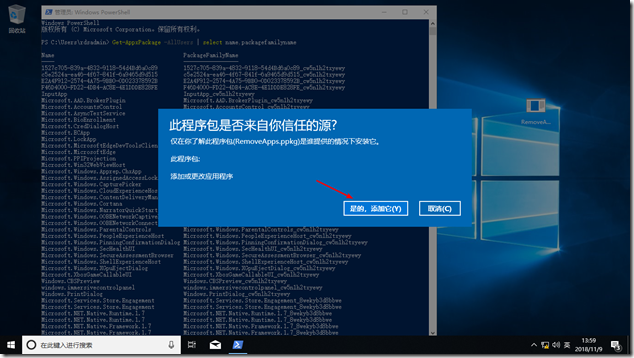

在最终用户系统上拿到该预配包后,可以通过双击直接运行,在弹出的“此程序包是否来自你信任的源”提示框中单击“是的,添加它”即可。

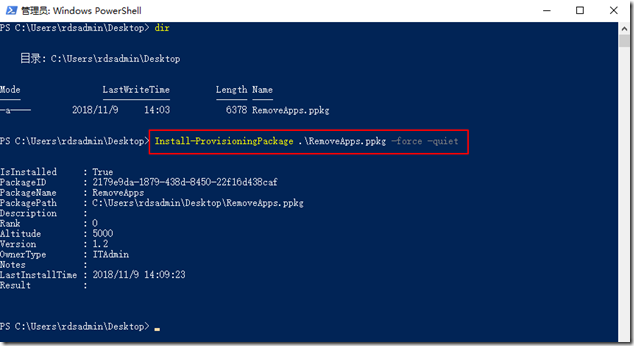

此外,我们也可以通过 PowerShell 指令以静默方式进行安装,命令行如下:

本文参考来源:https://blogs.technet.microsoft.com/mniehaus/2018/06/02/yet-another-way-to-clean-up-in-box-apps/

[RDS] HOWTO: 修改RemoteApp和桌面连接的自动更新周期

HOWTO: 修改RemoteApp和桌面连接的自动更新周期

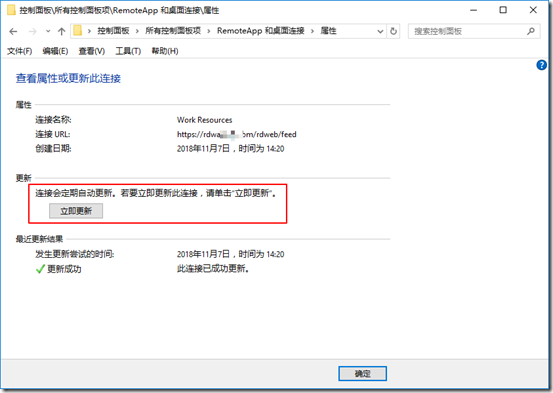

在 RDS 环境中,客户端系统在控制面板的“RemoteApp和桌面连接”中添加了 RDWeb 的订阅,其更新方式默认为自动,且提示了会定期自动更新,但是并没有详细说明更新周期。如果用户此时需要更新 RDWeb 订阅以刷新发布的 RemoteApp 列表,则必须手动点击“立即更新”,那么是否有什么方法能够自定义更新周期呢?!

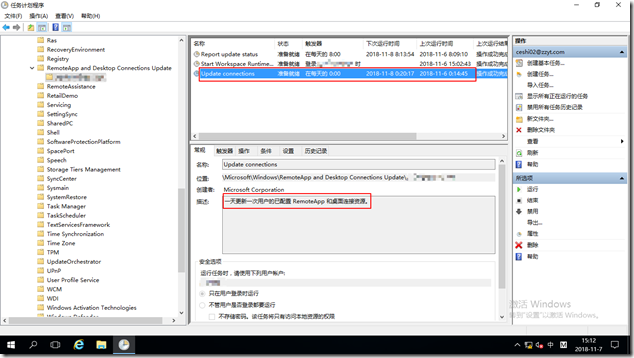

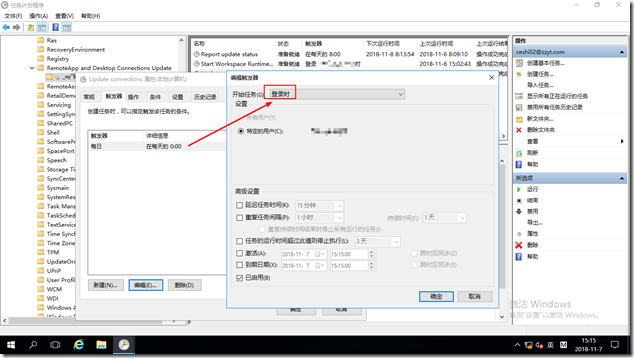

检查了 RDS 的相关设置和选项,也查阅了组策略,均没有线索!最后,通过对“RemoteApp和桌面连接”添加过程的轨迹进行了抓包,分析发现当添加一个 WorkResouces 时会向注册表添加连接信息数据(HKCU\Software\Microsoft\Workspaces\Feeds),并向任务计划添加一个定时任务,该任务位于任务计划路径"Microsoft\Windows\RemoteApp and Desktop Connections Update"下,任务计划名称是“Update connections”,如下图所示。

该任务的默认更新周期是一天更新一次,时间为每天的0:00,但是这个时间周期在实际环境下基本上是无效的,毕竟很少的用户会全天运行系统。所以,可以根据需要将其更改为每次登录时进行刷新。

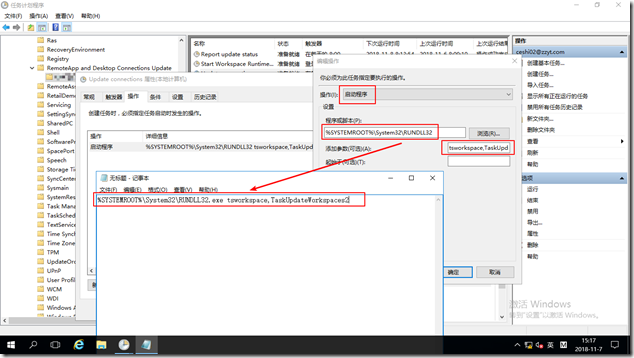

此外,这个任务计划还为我们提供了非常有价值的命令行,通过下面的命令行可以执行手动刷新 RDWeb 订阅。

“%SYSTEMROOT%\System32\RUNDLL32” tsworkspace,TaskUpdateWorkspaces2

对于系统运维人员,可以利用上面的命令行编写脚本运行,方便调用。

掌控了“RemoteApp和桌面连接”的自动刷新周期,就可以方便的更新发布的程序列表,以实现便捷的推送和回收需求。

适用于虚拟桌面的 Windows 10 企业版

适用于虚拟桌面的 Windows 10 企业版

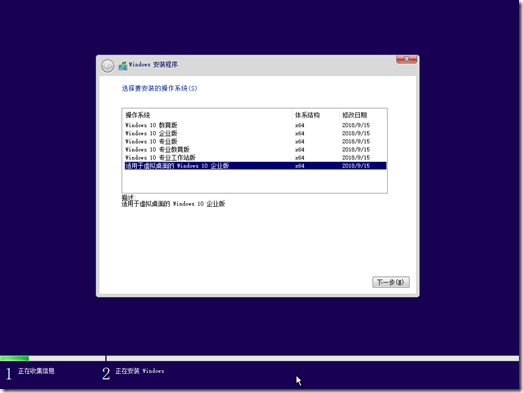

在 Windows 10 1809 中微软已经在商业授权的 ISO 中加入了新的 SKU – 适用于虚拟桌面的 Windows 10 企业版。gOxiA 最近在评估 RDS,于是做了简单的安装测试和操作,特分享至此。

如果你拿到的是商业授权的 ISO,那么在安装过程中可以选择 “适用于虚拟桌面的 Windows 10 企业版”。

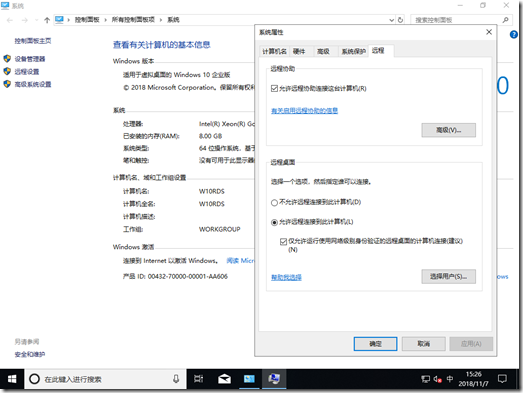

在系统的“关于”页面下,可以看到系统的基本信息,此 SKU 隶属于 1809 分支,版本为 17763.1,由于是在配置了 vGPU 的虚拟机中安装测试的,在首次首次进入系统时一直处于黑屏状态,于是选择了关机重新启动,之后便能够正常看到登录界面,且没有经历 OOBE 阶段,可用 Administrator 账号和空密码直接登录,在进入桌面后能看到系统发出的“远程桌面授权模式尚未配置”的提示,看来这个 Windows 10 版本应该是默认内置和启用了“虚拟桌面会话主机”的角色。

检查“远程桌面”设置,发现默认也是开启的。

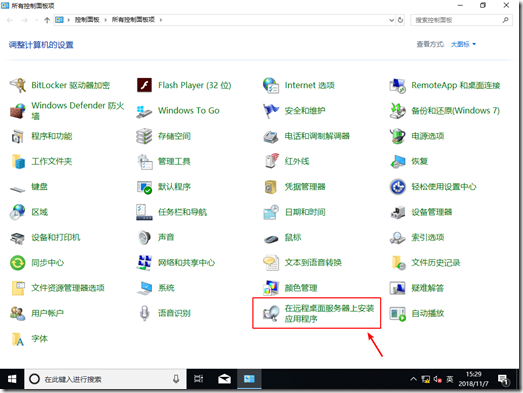

在“控制面板”中能够看到 RDSH 特有的“在远程桌面服务器上安装应用程序”的选项,看来确实是基于 RDSH。

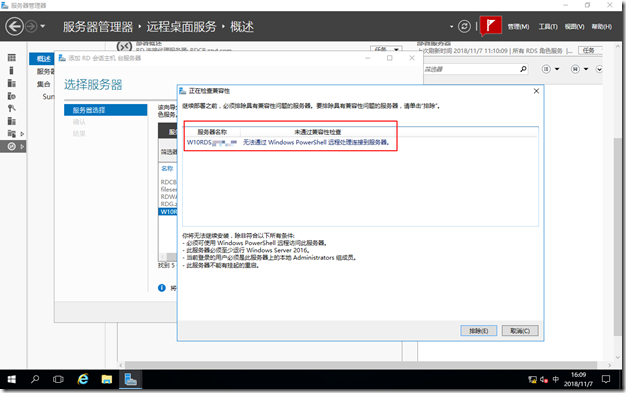

在当前状态下,gOxiA 创建了几个账号以测试 Remote Desktop Services,发现仍然只能以一个 Session 登录系统,之后尝试在现有的 RDS 环境中添加其作为 RDSH,却未能完成,初步排查应该需要 RDS2019 才能添加“适用于虚拟桌面的 Windows 10 企业版”作为远程桌面会话主机。

接下来当然是要抽时间搭建个 RDS2019 做做测试和评估……