Windows 10 服务终止

Windows 10 服务终止

2025年10月14日 Windows 10 已终止服务,这意味着运行以下版本的 Windows 10 设备将不会再收到每月安全和质量更新,不论是个人还是组织用户是时候升级到最新版本的 Windows 11。

Windows 10 版本 1507 (RTM)

Windows 10 2015 LTSB

Windows 10 版本 1511

Windows 10 版本 1607

Windows 10 2016 LTSB

Windows 10 版本 1703

Windows 10 版本 1709

Windows 10 版本 1803

Windows 10 版本 1809

Windows 10 企业版 LTSC 2019

Windows 10 版本 1903

Windows 10 版本 1909

Windows 10 版本 2004

Windows 10 版本 20H2

Windows 10 版本 21H1

Windows 10 IoT 企业版 LTSC 2021

Windows 10 版本 22H2

如果你或你所在的组织需要继续保留 Windows 10 运行,则可以考虑采用 Windows 10 ESU,它是 Windows 10 扩展安全更新程序计划,确保 Windows 10 用户在 2025年10月14日之后能够继续获得 Windows 10 更新。但需要注意这并不是一个长期解决方案,它不包括新功能、非安全更新、设计更改请求或技术支持。ESU 注册仅提供至 2026年10月13日。

对于个人:可以在通过通知或设置程序跟随向导轻松注册 ESU,有三个选项可供选择。

- 使用 Windows 备份将设置同步到云的,无需额外费用。

- 使用 1000个 Microsoft Rewards 积分兑换,无需额外费用。

- 支付30美元(当地价格会有所不同)

对于组织用户:可以以每台设备61美元的价格订阅 ESU,以接收为期一年的每月关键和重要安全更新。订阅可以每年续订,最长三年,且费用每年都会增加。要注册 ESU 可通过 Microsoft 批量许可计划。需要注意,消费者 ESU 计划不可用于商用设备,例如处于展台模式的设备;加入 AD 或 Entra 的设备;已注册 MDM 的设备以及已拥有 ESU 许可证的设备。

对于云和虚拟环境:通过 Windows 365 或虚拟机访问 Windows 11 云电脑的 Windows 10 设备有权免费使用 ESU,并且将自动接收安全更新,无需额外步骤。

在组织环境下要确认是否已激活 ESU,可使用 slmgr.vbs /dlv,ESU 计划的激活 ID 是固定的,具体如下:

Win10 ESU Year1

f520e45e-7413-4a34-a497-d2765967d094

Win10 ESU Year2

1043add5-23b1-4afb-9a0f-64343c8f3f8d

Win10 ESU Year3

83d49986-add3-41d7-ba33-87c7bfb5c0fb

推荐官方文档:

Enable Extended Security Updates (ESU)| Microsoft Learn

如果计划升级到 Windows 11,可参考 gOxiA 几天前发布的日志“Windows 11 25H2 IT 专业人员指南”。

项目发布:安静书

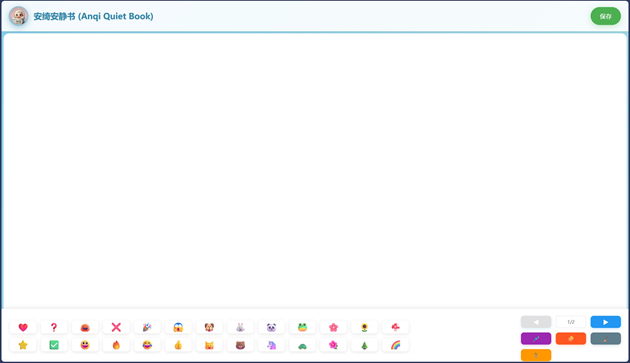

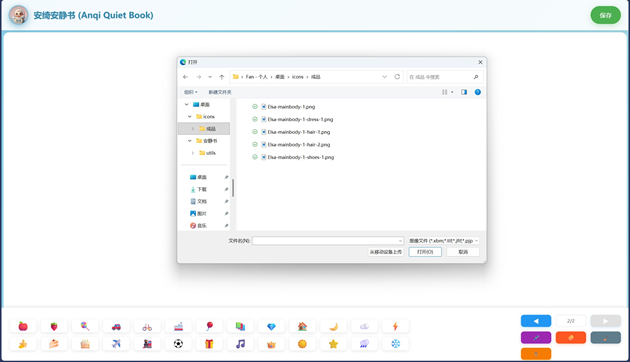

前段时间微软公布 Microsoft Store 面向个人开发人员免费注册,于是 gOxiA 做了一个面向 Windows 平板的适用于幼儿使用的“安装书”程序,并将其发布到了 Microsoft Store 中国市场。该应用基于 Web 技术,前端用了 HTML5 + CSS3 + JavaScript,因为涉及存储所以用了 IndexedDB,图形技术采用 Canvas API,内置了 50+ 精美的 emoji 图案,覆盖动物、植物、食物、交通工具等分类,并且还支持自上传图形。程序支持直接拖拽移动图形,保持宽高比的智能缩放,还专为 Windows 平板做了优化,可以直接用手指触控操作,并支持手写笔。非常适合儿童创意启发和艺术创作,或亲子互动场景,希望让孩子们可以安静地让创意在指尖绽放!!!

因为是基于 Web 的,所以添加了 PWA 支持,并通过 https://www.pwabuilder.com/ 做了优化和打包,使其能够通过 Microsoft Store 发布。现已发布到 Microsoft Store 中国市场,并免费提供!

下载地址:https://apps.microsoft.com/detail/9nn8rqk75qqh?hl=zh-CN&gl=CN

演示视频:https://weibo.com/u/1495462137?tabtype=newVideo&layerid=5221309315288882

Microsoft Intune Suite - Remote Help

Microsoft Intune Suite - Remote Help

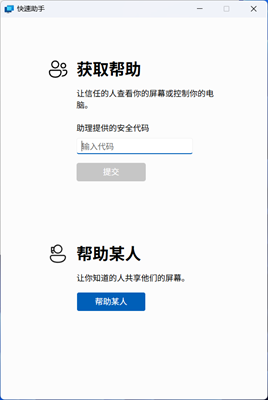

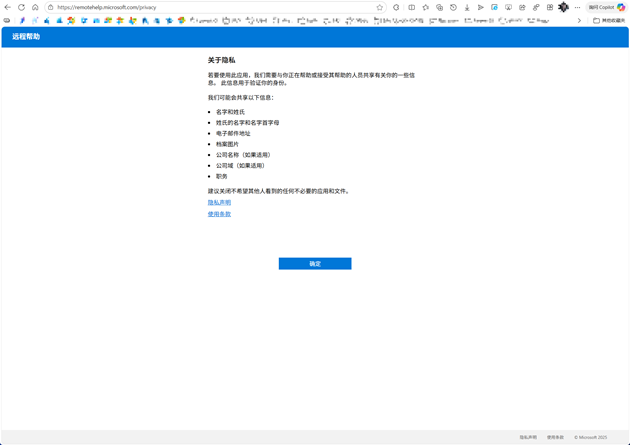

如果你之前使用过 Windows 内置的 “快速助手 - Quick Assist”,那将有助于你了解 Microsoft Intune Suite - Remote Help(远程帮助),快速助手工具可以让我们非常便捷的开始一个远程帮助活动,打开程序点击“帮助某人”便可生成一个安全代码,然后发给对方即可借助互联网将两者连接,实现共享/控制屏幕以及文字对话,gOxiA 经常使用这个工具去帮助朋友或亲属解决 Windows 电脑相关的问题。

在组织中通常会借助一些第三方的产品,那或多或少总会涉及一些问题,而今天 gOxiA 要介绍的是 Microsoft Intune Suite 中的 Remote Help 工具,它也是一种基于云的解决方案,支持通过角色的访问控制实现安全的技术支持连接,这对于要求高安全性的组织来说,无疑是至关重要的。

Remote Help 相比较 Quick Assist 还有一些额外的特性,首先它支持多个平台,除了 Windows,我们还可以为 Android 和 macOS 提供支持,并且还提供了基于 Web 的访问。

- Windows 上的 Remote Help

- 下载地址:https://aka.ms/downloadremotehelp

- Remote Help 在 Windows 上支持以下功能:

- 条件访问:管理员可以在设置 Remote Help 策略和条件时利用条件访问功能来提升安全和合规性。

- 符合性警告:当使用 Remote Help 连接到用户时,如果该设备不符合其分配的策略,则程序会看到有关设备的不符合性警告,但该警告并不会阻止访问,但会提供有关在会话期间使用敏感数据风险的透明度。

- 权限提升:技术支持人员可以与共享者计算上的 UAC 提示交付,以能够在其设备上完成需要的管理权限验证。

- 增强的聊天:支持特俗字符和其他语言,包括中文。

- 远程启动会话:帮助程序能够通过向用户的设备发送通知,从 Intune 在帮助程序和用户设备上无缝启动远程帮助,这样技术支持人员就能够无需交换会话代码发起连接。

- macOS 上的 Remote Help

- 下载地址:https://aka.ms/downloadremotehelpmacos

- 功能与 Windows 基本一致

- 支持 macOS 13、14、15 和最新的 26 版本

- 提供 Remote Help Web App 支持,兼容 Safari 16.4.1+,Chrome 109+,Edge 109+,Firefox 122+

- Android 上的 Remote Help

- 下载地址:https://play.google.com/store/apps/details?id=com.microsoft.intune.remotehelp

- 主要功能:

- 屏幕共享及完全控制

- 无人值守控制

- 符合性警告

- 支持的设备目前有一些显示,从官方了解到当前支持三星和斑马的设备,并要求注册了 Android Enterprise Dedicated

- Remote Help Web 应用程序

- 访问地址:https://aka.ms/rh,对于受帮助者可以直接访问:https://remotehelp.microsoft.com/authroleselection

- Remote Help Web App 允许我们在未安装 Remote Help 应用的支持的设备上使用 Remote Help,这使得一些不可能成为可能。例如 Linux 虽然未受正式支持,但 Remote Help Web App 可能适用于使用受支持浏览器的大多数 Linux 设备。

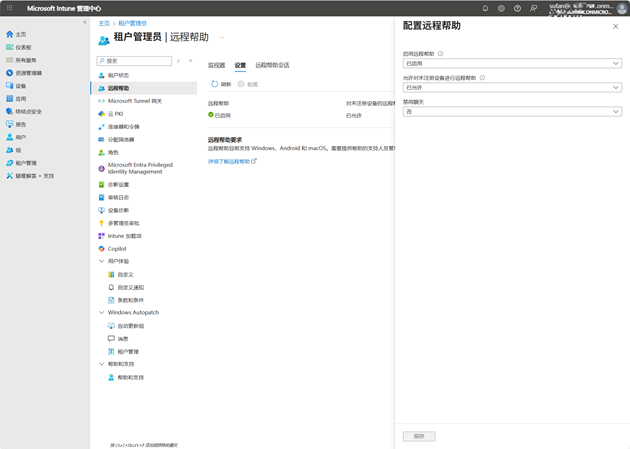

如果当前组织已经购买了 Microsoft Intune Suite,可在租户管理中启用远程帮助。

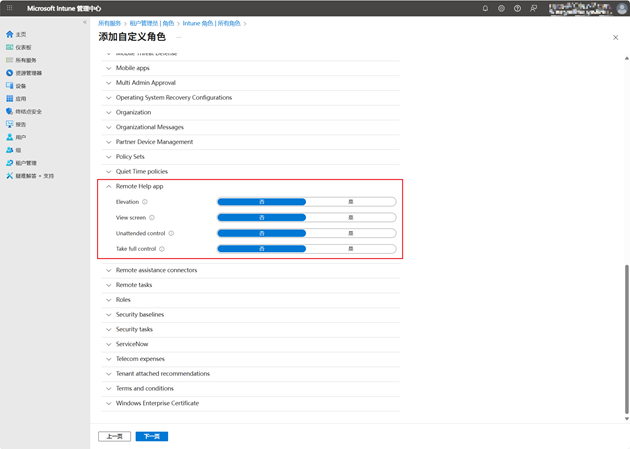

根据需要通过 Intune RBAC 配置 Remote Help 权限,并分配给对应用户。

推荐微软官方文档:Use Remote Help with Microsoft Intune | Microsoft Learn

推荐微软官方指引 Demo:https://regale.cloud/microsoft/play/1746/remote-help#/0/0