通过 Adsutil.vbs 获取或设置 IUSR 和 IWAM 的帐号密码

获取 IUSR 帐户密码

cscript.exe adsutil.vbs get w3svc/anonymoususerpass

获取 IWAM 帐户密码

cscript.exe adsutil.vbs get w3svc/wamuserpass

设置 IUSR 帐户密码

cscript.exe adsutil.vbs set w3svc/anonymoususerpass "password"

设置 IWAM 帐户密码

cscript.exe adsutil.vbs set w3svc/wamuserpass "password"

注:在获取密码的时候如果现实的结果密码为“******”,那么应当修改Adsutil.vbs文件

将

IsSecureProperty = True

中的

改为

关于 IWAM 帐号的同步可察看另外一篇Blog:IIS帐号同步

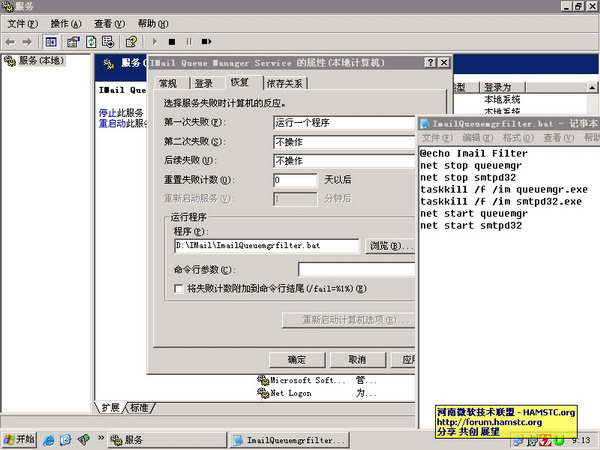

批处理自动解决Imail的Queuemgr服务挂起

Imail是一款非常知名的邮件服务器软件,但是他的邮件进程管理却设计得真不怎么样,很多管理员都会遇到Imail的邮件进程处理服务Queuemgr经常挂起的问题,我们通常的解决方法就是进入Imail控制器重新启动Queuemgr,但是会发现Imail程序挂起,那么我们只能通过任务管理来杀掉Queuemgr进程之后再去启动,那么我们能否将此步骤实现自动化呢?

答案是当然可以的,就是利用服务管理器中的服务恢复功能,我们可以使用此功能来监查Queuemgr服务的状态,如果Queuemgr服务挂起或者失败,那么我们可以通过启动一个批出来来讲它重新启动运行,之所以要利用批处理就是为了解决Queuemgr服务在服务管理器中显示的状态为启动,而此时实际上服务已经挂起的问题,如果单纯的使用net stop && net start是无法终止此服务进程的,必须通过任务管理器将进程杀掉后才能重新启动这个服务,我们可以使用taskkill命令来杀掉进程,这样这个问题就得到了完整的解决方案!

下面就是我的批处理ImailQueuemgrFilter.bat的内容:

net stop queuemgr

net stop smtpd32

taskkill /f /im queuemgr.exe

taskkill /f /im smtpd32.exe

net start queuemgr

net start smtpd32

解决SBS2003服务器上WSS服务的ID1000错误

在部署SBS2003并安装了WSS组件后系统在重新启动后会出现事件ID1000的错误,具体错误内容如下:

源: Windows SharePoint Services 2.0

类别: 无

事件 ID 1000:

说明:

#50070: 无法连接到数据库上 SBS\SharePoint STS_Config。 检查数据库连接信息以确保数据库服务器正在运行。

虽然此错误被记录到事件日志中,但是我们还是能够看到WSS服务是在正常运行着的,我们也可以访问WSS站点。如果情况如此描述,我们完全可以忽略这个错误日志,可是每每查看日志时看到这个红色警告心理就不舒服,通过查找微软的KB,终于找到了解决办法:

2. 在 打开 框中, 键入 regedit , 然后单击 确定 。

3. 找到, 并单击以下注册表子项:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\SPTimer

4. 在 编辑 菜单, 指向 新建 , 然后单击 字符串值 。

5. 键入 DependOnService , 然后按 Enter

6. 在 编辑 菜单上, 单击 修改 。

7. 在 数值数据 框中, 键入 MSSQL$SHAREPOINT , 然后单击 确定 。

8. 退出注册表编辑器。