轻松上手 Windows 365 Boot

轻松上手 Windows 365 Boot

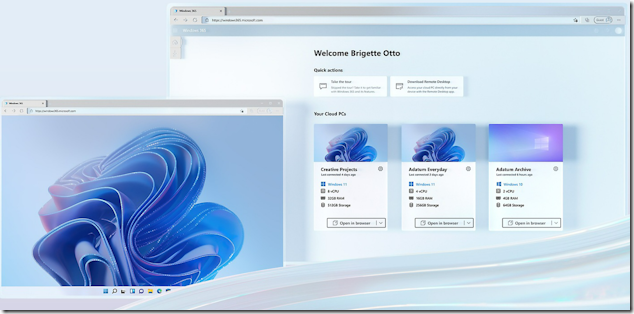

Windows 365 云端上的 Windows 云电脑(Cloud PC),它是微软一项基于云的服务。旨在任何地方的接入互联网的设备上访问和使用。Cloud PC 具有高度可用,经过优化和可伸缩的特性,可为最终用户提供丰富的 Windows 桌面体验。

简单理解,我们一旦使用了云端的 Windows 365,就意味着可以在任何地方,不论使用的是 Windows,MacOS,iOS,Android,还是 Linux 的设备,只要它们可以上网,就可以访问使用那台云端 Windows 电脑。

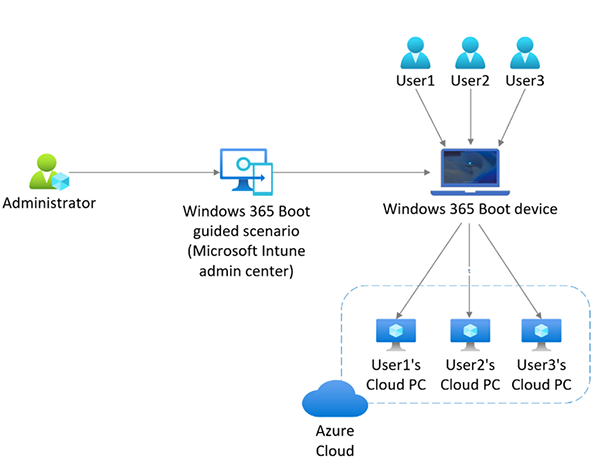

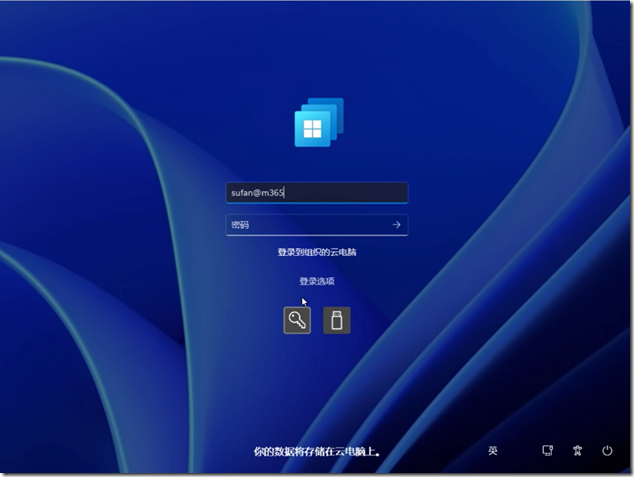

而今天要分享的 Windows 365 Boot 是 Windows 365 的一项功能,允许 IT 管理员配置 Windows 11 物理设备,使其在开机后时就可直接登录到 Windows 365 Cloud PC,从而避免登录和使用本地物理设备上的系统。这样多个用户就可以使用相同的物理设备登录到自己的个人云电脑,免去了先登录到本地设备系统,再打开程序去连接和登录云电脑的步骤。非常适合那些共享电脑的场景,如:一线销售或呼叫中心,等。整个过程的演示可以参考下面这段视频。

Windows 365 Boot 的启用和配置都是基于 Intune 管理中心的 Windows 365 Boot 引导方案来自动化实现的。其配置的主要对象是目标账户以及目标设备。

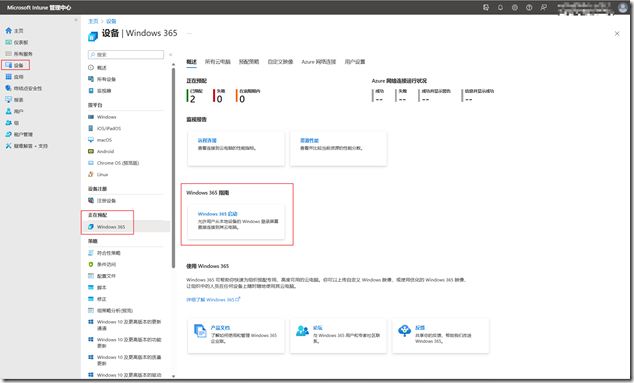

参考这个文档 Guided scenario - deploy Windows 365 Boot to shared physical devices | Microsoft Learn 即可了解轻松上手的步骤。因为是引导式配置,基本上跟随向导完成每一个步骤的配置信息即可。要启动 Windows 365 Boot 引导式配置可在“设备 - Windows 365”中找到。

- 在基本信息配置中为 Windows 365 Boot 起一个资源前缀,已便于我们识别哪些配置文件,资源和策略是属于当前 Windows 365 Boot 的。

- 为终结点设备创建更新策略,如介绍所述因为用于 Windows 365 Boot 的设备将被配置为限制与用户交互,所以需要为这个物理设备配置自动接收重更新。

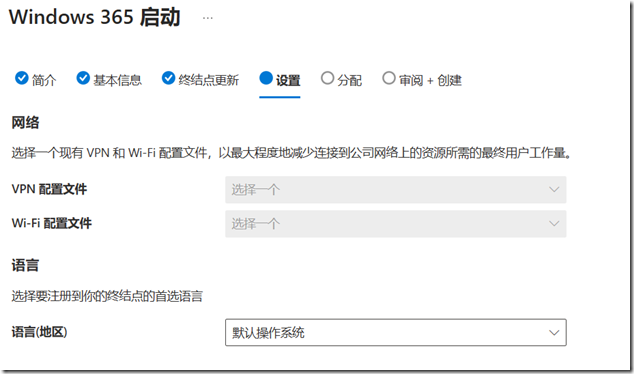

- 为终结点设备分配 VPN 或 Wi-Fi 配置文件,可减少配置设备联网所需的工作量。此外还可以选择配置终结点设备的系统语言。

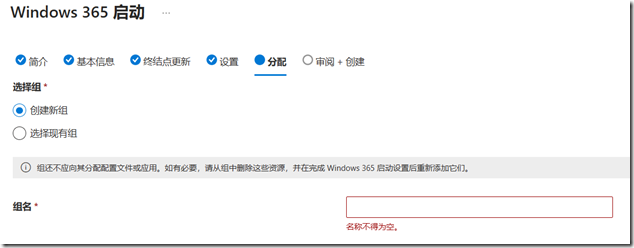

- 分配 Windows 365 Boot 的组,可以新建也可以使用现有组。

- 所需信息完成后将看来到配置审阅界面对相关信息进行复查,没有问题则保存生效。在底部的部署说明中会介绍将要生成的相关配置和策略。

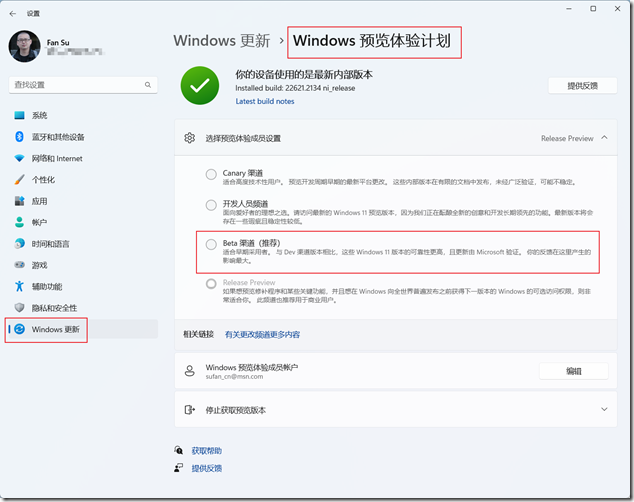

Intune 部分准备完毕后,便是关键的终结点设备的准备工作,将用于体验 Windows 365 Boot 的 Windows 11 Enterprise 电脑加入到 Windows Insider Program (Windows 预览体验计划),可在 Windows 设置 - Windows 更新 中找到,测试频道选择 Beta 即可,截至目前最新的 Beta 版本是 22631.2191,可以通过 Latest build in Beta Channel 获取相关信息。

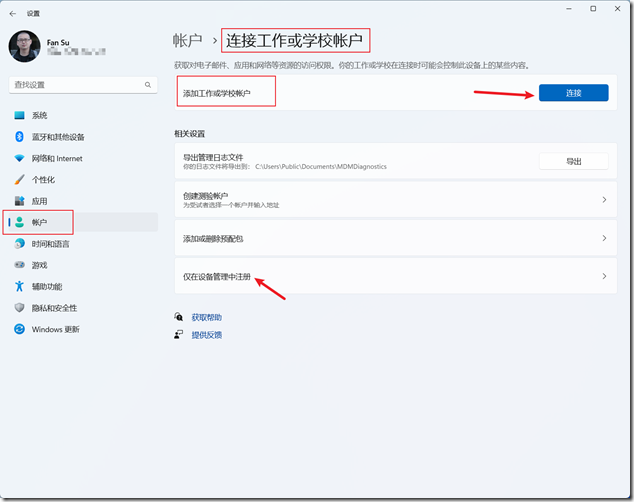

当设备升级到最新的 Beta 版本后,加入到 Intune。可通过 Windows 设置 - 账户 - 连接工作或学校账户 添加,务必确保设备注册到 Intune。如果有任何异常,建议重置一下当前系统。

一旦成功获取配置文件和策略,这台设备重启后就会开始 Windows 365 Boot。当我们开心的体验 Windows 365 Boot 时,这仅仅是第一步,当涉及到落地实际场景和大规模采用的时候,要考虑和实施的内容还有很多值得去学习、思考和研究。

好吧,今天我们已经迈出了卓有成效的一大步!让我们保持继续的学习和分享!

参考推荐:

Windows 365 Boot overview | Microsoft Learn

Windows 365 Boot quided scenario | Microsoft Learn

HOWTO: 在 Windows Server 2022 的 Core 环境下配置 NAT 服务

HOWTO: 在 Windows Server 2022 的 Core 环境下配置 NAT 服务

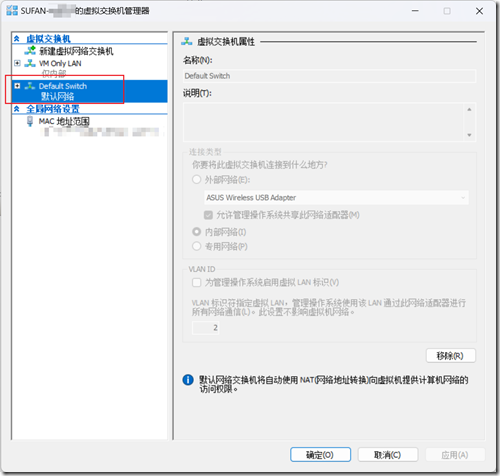

经常会在 Hyper-V 中搭建一些虚拟环境用于测试验证以及实践。尤其是当前算力成本越加低廉的情况下,可以轻松的模拟一个复杂的业务场景或基础架构。这些 Lab 可能要与宿主网络隔离,通常我们会为这些虚机配置一个独立的网络,但如果它们需要访问互联网时就需要借助软路由或 NAT 服务。曾几何时 gOxiA 的虚机模板中总会保留一个 TMG(ISA) VM,之后会用到国内的一款软路由,因为它支持 Hyper-V。现在可能更多的会用到 Windows Server 提供的 RRAS(RemoteAccess)Role,其中包含了 NAT 服务,并且宿主硬件越来越强,内存和磁盘性能可轻松应对一个 WS NAT 虚机,所以最近又开始琢磨起 Server Core 运行 NAT。

因为只用来做 NAT 服务,所以系统越简单,容量越小越好。而 Windows Server 提供的 Core 环境是最佳的选择。如果你对 Server Core 还不了解,可以先阅读官方文档“什么是服务器核心安装选项”。

本例选用了 Windows Server 2022,在 Windows Setup 过程选择了 Core 安装。完成安装后进入系统会发现是一个命令环境,在这里只能运行有限的图形化程序,基本要依靠命令进行相关的管理和配置任务,虽然 Server Core 也提供了一个 SConfig 工具来进行初始配置,但功能有限!如果之前已经有了 Windows 命令的一些基础,可以直接命令上手效率会更高些。

以下是 gOxiA 整理的一些简明扼要的步骤,也避免了大家踩坑!

- 重命名计算机

rename-computer -new natserver - 修改网络名称(因为使用了简中版,强烈建议命令行环境还是用英文为佳)

get-netadapter , 获取网卡信息

rename-netadapter -name "以太网" -newname "Private"

rename-netadapter -anme "以太网 2" -newname "Public" - 修改内网网卡(Private)地址

new-netipaddress -interfacealias Private -ipaddress 192.168.192.254 -prefixlength 24

get-netipaddress , 可查看网卡地址 - 禁止内/外网使用IPv6(看自己喜好或实际需求)

disable-netadapterbinding -componentid ms_tcpip6 -name Public

disable-netadapterbinding -componentid ms_tcpip6 -name Private

get-netadapterbinding , 可查看配置情况 - 允许 ICMP

new-netfirewallrule -name "Allow Ping" -displayname "Allow Ping" -protocol icmpv4 -icmptype 8 -enable true -profile any -action allow

set-netfirewallrule -name CoreNet-Diag-ICMP4-EchoRequest-In-Noscope -enabled true -profile any -action allow , 也可以不新建防火墙策略直接开启默认策略

set-netfirewallprofile -profile domain,public,private -enabled false , 如果考虑以后测试方便,在保障网络安全的前提下,也可以选择禁用防火墙保护 - 安装路由器角色

install-windowsfeature -name routing -includemanagementtools , 根据提示重启服务器 - 使用新模式配置

install-remoteaccess -vpntype routingonly

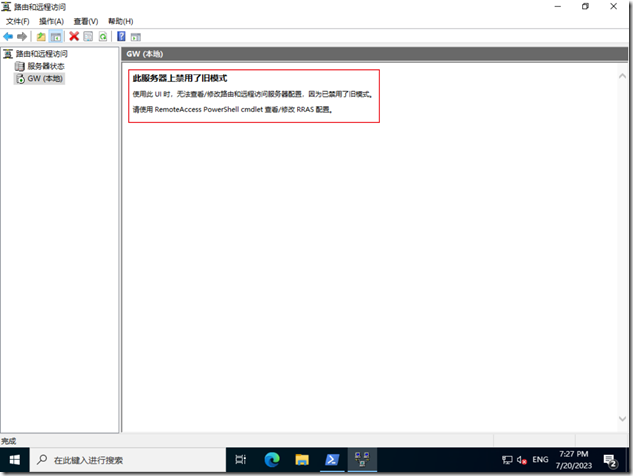

在新模式下将无法再使用 RRAS 管理器进行配置,如果你在 GUI Mode 下看到这个提示便可确认。如果要恢复,则 Uninstall-remoteaccess

- 使用旧模式配置

sc config remoteaccess start= Auto

sc start remoteaccess

netsh routing ip nat add interface public

netsh routing ip nat set interface public mode=full

netsh routing ip nat add interface private

此外,貌似现在大家更推崇更加简单的方式,即使用系统内置的 new-netnat 命令,实际测试在不安装 Role 的情况下可以直接在 Windows 网络栈上启用 NAT 支持。

- new-netnat -name InternetNAT -internalIPInterfaceAddressPrefix 192.168.192.024

很是神奇,这个命令或者说功能原本是 Hyper-V 虚拟交换机的一个网络功能特性,可直接生成 NAT,而 RRAS 也更加关注的是远程访问的支持。借助这个命令应该也可直接在 Windows Client 上启用 NAT。

参考推荐:

Multi-app Kiosk for Windows 11 - 入门

Multi-app Kiosk for Windows 11 - 入门

一些 Windows 设备可能会被用在单一用途的特殊场景中,例如门店中用于查看商品目录的电脑,或点菜系统;也可能是医疗或工厂中的一线手持终端;又或是学校的图书馆查询电脑或在线考试用途的电脑。它们都需要设备系统被限制在某个应用或多个应用模式下,而不允许访问电脑上的其他程序、设置、目录。

早期,IT人员需要手动进行颗粒化的配置,或借助第三方的解决方案。而后 Windows 逐步推出展台/数字标牌和共享电脑的功能模式,可以轻松的实现我们的需求。要了解 Windows Kiosk Mode 不妨先移步官方文档了解学习 - “在 Windows 桌面版中配置站台和数字签名”。

在 Windows 10 的 Kiosk Mode 中,除了支持单应用模式外还支持多应用模式,这样我们可以定制开始菜单显示可以被运行的程序。此外,这些应用还被分为 UWP 和 Win32 应用,它受 Windows SKU 的限制,具体可了解 - “设置单应用站台”。

在 Windows 11 的早期版本中仅支持单应用的 Kiosk Mode,自 2023年5月24日发布的 Windows configuration updates 提供了对 Multi-app Kiosk mode 的支持。下图是 gOxiA 实践的结果,将被允许的应用(UWP和Win32)固定在了 Windows 11 的开始菜单中,并且会自动运行一个应用(实时字幕)。

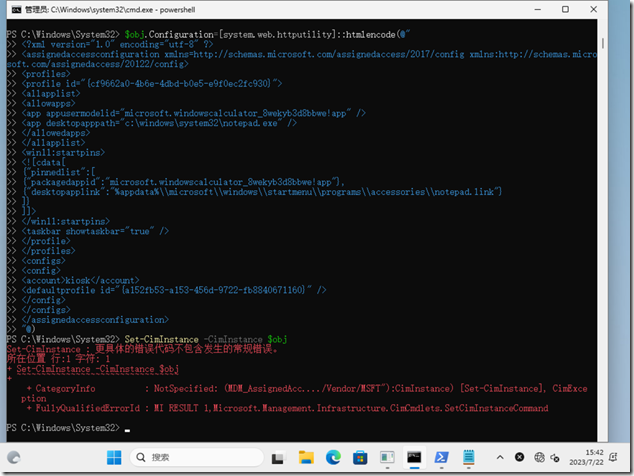

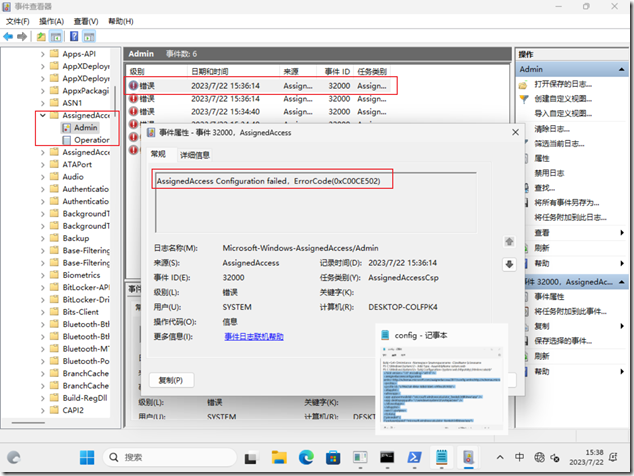

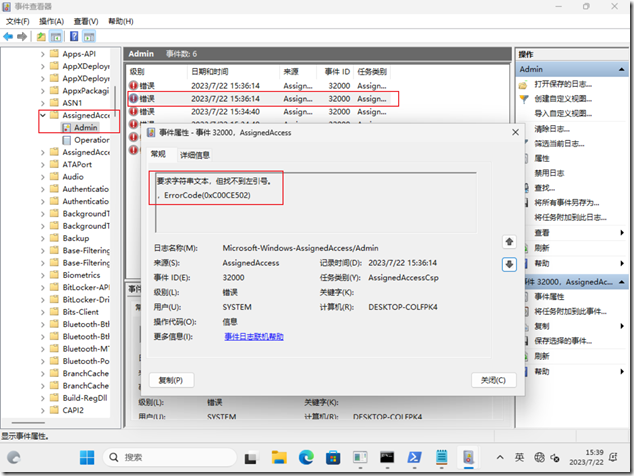

可现在我们暂时还无法使用 MDM 或 PPKG 进行配置,而只能使用 MDM Bridge WMI Provider 来实现。这个过程对于刚刚上手的朋友来说可能是一场“噩梦”!因为当发生错误的时候,我们没有更多的参考文档可用于排错,完全依靠不断的尝试来摸索。当然官方文档也提供了“展台模式问题疑难解答”,其中最为有价值的当属事件日志了,gOxiA 在目前的排错中主要依赖 “Microsoft\Windows\AssignedAccess\Operational” 事件日志。例如我们导入了一个 XML 配置,他发生了错误,在 PowerShell 中其实根本看不出报错的主要内容,此时就需要通过事件日志来排查,每一个报错会生成两条事件,请重点查阅两条中的前一个,因为会记录相对详细的提示。如下所示:

OK,通过以上的了解如果你打算开始上手,那么就跟随 gOxiA 一起往下走。首先请准备一台 Windows 11 虚拟机,并安装好相应的 LCU,在 Kiosk mode 中建议分配一个普通权限的账号,创建好检查点以便在不断发生错误的时候能迅速返回上一个正常状态。

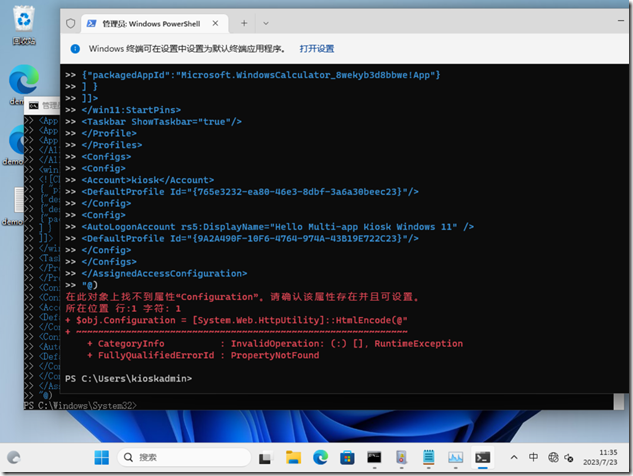

要通过 MDM Bridge WMI Provider 配置 Windows 11 的 Multi-app Kiosk 还需要准备一个工具 – PSExec ,因为我们需要利用它启用 PowerShell 才能正常的执行后面的命令行,否则将会出现如下的报错提示。要通过 PSExec 启动 PowerShell 请执行 “psexec64.exe -accepteula -i -d -s cmd”,然后在打开的 CMD 中启动 PowerShell。

此外,在配置 XML 时我们会涉及到 UWP 应用的 AUMID,可以执行 PowerShell 的 “get-startapps” 获取,当然也可以参考官方文档 - “查找已安装应用的 AUMID”中的其他几个方法。

准备就绪,执行以下脚本加载 XML 配置,便可实现 Windows 11 的 Multi-app Mode。

接下来输入官方文档给出的 XML 配置,最后以“"@)”结束输入,再执行 “set-ciminstance -ciminstance $obj” 完成。

<?xml version="1.0" encoding="utf-8" ?>

< AssignedAccessConfiguration

xmlns="http://schemas.microsoft.com/AssignedAccess/2017/config" xmlns:win11="http://schemas.microsoft.com/AssignedAccess/2022/config">

<Profiles>

<Profile Id="{9A2A490F-10F6-4764-974A-43B19E722C23}">

<AllAppsList>

<AllowedApps>

<App AppUserModelId="Microsoft.ZuneMusic_8wekyb3d8bbwe!Microsoft.ZuneMusic" />

<App AppUserModelId="Microsoft.ZuneVideo_8wekyb3d8bbwe!Microsoft.ZuneVideo" />

<App AppUserModelId="Microsoft.Windows.Photos_8wekyb3d8bbwe!App" />

<App AppUserModelId="Microsoft.BingWeather_8wekyb3d8bbwe!App" />

<App AppUserModelId="Microsoft.WindowsCalculator_8wekyb3d8bbwe!App" />

<App DesktopAppPath="%windir%system32mspaint.exe" />

<App DesktopAppPath="C:WindowsSystem32notepad.exe" />

</AllowedApps>

</AllAppsList>

<win11:StartPins>

<![CDATA[

{ "pinnedList":[

{"packagedAppId":"Microsoft.WindowsCalculator_8wekyb3d8bbwe!App"},

{"packagedAppId":"Microsoft.Windows.Photos_8wekyb3d8bbwe!App"},

{"packagedAppId":"Microsoft.ZuneMusic_8wekyb3d8bbwe!Microsoft.ZuneMusic"},

{"packagedAppId":"Microsoft.ZuneVideo_8wekyb3d8bbwe!Microsoft.ZuneVideo"},

{"packagedAppId":"Microsoft.BingWeather_8wekyb3d8bbwe!App"},

{"desktopAppLink":"%ALLUSERSPROFILE%\Microsoft\Windows\StartMenu\Programs\Accessories\Paint.lnk"},

{"desktopAppLink":"%APPDATA%\Microsoft\Windows\StartMenu\Programs\Accessories\Notepad.lnk"}

] }

]]>

</win11:StartPins>

<Taskbar ShowTaskbar="true"/>

</Profile>

</Profiles>

<Configs>

<Config>

< Account>MultiAppKioskUser</Account>

<DefaultProfile Id="{9A2A490F-10F6-4764-974A-43B19E722C23}"/>

</Config>

</Configs>

</AssignedAccessConfiguration>

上述详细的过程可参考 “为 Windows 11 设置多应用展台”。gOxiA 也会继续分享 Multi-app Kiosk 在 Windows 11 上的一些经验心得!