微软中文技术论坛一周年庆典独家现场直播

今天下午1点~5点将在微软中国总部,即北京朝阳区霄云路38号现代汽车大厦23层隆重举行微软中文技术论坛一周年庆典,届时将出席多位多位重量级嘉宾。初次之外,与会的还有众多版主、MVP以及论坛的老朋友们!

只可惜本人远在郑州无法参加了!不过微软考虑的很周到,无法亲临现场的朋友可以通过这个网址(http://www.51cto.com/exp/msparty0812/)实时收看庆典直播。

最终衷心祝愿微软中文技术论坛一周年庆典圆满成功!

[Hyper-V] 深入学习 Hyper-V 的导出和导入

深入学习 Hyper-V 的导出和导入

深入学习 Hyper-V 的导出和导入

在 Windows Server 2008 with Hyper-V 上,我们可以通过内置的 Hyper-V 管理器方便快捷的上手操作和管理 Hyper-V 虚拟机。较之前的版本,在 Hyper-V 管理器中当我们要打开一个已经存在了的 Hyper-V 虚拟机时你会不知所措而无从下手,难道 Hyper-V 无法实现打开已经存在的虚拟机么?或者是必须要重新建立么?事实并非如此,在 Hyper-V 中微软从新进行了设计,理念上有所修改,原来的打开功能赋予给了“导入”,gOxiA 认为 Hyper-V 管理器更像一个管理容器,所以使用“导入”这个词可能更为形象准确。不能否认,微软在 Hyper-V 的开发设计方面更加的严谨了!

下面,假设我们创建了一个虚拟机之后,因为某些原因需要从管理器中删除这台虚拟机,于是我们不加思索将其删除后(从 Hyper-V 中删除虚拟机并不会完全删除虚拟机涉及到的文件),当发现还需要将该虚拟机加入到 Hyper-V 中时,该如何挽救呢?我们只能重新建立一个虚拟机并加载已经存在的虚拟机磁盘文件。但是也许在一些规定严格的环境中,这样做可能会导致一些不可预料的错误。毕竟新建立的虚拟机重新产生了ID等唯一性的标示信息。

今天 gOxiA 将与大家分享 Hyper-V 的导出、导入功能,通过对其学习和了解,我们将正确掌握与之相关的操作及方法。

在开始之前我们先了解一下在什么场景中会使用到导出和导入功能。首先,正如 gOxiA 之前所提到的场景,我们也许只是暂时的将已经创建的虚拟机脱离 Hyper-V 管理;此外,当我们要将虚拟机迁移到另外一个磁盘、分区、卷或其他存储位置时;当我们需要备份虚拟机的配置时。当然可能还有很多场景 gOxiA 还没有想到,不过就这几点来讲,我们已经能够深刻认识导出和导入功能在 Hyper-V 中所处的重要地位。

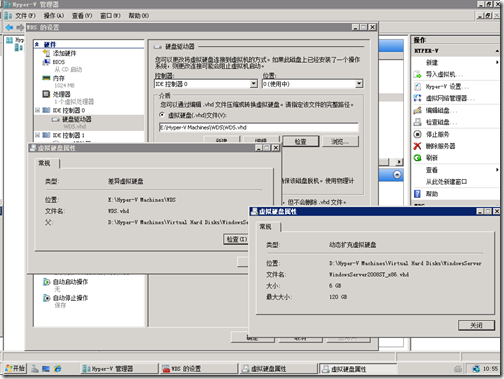

现在我们先通过一系列的操作实践来认识学习 Hyper-V 中的导出和导入功能。这里以 gOxiA 的 Hyper-V 测试环境下的 WDS 虚拟机为案例,这台虚拟机唯一特殊之处在于我使用了差异磁盘,我们可以从下图了解到,本虚拟机的 VHD 保存在 E:Hyper-V MachinesWDSWDS.vhd,通过磁盘检查可以了解到它所使用的父存盘是 D:Hyper-V MachinesVirtual Hard DisksWindowsServer2008ST_x86目录下(可能由于路径过长,Hyper-V 管理器没能完全显示出来路径),VHD 的文件名为 WindowsServer2008ST_x86.vhd,在虚拟硬盘属性窗体中,再单击检查,我们可以获得父磁盘的详细信息。

首先选中虚拟机 WDS,然后鼠标右键单击后出现菜单列表,选中“导出”。

无奈放弃参加 2009 微软最有价值专家全球峰会

今天最终决定放弃参加 2009 微软最有价值专家全球峰会,实属无奈!明年5月份是我30岁的生日,本想在30岁前能出去走走看看,给自己树立一个里程碑,可是未能如愿以偿。本想在全球经济危机期间去看看此时的美国,没准会有很大的心得,可惜无法实现了。本想借 MVP Global Summit 去游览一下梦想中的微软总部,感受一下全球精英汇聚时的那种气氛,无奈无法实现了。太多的期望和愿望都破灭了……

Renew 了 MVP 后,迟迟未能决定是否参加 2009年的全球峰会确实存在很多原因,像我这样的 IT 边缘人,社会边缘人,存在实在太多的问题。到现在没能办理下来信用卡,因为自己上了黑名单!不是因为自己金融信用问题,而是因为家里贷款买的一套房子当年用了我的名字,要银行执行回去父亲非要死撑……,听说签证需要提供足够的证明,以证明自己没有移民倾向,而我又没什么存款,又没房产,更没车子!和老婆的结婚证也点重新补办……,本想这一切都不是问题,希望能一一克服,但是最近又托老姐给孩子办迁户口,迟迟未能拿回来,大堆的人情债和资债!问题总之多了去了,人生确实够坎坷……牢骚不想多发,要怪只能怪自己!还是自个儿好好反省吧!

虽然去不成了,但是也在给自己打气,起码从这个问题清楚地看到了自己的处境,当前的形势,周围的人情!好好反省一下自己的问题,自己的错误,自己的一切!30岁,关键的一年!失去的我会加倍拿回来……再也不会坐以待毙,要改善当前的局面,改变自己的生活,改变这腐朽的一切,改变这变了味的人情……

“我就像一只趴在玻璃上的苍蝇,前途一片光明,而我却不会自己找到出路。”

说多了就显得多余,不应该讲这么多废话!自己都觉得恶心!到此为止……

衷心祝愿明年参加峰会的兄弟姐妹们能一切顺利,留下美好的记忆!也祝愿 2009 MVP Global Summit 圆满成功……