HOWTO: 自定义 Windows 10 开始屏幕布局

HOWTO: 自定义 Windows 10 开始屏幕布局

通过自定义 Windows 10 开始屏幕的布局,可方便企业IT人员实施标准化桌面。自 Windows 10 的 1511 版本起还支持开始屏幕布局的部分锁定功能,以强制一些应用必须放置在开始屏幕上。要预先定义开始屏幕布局可以使用 Windows 安装应答文件或者使用命令行工具进行导入导出的操作,最为便捷的方式当然还是通过组策略进行部署。

首先,可通过安装应答文件实现,该方法常用于黄金映像,现在IT人员会利用虚拟机环境创建一个标准化桌面,对其进行预先的设置以及软件的安装,之后再重新封装部署到客户端上。gOxiA 常用的流程是,安装完系统进入 OOBE 阶段,直接使用组合键 Ctrl+Shift+F3 进入Audit 模式,开始更新系统并通过微调设置以达到优化系统的目的,然后安装软件并对开始屏幕的布局进行调整。准备就绪后将事先准备好的应答文件拷贝到系统中并执行 Sysprep。待部署到客户端后用户登录桌面就会应用 gOxiA 之前自定义的设置。下面是应答文件的内容:

<?xml version="1.0" encoding="utf-8"?>

<unattend xmlns="urn:schemas-microsoft-com:unattend">

<settings pass="specialize">

<component name="Microsoft-Windows-Shell-Setup" processorArchitecture="amd64" publicKeyToken="31bf3856ad364e35" language="neutral" versionScope="nonSxS" xmlns:wcm="http://schemas.microsoft.com/WMIConfig/2002/State" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance">

<CopyProfile>true</CopyProfile>

</component>

</settings>

<cpi:offlineImage cpi:source="wim:d:/temp/install.wim#Windows 10 Enterprise" xmlns:cpi="urn:schemas-microsoft-com:cpi" />

</unattend>

当然,也可以使用命令行工具进行自定义,在一台已经自定义过开始屏幕的电脑上,打开 PowerShell,使用如下命令行导出布局配置文件。

Export–startlayout –path <path><filename>.xml

导出的布局配置文件建议存储在一个共享路径下,以便于后续导入到客户端上使用,或者在AD环境下使用GPO进行部署。导入布局配置文件也很简单,参考命令如下:

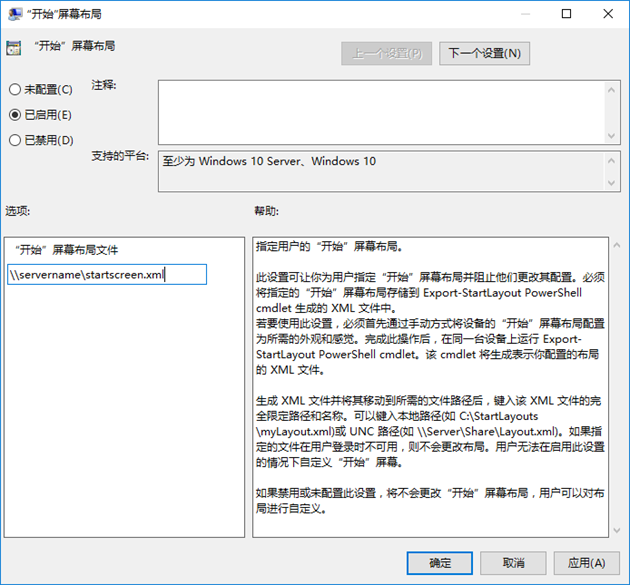

import–startlayout –layoutpath <path><namefile>.xml –mountpath %systemdrive%

这样预先定义的开始屏幕布局就会被导入到当前客户端上。如果是使用GPO进行部署,则新建一条组策略,定位到“计算机配置-策略-管理模板-开始菜单和任务栏”,编辑其中的“开始屏幕布局”选项,定义布局配置文件的共享路径即可。可参考下面截图:

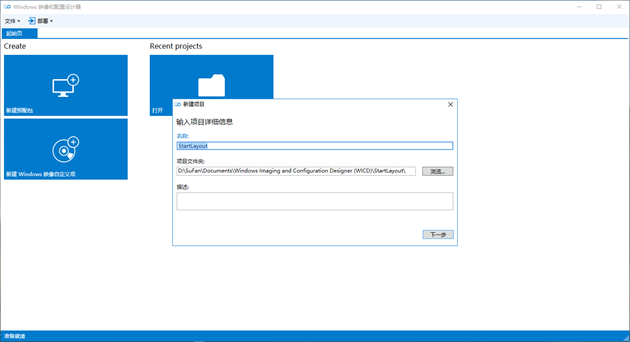

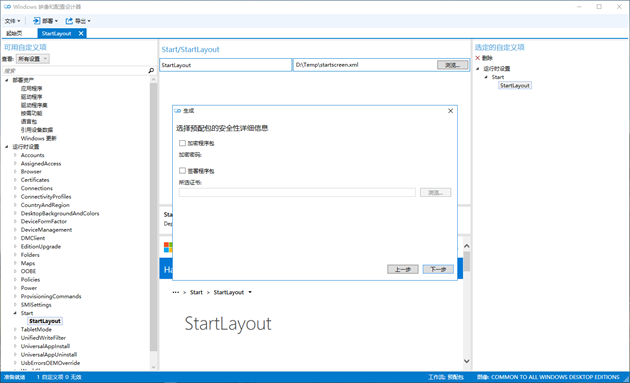

另外,再提一下新的部署工具 ICD(Imaging and Configuration Designer),该工具包含在 Windows ADK 中,非常高效的一款 Windows 部署工具,可以在现有系统环境下对系统进行配置,而无须让用户重装系统。举个简单的例子,企业购买一批装有 OEM 系统的 PC 设备,如果要部署为企业已购授权的专业版或企业版,或者要针对企业环境对系统执行一些配置,畅通的办法是对这些 PC 系统升级或重新部署,然后利用组策略进行配置,但是现在利用 ICD 可在现有系统上直接对系统 SKU 进行变更,并执行其他配置操作,这样一来除了无需重装系统,还免去了下载和安装这些设备驱动的繁琐过程,从而使企业 IT 人员的成本大大的降低。为此,打开 ICD 新建预配包,并为这个预配包起名为“StartLayout”。

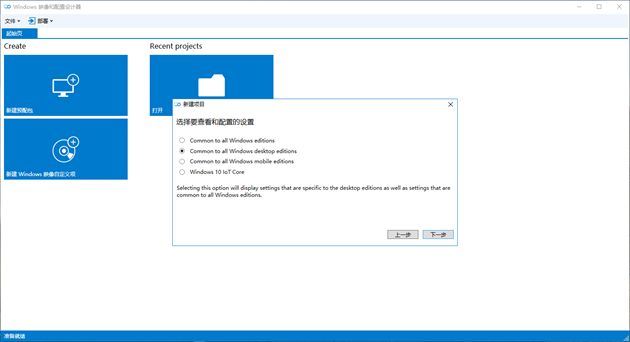

选择“Common to all Windows desktop editions”,因为 StartLayout 设置目前只对桌面版有效。

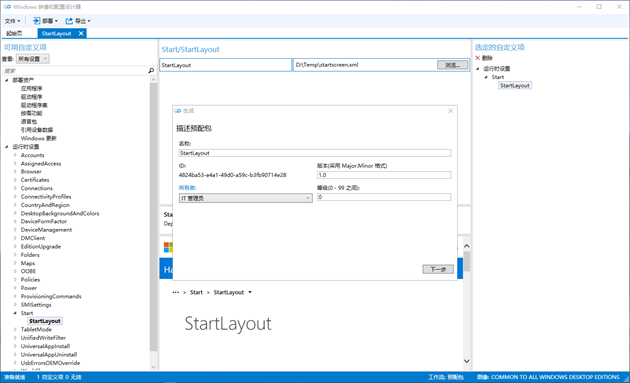

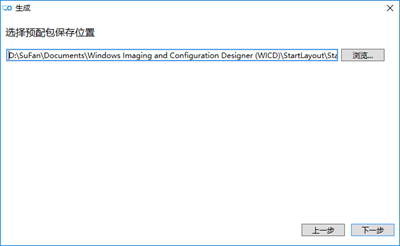

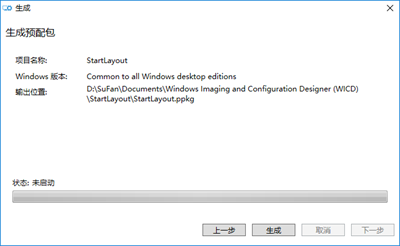

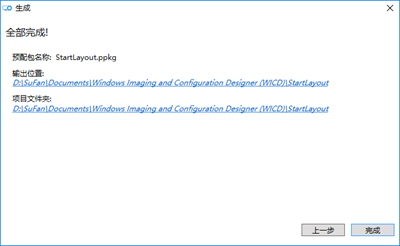

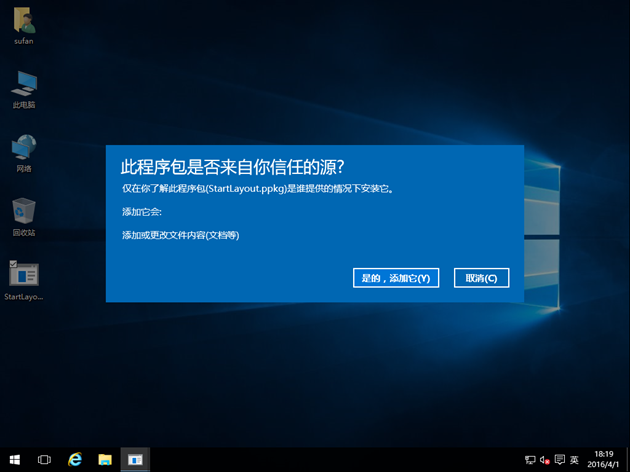

在“运行时设置”下面找到“Start”并展开,在其“StartLayout”选项中载入开始屏幕布局配置文件,并保存该预配项目,最后使用菜单栏的导出功能将该项目导出为可在客户端执行的预配包。在导出预配包过程中需要输入名称,所有者等信息,可参考下面的截图。

现在便可以在客户端上去应用这个预配包。

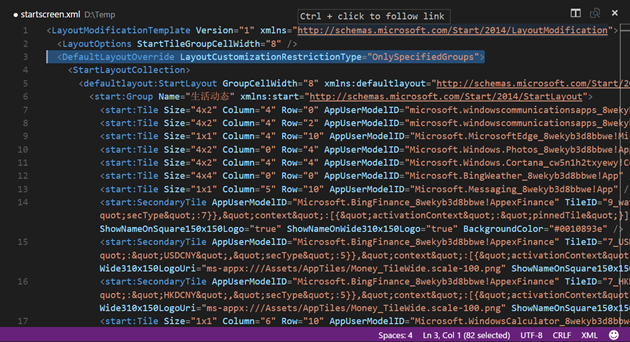

需要注意 GPO 或 ICD 的自定义开始屏幕布局部署是强制性的,如果需要用户能够添加自己的布局到开始屏幕上需要修改布局配置文件,在 DefaultLayoutOverride 段落添加“LayoutCustomizationRestrictionType=”OnlySpecifiedGroups””参数,如下图所示:

[Office365]HOWTO: 在 RDS 和 VDI 环境下部署 Office 365 ProPlus

HOWTO: 在远程桌面服务和共享虚机环境下部署 Office 365 ProPlus

Office 365 已经支持将其部署在远程桌面服务和共享虚机环境下,在部署时需要使用 Office Deployment Tool 下载离线安装文件,然后再安装至系统中。

所以,如果 IT人员希望在虚拟化桌面环境中部署 Office,除了使用批量授权版本,同样可以使用 Office 365,为此我们需要先下载 Office Deployment Tool,目前该工具分为两个版本:基于 Office 2013 和 Office 2016,下载地址分别是:

Office Deployment Tool (Office 2013 version)

Office Deployment Tool (Office 2016 version)

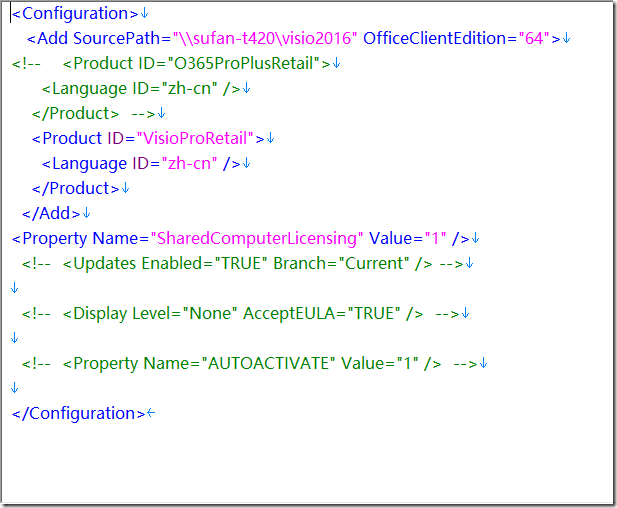

之后编写部署文件(.XML)加入或启用如下配置:

通过 SharedComputerLicensing 参数获取到适用于共享环境下授权的 Office 365 ProPlus 离线安装包,之后就可以进行部署。参考:Deploy Office 365 ProPlus by using Remote Desktop Services ,有关排除 Office 365 ProPlus 共享计算机激活的问题,可以参考网址:https://technet.microsoft.com/zh-cn/library/6aab5327-d55f-48d8-b1c4-82ba388299bf#Enabled ,相关概述可参考:https://technet.microsoft.com/zh-cn/library/dn782860.aspx 。

该方法同样支持 Office 365 订阅中的 Visio 和 Project,以 Visio 2016 为例,以下是对应的完整配置文件:

[Office]HOWTO: 强制刷新 Azure RMS 客户端规则策略

HOWTO: 强制刷新 Azure RMS 客户端规则策略

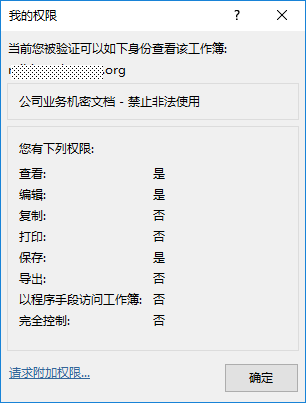

Office 365 订阅计划中包含一个非常强的功能服务 - RMS,即:权限管理服务。虽然该订阅计划包含在 Office 365,但管理时可通过 Azure 门户进行管理控制,所以也被称为:Azure Rights Management(Azure RMS)。利用 RMS 我们可以对那些敏感的文档进行加密保护,例如禁止某些用户复制文档内容,又或者禁止其进行打印或截屏。

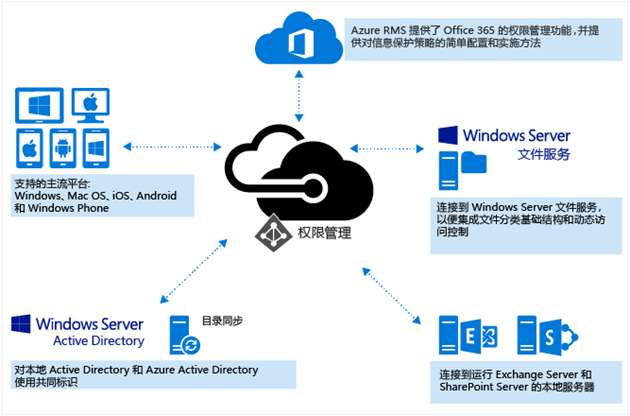

Azure RMS目前支持多种设备,包括:Windows、Mac OS、Windows Phone、iOS 以及 Android 系统,下图展示了 Azure RMS 是如何进行运行的,更详细的描述建议参考官方文档“什么是 Azure RMS”。

本文的主题是如何强制刷新 Azure RMS 客户端规则策略。问题的由来,当 IT 人员在 Azure 上删除或修改了 RMS 策略后,客户端并不会马上对策略进行刷新,这样便会直接影响用户对文档的加密操作。那么解决办法比较简单,删除 RMS 相关的规则策略缓存即可,为此请执行如下三步。

1. 删除如下注册表路径下的GUID命名的项:

HKEY_CURRENT_USER\SOFTWARE\Classes\Local Settings\Software\Microsoft\MSIPC\{GUID}

2. 删除如下注册表路径下的项:

HKEY_CURRENT_USER\SOFTWARE\Classes\Microsoft.IPViewerChildMenu\shell\

3. 删除如下目录路径下的文件:

%localappdata%\Microsoft\MSIPC\Templates

无需重启系统,便可生效!例如使用 RMS 共享应用程序 就能看到全部已经发布的规则策略。

参考资料: