本站域名:http://goxia.maytide.net or http://sufan.maytide.net

移动设备请访问:http://goxia.maytide.net/m

移动设备请访问:http://goxia.maytide.net/m转载文章,请务必保留出处与作者信息,未经许可严禁用于商业用途!

带有翻译的 Windows 实时字幕功能

带有翻译的 Windows 实时字幕功能

很久没有分享日志,也不是没有内容可写,倒还真的积攒了不少,就是想短暂的停笔一段时间。但今天一定要分享的内容来自一个今天中午刚刚发生且真实的故事,特别奇妙的经历很有意思就想分享出来。

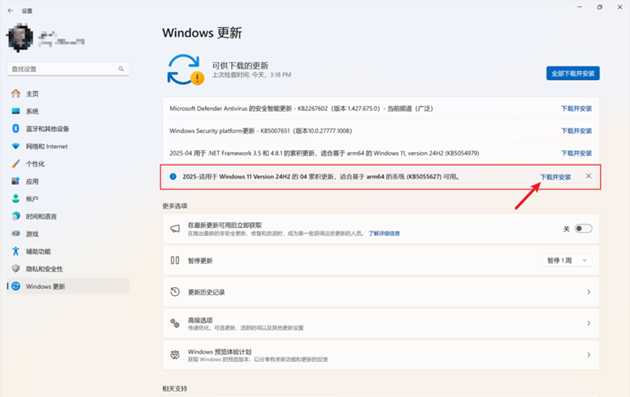

Windows 11 24H2 正式发布已经有半年多的时间,发布之际有不少 AI 功能吸引着大家,尤其是带有翻译的实时字幕功能,当时虽然仅支持40+种语言翻译为英文,但已经是非常令人惊叹的!!!如果你是一名 ITPro 并关注 Windows 11 的更新,应该会留意到 2025年3月27日发布的 KB5053656,这个月度累计更新是一个 Preview 类型更新,但即使你不在 Preview Channel 也会看到它作为可选更新供用户选择安装,类似如下:

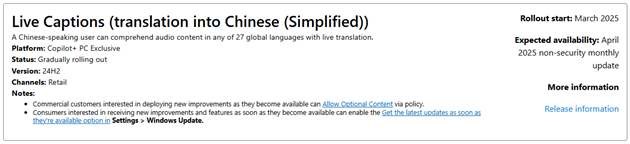

KB5053656 将系统版本带到了 26100.3624,对于中文用户它绝对是一个里程碑!因为其中包含了一个重要的功能 - 实时字幕开始支持20+种语言到简体中文的翻译!!!如果你关注能够翻译的成简体中文的语言列表,那以下信息不要错误。

在 Snapdragon 的 Copilot+ PC 上,支持将:阿拉伯语、保加利亚语、捷克语、丹麦语、德语、希腊语、英语、爱沙尼亚语、芬兰语、法语、印地语、匈牙利语、意大利语、日语、韩语、立陶宛语、挪威语、荷兰语、葡萄牙语、罗马尼亚语、俄语、斯洛伐克语、斯洛文尼亚语、西班牙语和瑞典语,翻译为简体中文。

是的你没有看错,以上这些语言可以被实时的翻译为简体中文,并且不需要依赖网络,它会利用 Windows 11 24H2 内置的 AI 引擎,调控针对 Snapdragon 优化的内置 AI 模型,通过本地 NPU 惊人的神经网络计算能力实现实时翻译!

那带有翻译的 Windows 实时字幕功能又与要分享的真实故事有什么关系呢?!

故事是这样的,今天中午 gOxiA 激活了一个某厂产品组的采访调研链接,随后是一段英文语音,可以听出来它来自一个 AI 虚拟主持人发出的声音,不生硬的语气语调显得非常自然,发音清晰标准!gOxiA 也是一惊,塑料级英语水平怎能应对这一套对话,回过神来凭着肌肉记忆赶紧按下了 Ctrl + Win + L 热键,立刻激活了 Windows 实时字幕,随即又使用中文请 AI 主持人重复一下刚才的话,自此便开始了一段奇妙的语言对话旅程!

AI 主持人使用英语,我使用汉语,全程近20分钟!丝毫没有卡顿,没有云天雾地的感觉,很自然的对话,她能听懂我的每一次回答或疑问,并能根据我的回答做下一段的调研,我这边通过 Windows 实时字幕翻译也能理解她所调研的内容,当看不明白或不理解时我也使用汉语去再次寻求确认,而对方也都能理解并重新提问。在这近20分钟显得那么自然流畅,期间我情不自禁的夸耀了 AI 和微软所带来的生活和工作改变,感谢赋能每一个人,拉近了彼此的距离,并讲了本次对话就是一次飞跃!

这段突如其来的 AI 奇妙经历,不尴尬不冷场不中断,好像一切都近乎一次愉悦的自然的人人采访,虽然彼此使用不同的语言……

如果你有机会,请一定要试一试体验一次类似的对话场景!我相信会感受到 AI 所带来的切切实实的震撼和帮助!

文末,特别推荐一下 Windows Roadmap,除了时不时看看 Windows 11 的更新记录,这个 Windows Roadmap 会记录每个功能的进展!此外,Windows 11 24H2 最新的月度累积更新已经在5月13日发布,KB5058411,版本为 26100.4061 它是一个正式更新,并包含了之前的月度累计更新所包含的功能。

使用 Windows Update for Business 管理设备驱动更新

使用 Windows Update for Business 管理设备驱动更新

是时候考虑向云更新工具过渡了,除了我们的 Windows 系统更新,设备驱动也该如此。如果你的组织正在计划通过一种现代手段来管理设备驱动更新,那 Windows Update for Business 绝对 gOxiA 首推的云工具/服务。

Windows Update for Business (以下简称:WUfB) 基于云的 Windows 系统更新服务,除了提供 Windows 质量更新、功能更新以外,还提供了驱动程序更新,这将使组织内的设备始终保持最新的状态。在过去我们在部署系统映像时需要基于驱动程序标准化最佳实践,将各种型号的设备驱动集中起来,分厂商型号或分类进行管理,然后再通过部署平台随系统映像一同部署,但在之后的时间里,那些设备驱动将始终保持在最初的版本,一旦驱动因为性能、兼容性和安全问题需要更新时,组织内的 IT 人员将承受巨大的压力和工作量。也许我们会通过设备厂商提供的专用更新程序,但总体来说无疑增加了无形的成本,对最终用户的体验也并非绝对的好。

当下,设备应用环境更新复杂,面对的挑战也更多,组织基于安全考虑,需要开始不断的进行设备驱动乃至固件的更新维护工作,此时就需要一套完善易用的方案。正如 gOxiA 前面所介绍的,WUfB 将是组织的首选,尤其是那些已经在使用现代管理方案 - Intune 的组织。

今天就跟随 gOxiA 快速上手 WUfB 管理设备驱动更新,你将发现原来一切都是那么简单轻松!!!

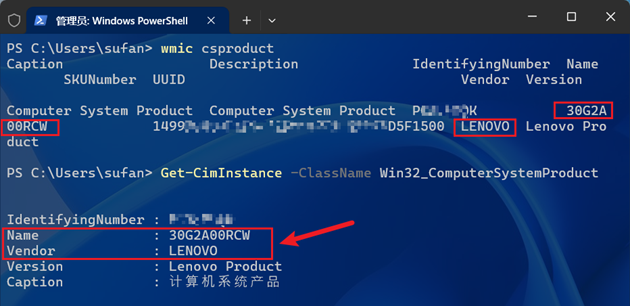

首先,我们要做一些准备工作,将组织内的设备进行汇总,确认其 deviceManufacturer 和 deviceModel 名称,这样我没就可以为每个具体型号的设备创建一个设备组用来接收驱动更新。对于已经注册到 Intune 的设备,我们可以检查设备的硬件属性,其中就包含了 deviceManufacturer (制造商) 和 deviceModel (模型) 名称。否则我们使用 WMIC 命令在端点设备上提取,命令为:wmic csproduct;如果你的组织设备已经升级到最新版的 Windows 11 24H2,请使用 PowerShell 命令提取,即:Get-CimInstance -ClassName Win32_ComputerSystemProduct

收集了设备必要的信息后,我们便可以访问 Intune Portal 创建一个“动态设备”类型的“安全组”,参考如下:

该设备组名为“ThinkStation P360U”,使用动态查询会自动将所有符合的设备自动匹配到该组,此时就会用上我们前面收集到的信息,deviceManufacturer Equals Lenovo;deviceModel Equals 30G2A00RCW,参考如下图:

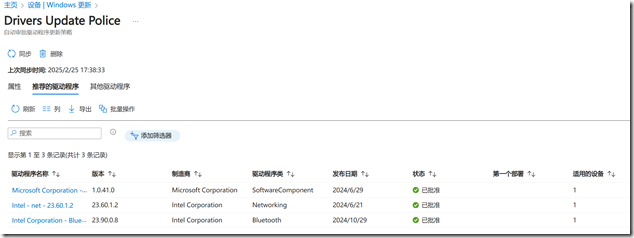

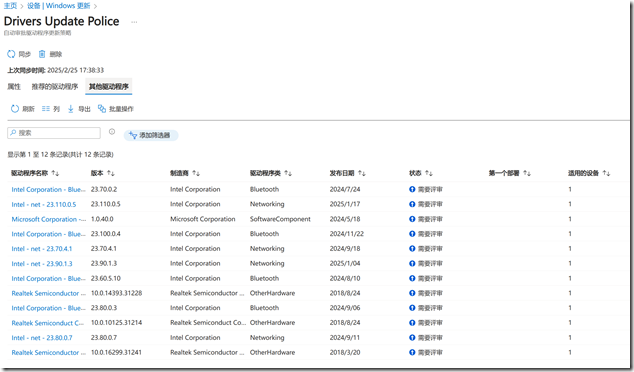

接下来,我们从 Intune Portal 左侧的导航列表找到“设备”,并转至其下的“Windows 更新”,创建“驱动程序更新”。

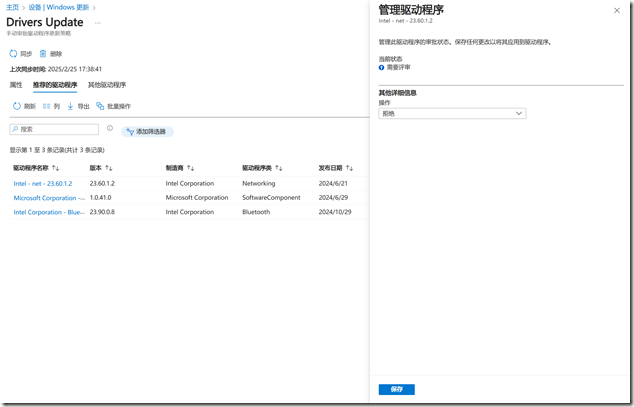

这里允许选择创建两种类型的配置文件,一种是“自动批准所有推荐的驱动程序更新”;还有一种“手动批准和部署驱动程序更新”。先说前者,理解起来很简单,由 WUfB 推送的所有推荐的驱动程序更新都将自动审批并推送给最终的设备组,此外我们还可以配置在几天后可用,这样便有了一个缓冲期。对于那些“其他驱动程序”类型的驱动,仍将需要 IT 管理员手动审批。

手动批准和部署驱动程序更新的策略则需要 IT 管理员手动一个一个审批那些推荐的驱动程序。

为不同的设备组即不同型号的设备创建策略后,一单该组包含了设备,便会开始检索该设备所匹配的驱动,该组无设备时将不会生成驱动相关的数据。为了遵循设备驱动仅安装厂商针对该型号设备发布的驱动程序最佳实践原则,应该为每个设备型号创建一个设备组并分配一个驱动更新策略。

OK,今天的分享也到到此结束,不用担心 WUfB 的驱动程序质量,因为现代设备的驱动都会通过 WHQL 认证,由设备厂商发布到 WUfB,并且微软也会对其进行安全验证。通过 WUfB 管理设备的驱动更新,IT 人员的精力能够得到释放,去专注更有价值的工作,设备的驱动和固件的更新都将通过 WUfB 推送给端点设备并根据策略执行部署,一切都将变得如此轻松!!!

HOWTO: 使用 Intune 配置多显示器策略

HOWTO: 使用 Intune 配置多显示器策略

组织用户每天都在忙碌着,可能穿梭在多个会议室之间,或参加各种公开活动,当我们外接显示器或大型投屏设备时可能并不会留心最小化所有打开的文件,这些文件可能是一些机密的或很有隐私性的,想想吧!!!结果会怎样???

用户总在抱怨他们不是专业的 IT 人员,对设备和系统的使用并不会面面俱到,它们更关注于自己的本职工作。此时是组织 ITPro 出场的时刻了,要么不断宣讲和传授安全知识以及系统使用技巧,要么通过一种标准的配置方法去帮助用户实现那些并不在意但又非常重要的操作。

如果你的组织正在使用 Intune 这类现代管理平台,请留意 Intune 在 2025年2月5日 发布的功能更新(服务版本 2501),其中包含了一个新的设备配置支持,可用于配置多个显示模式,如:仅允许内置显示器,或外置显示器,或复制模式和扩展模式。这一配置将简化用户的配置过程,不仅提升了使用体验,还可确保“尴尬”发生。

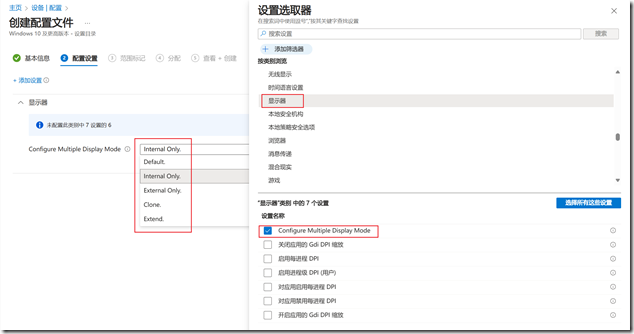

接下来就跟随 gOxiA 做一次实践。首先打开 Intune Portal,在左侧导航栏找到并进入“设备”,然后转到“管理设备”下的“配置”页面,并创建一个新策略。这条用于配置多个显示模式的策略平台为“Windows 10 及更高版本”,配置文件类型为“设置目录”。

之后,跟随向导创建配置文件,起一个便于识别的策略名称。在“配置设置”这里点击“添加设置”,可以通过搜索“Configure Multiple Display Mode”快速找到,它位于“显示器”类别。

根据组织的标准选择一个默认的模式,我个人更倾向于“Extend”来实践,它既允许用户快速扩展屏幕,又能确保安全行。需要注意,在配置页面中提供了五个选项供我们选择。

组织 IT 也可以直接通过 CSP ConfigureMultipleDisplayMode 进行配置,以下配置信息。

./Device/Vendor/MSFT/Policy/Config/Display/ConfigureMultipleDisplayMode

属性格式:Int

允许的值:0(默认值),1(复制),2(扩展)