HOWTO: 使用 Intune 执行设备安全启动证书更新

HOWTO: 使用 Intune 执行设备安全启动证书更新

距离6月所剩无几,回顾 gOxiA 之前的日志“HOWTO: 升级 Secure Boot 证书解决2026年到期问题”,可见关注该问题的用户还是比较多的。对于正在使用 Intune 现代管理技术的组织,可以借助 Intune 来轻松执行设备安全启动证书的更新任务,如果之前阅读过“HOWTO: 通过 Intune 修正脚本监视安全启动证书状态”并已实施监测,那应该会有可靠的数据支撑来执行更新工作。

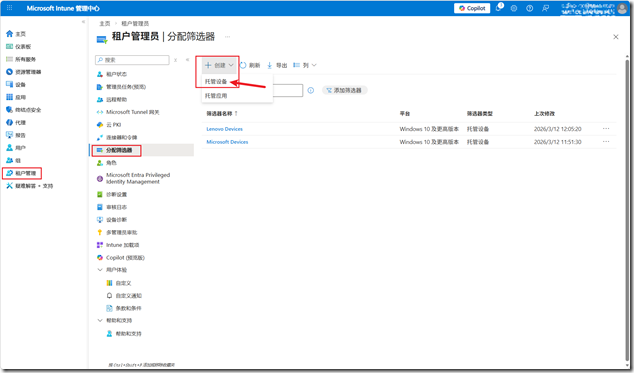

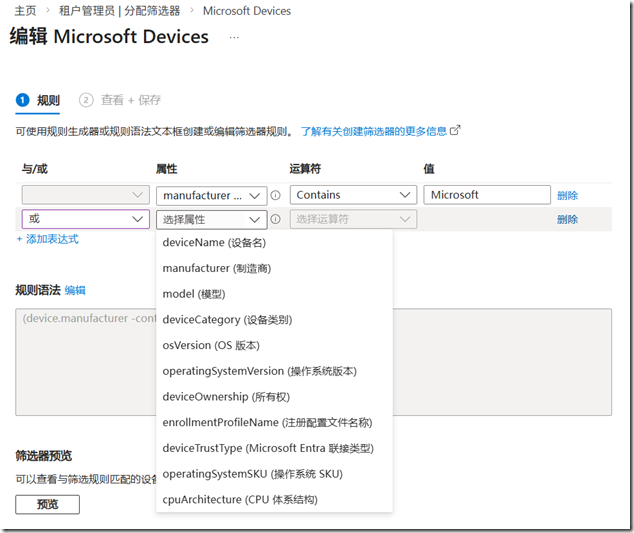

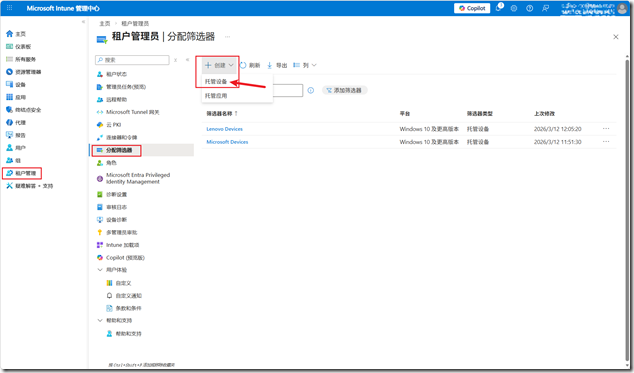

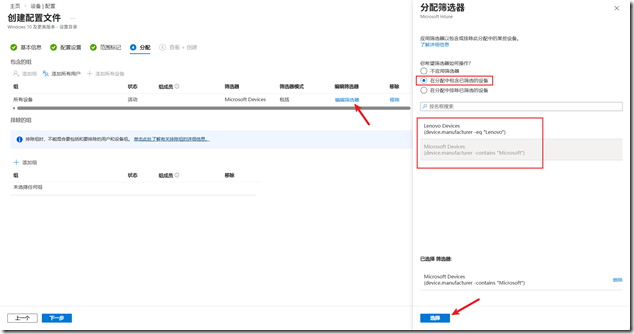

为了确保可靠高效的更新建议采用分步执行的策略,这里推荐使用 Intune 的分配筛选器创建不同的筛选策略来分配安全启动证书更新策略。例如计划先为 Microsoft Surface 品牌的设备执行安全证书更新,为此登录 Intune 管理中心转到“租户管理 - 分配筛选器 - 创建 - 托管设备”,之后跟随向导完成设置,主要的设置在“规则”配置中,可以根据不同属性创建表达式。

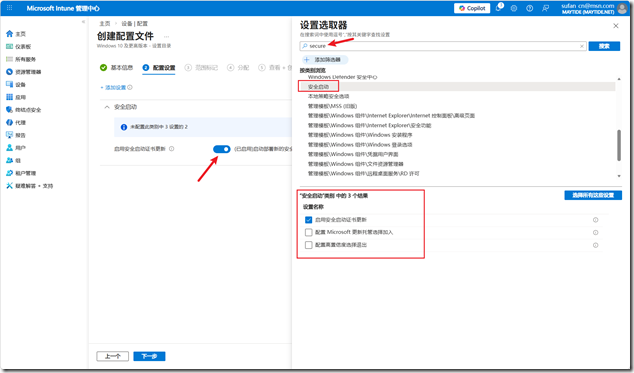

表达式创建完毕后,即可转到“设备 - 管理设备 -配置”中创建安全启动证书更新策略,平台为“Windows 10 及更高版本”,配置文件类型为“设置目录”,跟随向导完成配置,其中配置设置里可搜索关键词“Secure”来找到“安全启动”配置,并勾选“启用安全启动证书更新”。

因为我们计划此更新策略只先行在 Microsoft Surface 品牌的设备上执行,所以在“分配”配置页面中,对分配的条目添加“分配筛选器”,选择“在分配中包含已筛选的设备”,并选择我们前面添加的筛选即可。这表示只有符合过滤条件的设备才能获得策略!如果选择“在分配中排除已筛选的设备”,则匹配过滤器的设备不会收到该策略。

完成上述配置后即可等待策略执行,需要注意的是安全启动设置并不会立即开始应用,为每 12小时运行一次。在应用了安全启动更新后并不会导致重启,但需要重启才能完成更新。

推荐官方文档:

RSAT 现已支持 Arm 架构 Windows 11

RSAT 现已支持 Arm 架构 Windows 11

RSAT - Remote Server Administration Tools(远程服务器管理工具)是一系列实用工具,以帮助 IT 管理员能够从 Windows 客户端设备上远程管理 Windows Server 系统上的角色和功能。RSAT 对 Arm 架构 Windows 11 的支持是一个重要的里程碑,满足了 IT 人员对企业管理的首要需求之一,意味着更多 IT 基础架构管理员能够使用 Arm 架构的 Windows 11 设备。

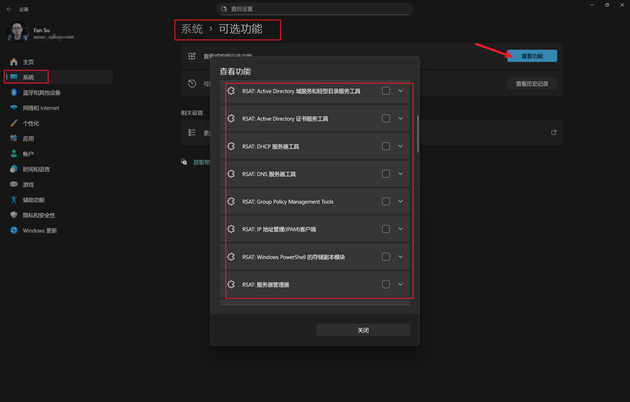

在2026年2月的 Windows 非安全预览版更新中,微软向 Arm 架构的 Windows 11 提供了 RAST 工具支持,目前包含了多个最为广泛使用的 RSAT 组件:

- RSAT:Active Directory 域服务和轻型目录服务工具

- RSAT:Active Directory 证书服务工具

- RSAT:DHCP 服务器工具

- RSAT:DNS 服务器工具

- RSAT:Group Policy Management Tools

- RSAT:IP 地址管理(IPAM)客户端

- RSAT:Windows PowerShell 的存储副本模块

- RSAT:服务器管理器

这些工具现已原生支持 Arm64,IT 管理员借助这些工具即可在 Arm 架构的 Windows 11 上完成日常系统管理任务,在过去系统管理员可能不得不切换到 x64 或使用其他远程管理方案。

企业广泛采用 Arm 架构 Windows 设备的进程又能前进一步!!!

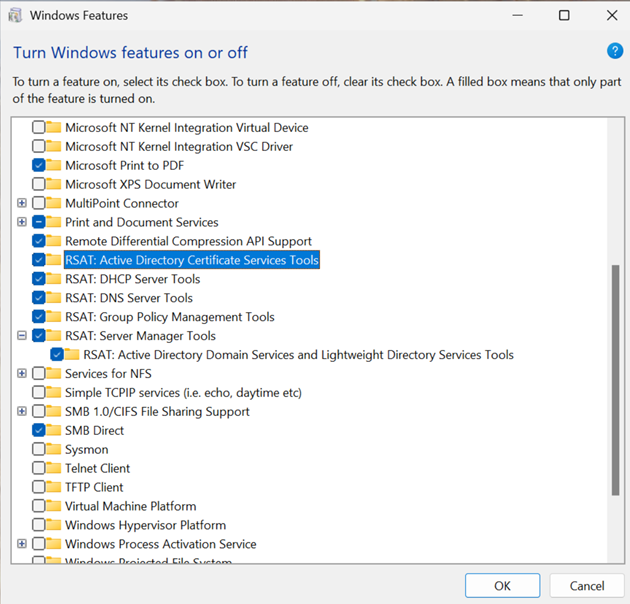

Arm64 版的 RSAT 与 x64 版的启用方式目前有一些差异,在 25H2 和 24H2 上已经部署了 2026年2月 非安全预览版更新的设备作为可选组件通过“设置 - 系统 - 可选功能 - 更多 Windows 功能”来安装,即过去的控制面板里的程序来开启或关闭 RSAT 功能(optionalfeatures.exe)。

对于已经采用 Windows 11 26H1 的 Arm 架构设备,RSAT 的安装与 x64 架构设备保持一致,可直接通过 FOD 进行安装(ms-settings:optionalfeatures)。

推荐官方文档:

Install and manage Remote Server Administration Tools in Windows | Microsoft Learn

2026年2月24日 - KB5077241(26200.7922 和 26100.7922)| Microsoft Support

适用于组织的 Windows Backup 首次登录还原体验现已发布

适用于组织的 Windows Backup 首次登录还原体验现已发布

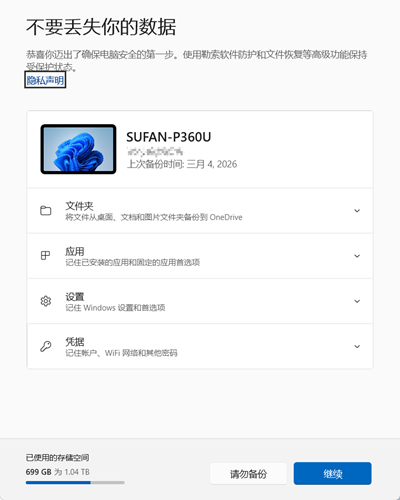

2026年2月24日微软公布首次登录还原体验已作为 Windows Backup for Organizations 的一部分正式提供。首次登录还原体验即允许组织用户在完成 OOBE 后首次登录 Windows 时可以再次选择是否要从备份恢复设备。如果你对 Windows Backup for Organizations 还感到陌生,建议先阅读以下几篇日志:

默认情况下,当 IT 启用了 Windows Backup for Organizations 后,用户可以在自己的设备上使用 Windows Backup 对当前系统进行备份,当重装系统或使用新设备时,在 OOBE 完成组织账户验证后,便会提示选择还原电脑,可将之前的备份信息恢复到当前设备上。在早期,用户只有在 OOBE 阶段才能进行这个恢复选择,但现在用户即使在 OOBE 错过了恢复操作,也可以在首次登录 Windows 桌面时根据提示再次选择是否执行恢复,这一体验将会极大的方便用户。

需要注意,首次登录期间的还原要求如下:

- Windows 11 24H2 26100.7922 或更高版本

- Windows 11 25H2 26200.7922 或更高版本

- 设备已完成注册

- 注册后,用户首次登录

- 用户至少有一个备份配置文件

- 必须 Microsoft Entra 联接或 Microsoft Entra 混合联接

推荐官方文档: