单台Exchange2003实现RPC over HTTP

Exchange2003的RPC over HTTP功能可以方便的实现用户在外网使用Outlook MAPI访问企业内部的Exchange服务器。不过RPC over HTTP在实际中发布的时候还是比较麻烦的,因为涉及到修改注册表!我查了一些资料结合这些资料实现了单台Exchange服务器发布RPC over HTTP的实验,下面就做一下总结。

首先要在Exchange服务器上安装RpcProxy,为此从添加删除程序-添加删除Windows组件-网络服务中选择HTTP代理上的RPC。

检查Exchange服务器的注册表,对照一下键值是否正确:

Value name: Rpc/HTTP Port

Value type: REG_DWORD

Value data: 0x1771 (Decimal 6001)

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\MSExchangeSA\Parameters

Value name: HTTP Port

Value type: REG_DWORD

Value data: 0x1772 (Decimal 6002)

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\MSExchangeSA\Parameters

Value name: Rpc/HTTP NSPI Port

Value type: REG_DWORD

Value data: 0x1774 (Decimal 6004)

之后,登录到GC(如果域中只有一台域控,那么GC就是DC)上编辑注册表:

键值: NSPI interface protocol sequences

键值类型: 多字符串值

键值数据: ncacn_http:6004

随后,修改Exchange服务器中的RpcProxy配置:

修改ValidPorts这个键值为:

ServerNETBIOSName:6001-6002;ServerFQDN:6001-6002;ServerNetBIOSName:6004;ServerFQDN:6004;GCNETBIOSName:6004;GCFQDN:6004

注:

利用Exchange服务器的机器名替换其中的ServerNETBIOSName

利用Exchange服务器的完全合格域名(FQDN)替换其中的ServerFQDN

利用GC服务器的机器名替换其中的GCNETBIOSName

利用GC服务器的完全合格域名替换其中的GCFQDN

如果组织中有多台GC,需要都添加到数据中;如果是群集环境,需要将EXCHANGE群集的NETBIOS和FQDN以及各个节点的NETBIOS和FQDN都添加进去。

重新启动Exchange服务器完成RpcProxy的配置。

接下来就要开始在ISA2004中发布Exchange的RPC服务,为此打开ISA2004的控制器,首先创建一个RPC的访问规则:操作允许,协议RPC(所有界面),从内部,到外部,所有用户。然后创建Exchange RPC服务器的发布:邮件服务器发布规则,客户端访问:RPC,IMAP,POP3,SMTP,选择客户端要访问的协议及端口类型,服务器IP为Exchange的所在IP,侦听请求为外部,至此就完成了Exchange的RPC over HTTP的发布!

最后,就可以在外部用客户端Outlook来测试访问了!客户端配置中的“安全性”中应该复选加密设置,在连接中配置连接属性为“使用Internet Explorer或第三方拨号程序连接”,并复选“Internet上的Exchange”中的选项“使用HTTP连接到我的Exchange邮箱”。

注意:连接属性中的配置是必须的,在实验过程中我首次并没有配置这个选项,但是发现Outlook中的Hotmail帐号访问会失败。

至此完成客户端的设置,接下来我们可以在运行中键入“outlook /rpcdiag”名来来测试连接是否正确。

总结,要多看资料,多看多个人的总结。之后要从自己当初错误的步骤开始一步一步实验最后才能总结出结果,明白其中的道理!

微软发布系统补丁集合集

微软终于自己出系统补丁整合集了!这倒是真的做了一件令人称快的事情,要知道随着补丁的增多,新部署的系统连接到微软线上更新下载补丁非常的不稳定,我曾经就遇到过完成WinSrv2003的补丁用了一天的时间!Faint~~~~~

此补丁整合集发布时间是2006年1月10日。官方下载地址是:http://www.microsoft.com/downloads/details.aspx?displaylang=zh-cn&FamilyID=27EB2D43-5F8E-4C93-B2DC-7954D7624758

体验LCS2005SP1+OfficeCommunicator+WebAccess

因为OfficePC的内存增加至1.5G,所以我绝对不会浪费了这个大好机会!拼命的实验。这次是模拟了一个企业架构,来做实验!共跑了5台虚拟机,其中包括:

1.主域控制器,AD+DNS+DHCP+WINS+CertSrv+IIS

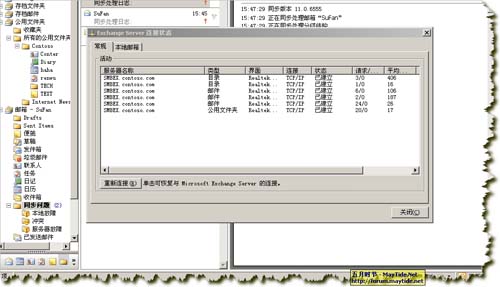

2.辅助域控制器,GC+Exchange2003SP2+DNS+DHCP+WINS+IIS

3.防火墙网关服务器,ISA2004SP1

4.应用服务器,LCS2005SP1+SQL2000SP4+OfficeCommunicatorWebAccess+WSS+WSUS

5.客户端,Windows2000Pro+Office2003Pro+OfficeCommunicator+WindowsMessenger5

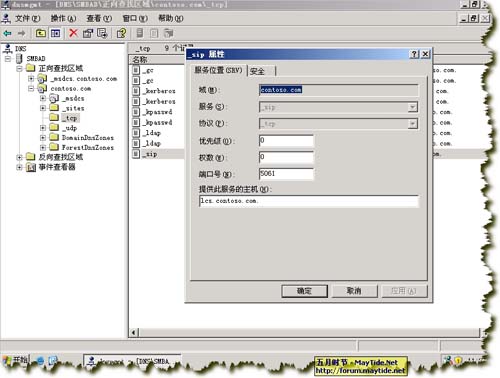

LCS2003很早就实验完成过,这次实验部署LCS2005SP1,主要还是看中了他支持OfficeCommunicator和其WebAccess。LCS2005SP1的安装很简单,首先需要在GC上扩展架构,之后创建LCS的企业池。完成安装后为了能够让客户端自动找寻LCS服务器,所以需要配置DNS,首先需要创建池的A记录,此次实验中我创建的事lcs池,FQDN是contoso.com。为此在DNS中我创建了一条A记录lcs指向IP;之后创建一条SRV记录,服务为sip,端口号为5060,如果要在LCS中应用TLS,则端口号为5061,提供主机服务则填写lcs.contoso.com。

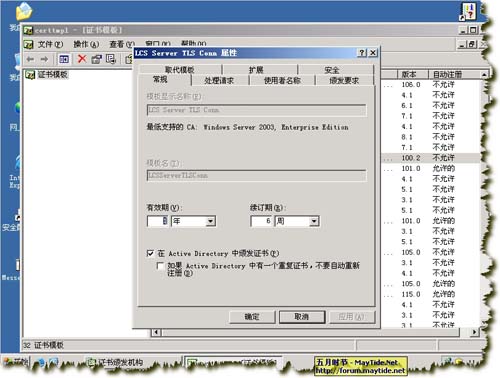

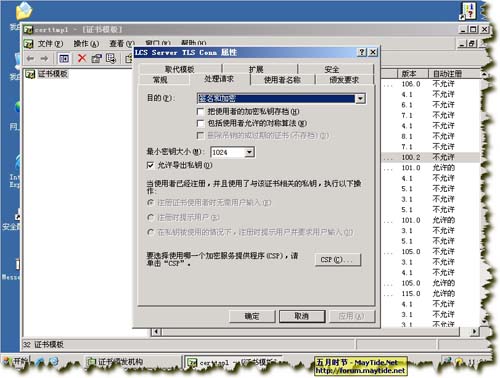

因为我需要配置为使用TLS方式,而TLS方式需要证书支持。为此,进入证书服务器打开证书管理器,管理证书模板,复制已经存在的“计算机”证书,新证书模板的名称为“LCS Server TLS Conn”;复选“在Active Directory中颁发证书”选项。

切换至“处理请求页”,复选“允许导出秘匙”。

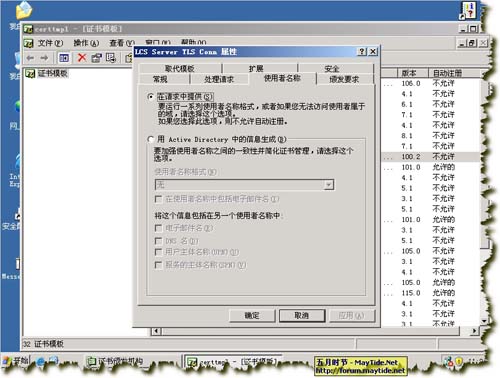

切换至“使用者名称”页下,选择“在请求中提供”。

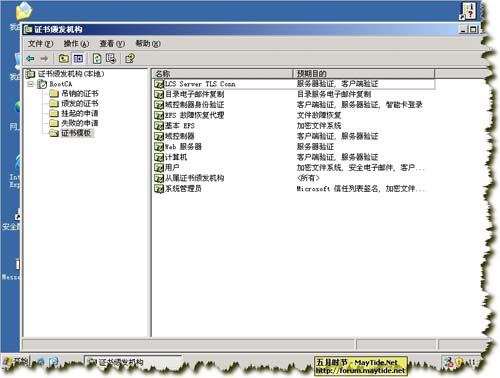

在“证书颁发机构”管理器中,为证书模版添加LCS Server TLS Conn证书。

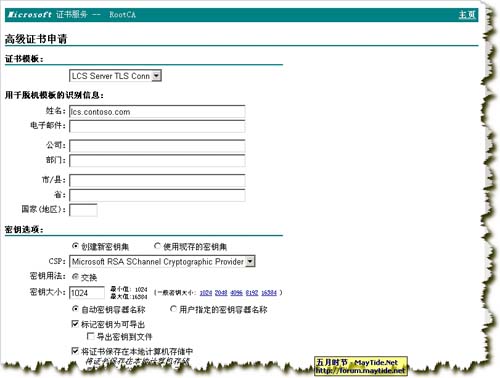

为LCS服务器申请证书,为此打开浏览器访问证书服务器,选择申请证书,并选择高级证书申请,在此页中,将证书模版选择为LCS Server TLS Conn,姓名处填写企业池的正确名称lcs.contoso.com,否则将会出现名称对应错误导致TLS访问失败,最后复选“将证书保存在本地计算机存储中”,提交完成证书申请。

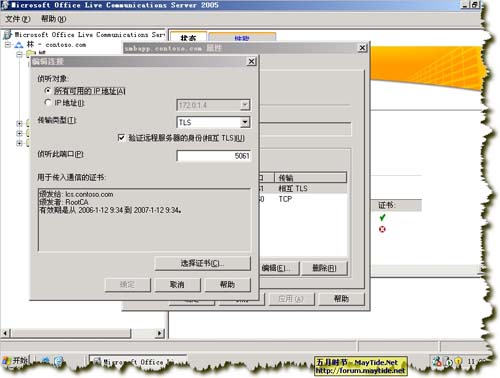

LCS服务器的证书申请完毕后,还需要为LCS服务启用TLS支持,为此打开LCS管理器,进入当前创建的企业池属性,添加TLS支持,并选择刚安装上的证书。

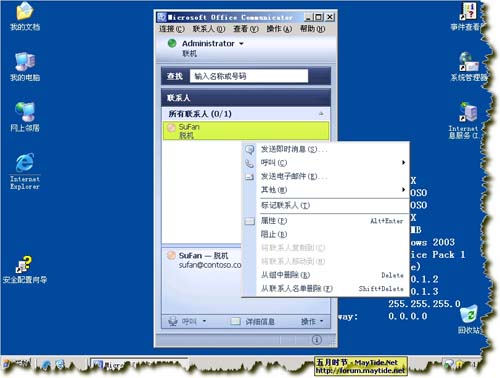

现在客户端就可以通过自动查找使用TLS方式连接到LCS服务器上。添加一个联系人,哈哈!

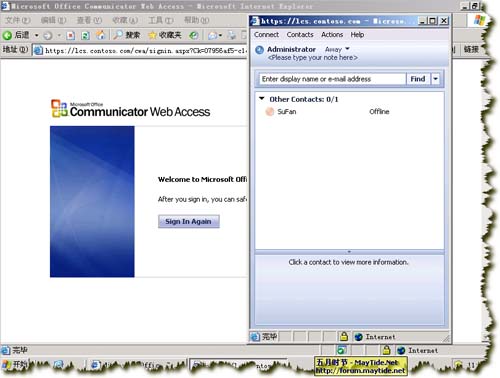

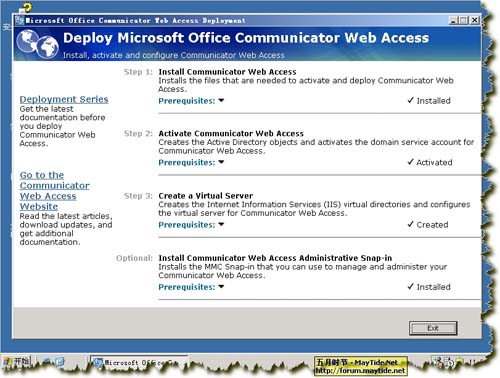

OfficeCommunicator的实验到此完成了,之后我去下载LCS2005SP1的kit,无意中发现了OfficeCommunicator支持Web Access,而且提供了英文版本的安装组件,太爽了!一定要测试测试!从微软网站下载Communicator Web Access,安装提示要求.Net Framework2.0的支持,故又去下载安装。IIS当然是必须要装的,否则怎么能实现WebAccess呢!Communicator Web Access的安装还是非常简单的一切都是向导模式,从安装到激活到创建站点,哇塞!一路下来一切正常并且正确!

因为创建的站点名称是lcs.contoso.com,所以我迫不及待在安装完毕后打开了浏览器,哈哈!看看结果吧!