HOWTO: 为 Microsoft 365 用户启用安全密钥支持

HOWTO: 为 Microsoft 365 用户启用安全密钥支持

早前 gOxiA 与大家分享了“HOWTO: 使用安全密钥实现无密码登录 Windows”,如果你所在的企业已经在使用 Microsoft 365(以下简称 M365),身为 IT 管理员希望为企业用户提供安全密钥支持,那么今天这篇日志将会帮助到你。

要为 M365 组织用户提供安全密钥的支持,需要在 AAD 中为身份验证方法启用 FIDO2 安全密钥,这样用户就可以在账户安全信息网站添加配置安全密钥。此外,管理员还能定义 FIDO2 安全密钥的强制限制策略。

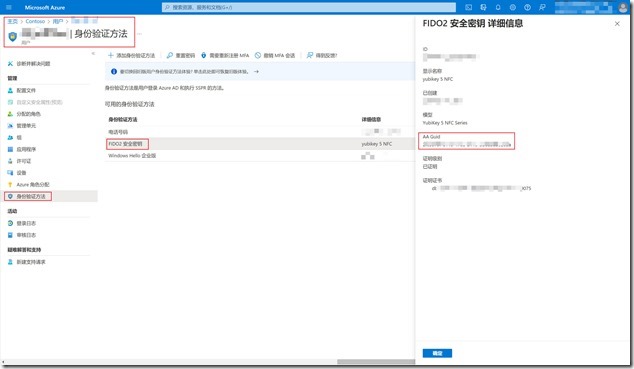

要为 AAD 启用 FIDO2 安全密钥支持,需要登录 Azure Portal,然后转到“安全组 - 身份验证方法”页面去为所有或根据需要指定用户/组,启用安全密钥支持。如下图所示:

为了确保合规和安全,组织希望限定用户能够使用的安全密钥类型,那么我们可以在“Configure”中通过“强制密钥限制”来实现,只需要添加 AAGUID 即可。

AAGUID 除了可以从安全密钥供应商那里获取外,也可以在 AAD 用户 - 身份验证方法 已注册的安全密钥详细信息中查看。

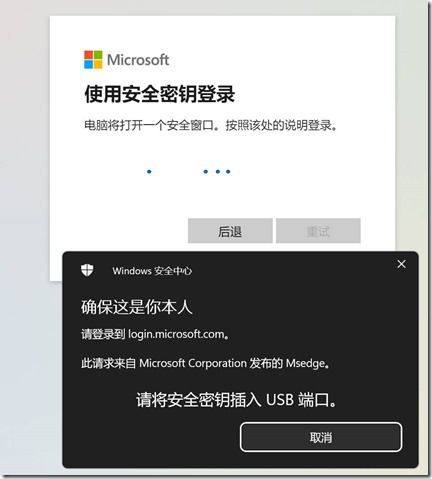

完成配置之后,用户也参考之前的日志为账户注册了安全密钥,就可以在受支持的浏览器内使用安全密钥登录 Web。

对于那些组织域名特别长,账号和密码特别复杂的,安全密钥方式登录可有效简化输入时的繁琐过程。

HOWTO: 通过 Intune 分发 WinGet 测试版

HOWTO: 通过 Intune 分发 WinGet 测试版

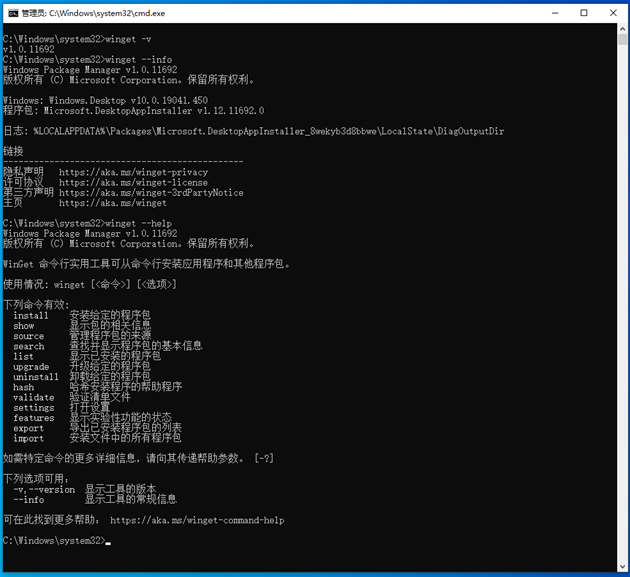

WinGet 即 Windows 程序包管理器,官方解释为一个综合的程序包管理解决方案,由一个命令行工具和一组用于在 Windows 10 上安装应用程序的服务组成,主要面向开发人员或 ISV。对于企业 ITer 来说,如果你使用过这个工具就会发现它有无限潜能,因为我们可以利用 WinGet 实现应用程序的自动安装、升级等管理功能。如果希望了解 WinGet 的有关资讯,可以参考 gOxiA 之前的分享 “体验新的 Windows 程序包管理器”。

由于 WinGet 还处于预览版阶段,所以并不是每一台 Windows 10 计算机都具备这个功能。根据微软官方目前的介绍,有三种方案可以获取到 WinGet:

1. 参加 Windows 程序包管理器预览体验计划,然后从 微软应用商店 下载 Windows 应用安装程序,即可开始体验 WinGet。

2. 参加 Windows Insider 项目,只要升级到了 Insider 版本,系统会内置 WinGet 可直接使用。

3. 下载 WinGet 安装包,手动安装 WinGet。

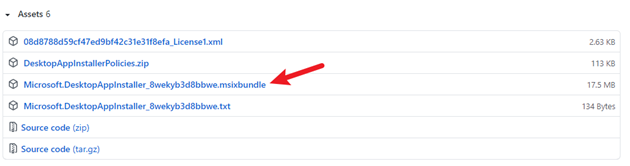

本次分享将基于第三个方案,即下载 WinGet 安装包,然后通过 Intune 分发给 Windows 客户端,这样就能很轻松的部署或安装应用程序。首先访问 WinGet 项目页面,下载 msixbundle 格式的安装包。

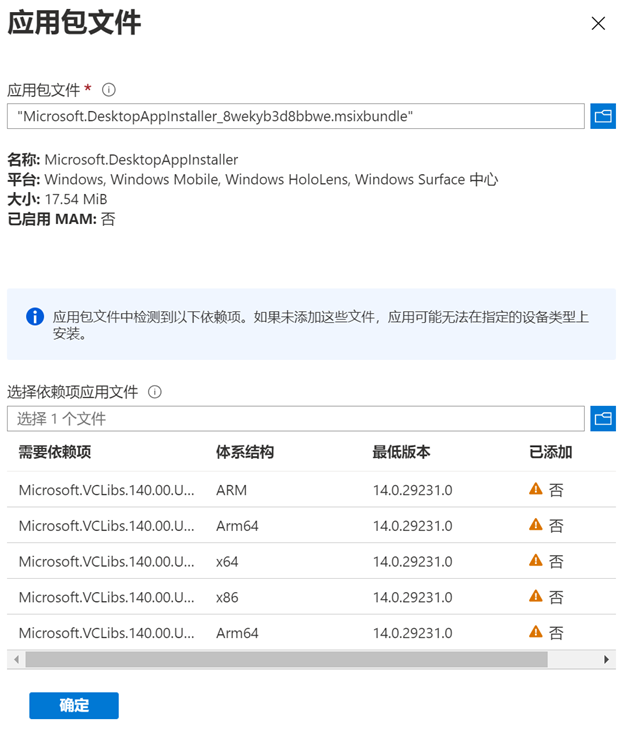

接下来,通过 Microsoft Endpoint Manager 管理中心(Intune Portal)添加应用,应用类型为“LOB”即“业务线应用”,此类型可用于分发 msi、appx、appxbundle、msix 和 msixbundle 安装包。在选择应用包文件后,向导会执行依赖检测,如下图所示,要成功安装该应用,客户端计算机上必须已经安装 VCLibs 组件。如果无法确认客户端的组件安装情况,可手动上传这些组件。

对于 Microsoft VCLibs 可以从下面的网页获取上传即可。

C++ Runtime framework packages for Desktop Bridge:https://docs.microsoft.com/en-us/troubleshoot/cpp/c-runtime-packages-desktop-bridge

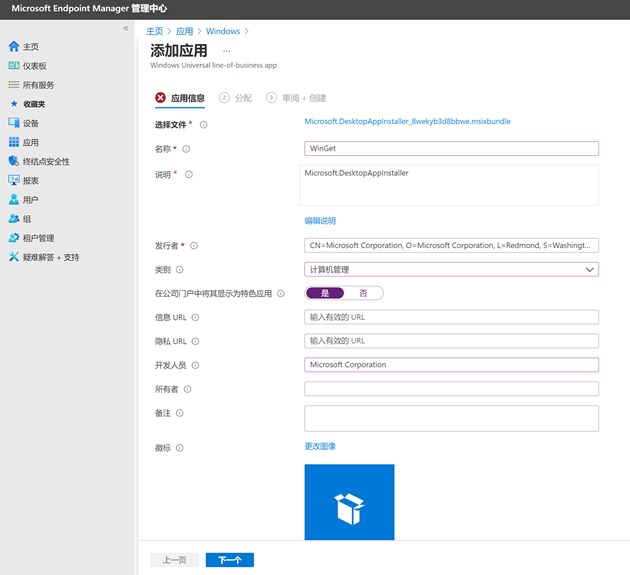

应用信息中根据实际需求填写相关信息即可,没有特别之处。

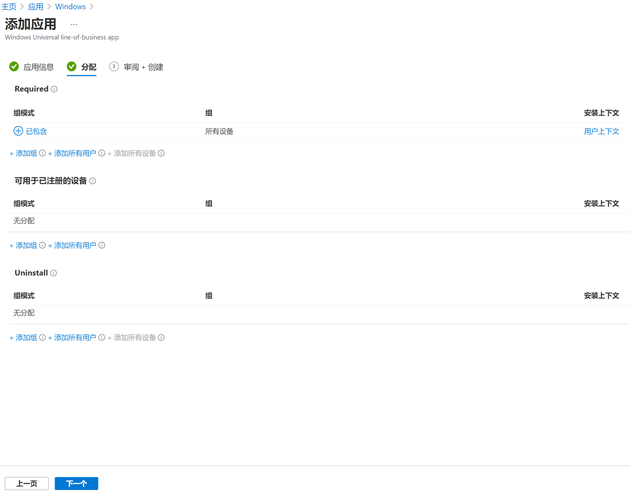

在 分配应用 这里,考虑到是面向系统层面的应用,且希望所有设备都安装,所以采用了“Required”选项,分配给了所有设备。

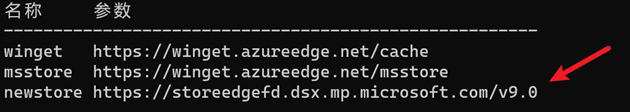

至此,配置结束!非常期待 Windows 11 里的 NewStore 尽快开放,因为预示着 Android 应用的到来!!!

HOWTO: 通过 Intune 为客户端配置以无提示方式登录 OneDrive

HOWTO: 通过 Intune 为客户端配置以无提示方式登录 OneDrive

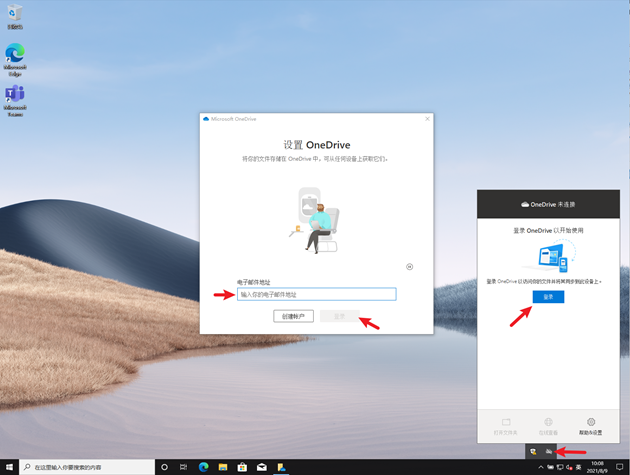

如果企业客户端已经通过 Intune 来管理有一段时间,可能会注意到当用户完成 Autopilot,登录系统会发现 OneDrive 并没有自动配置,处于未登录状态,客户如果启动 OneDrive 会出现配置向导,需要完成账户登录验证等一系列的配置。早先有热心的 ITer 分享了一些经验,例如通过修改注册表或使用脚本来实现自动配置。随着微软不断完善 Intune 中的配置文件,现在终于原生支持配置 OneDrive 了!

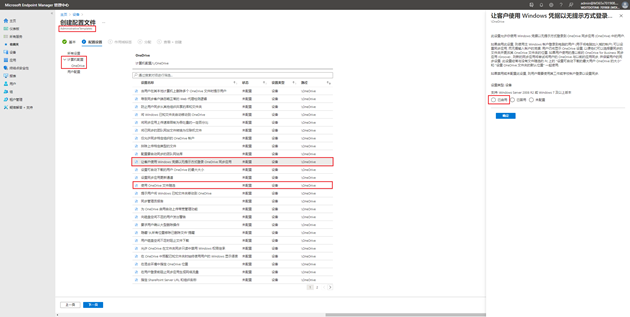

如果你正打算为客户端实现以无提示方式登录 OneDrive,那么今天这篇分享将揭晓答案。在 Intune 设备配置文件中微软已经在“模板 - 管理模板”中添加了对“OneDrive”的支持。

在“计算机配置 - OneDrive”下,请启用“让客户使用 Windows 凭据以无提示方式登录 OneDrive 同步应用”,并根据需要启用“使用 OneDrive文件随选”,这个功能在启用后会仅以联机模式运行,可以避免将所有 OneDrive 文件同步回本地所引发的一些连锁问题。

相信随着 Intune 的不断完善,可令 ITer 更轻松快速的将基于本地管理的客户端切换至云端。如果你希望了解 GPO 在 Intune 下的支持情况,可以参考这篇文档 https://goxia.maytide.net/read.php/2003.htm,其中有提及如何利用 Intune 的 “组策略分析”功能来确认 Intune 当前对 GPO的支持情况和进度。如果你在关注 Intune 的发展或功能更新,推荐收藏并定期浏览 “Intune 新增功能”。