HOWTO: 使用 Intune 为 Windows 10 设备阻止 Windows 11 升级

HOWTO: 使用 Intune 为 Windows 10 设备阻止 Windows 11 升级

Windows 11 已经发布有几个月的时间,一些企业可能还未做好升级到 Windows 11 的准备,如果当前设备已经通过 Intune 管理,那我们可以轻松的利用 Intune 的 Windows 更新通道来阻止企业中符合条件的 Windows 10 设备升级到 Windows 11。

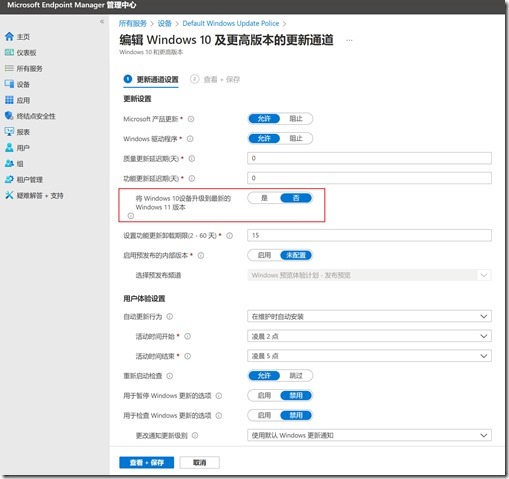

为此,我们可以登录 Microsoft Endpoint Manager 管理中心,找到 设备 中的 Windows 10 及更高版本的更新通道 设置,新建或修改配置文件,然后将“更新设置”下的“将 Windows 10 设备升级到最新的 Windows 11”选项配置为“否”即可,你没有看错就是这么简单!!!

此外,在该页面中还有一个选项“重启启动检查”,如果要避免更新强制重启可以“允许”这个设置。今天暂告段落,过几天 gOxiA 会分享关于 Intune 下 Windows 功能更新部署的一个新特性 - “逐渐推出更新”。

Intune 下发 OneDrive 配置文件错误 65000

Intune 下发 OneDrive 配置文件错误 65000

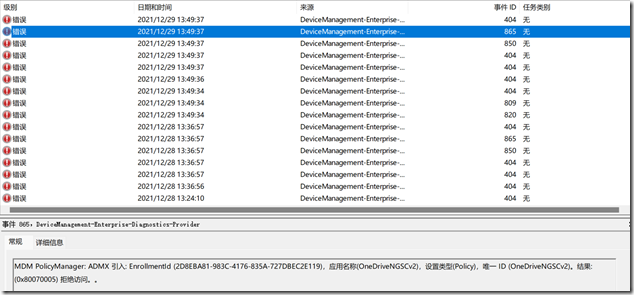

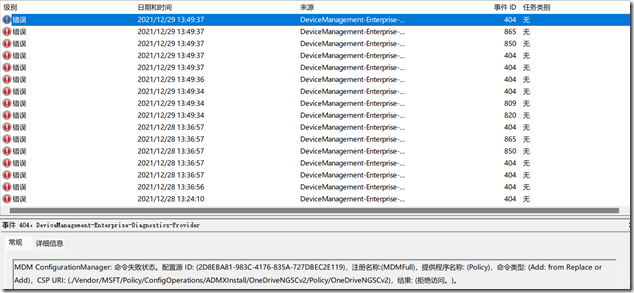

更多的企业开始采用 Intune 基于现代部署和管理模式去运维组织内的客户端设备,虽然 Intune 不断在完善,但生态内相关产品的支持或者说可用性方面还是有些小小的延迟,并且给出的问题说明也不是非常容易理解,就需要一系列的排查验证。例如今天要分享的内容,当为一个设备组下发了一个 OneDrive 的配置文件后,出现了问题!在 Intune Portal 中排查配置文件,发现了错误。如下图所示,给出了 UnknownSetting 的提示,错误代码为65000。

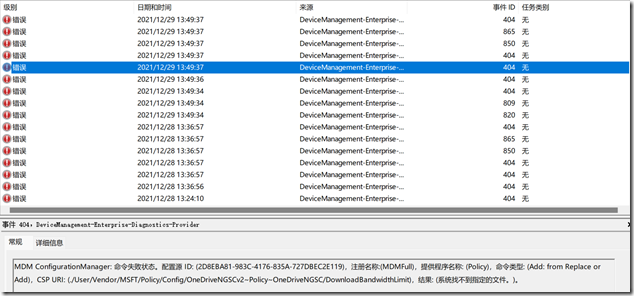

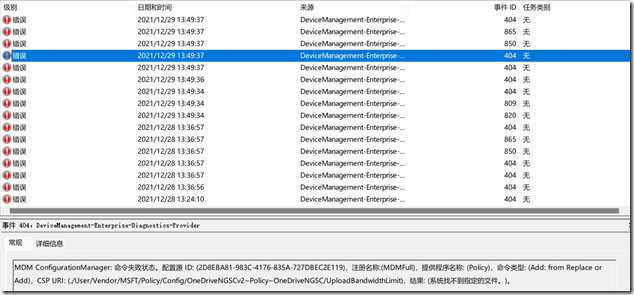

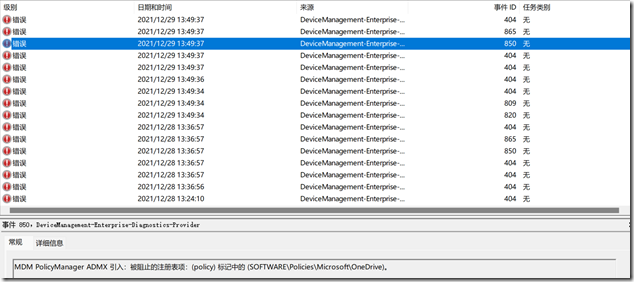

看起来像个未知设置,但错误代码 65000 搜到任何线索,初步判断可能是配置文件中的策略不被目标系统所支持,为了进一步的确认,只能在目标设备上排查事件日志,找到了五条事件记录。

在以上两条记录中可以看到为 OneDrive 配置的两个带宽限制策略,结果都为:系统找不到指定文件,看似CSP URI路径无效。继续看其他几条事件可以注意到ADMX引入时遭到拒绝,明确给出了0x80070005代码,而ADMX在引入时是被阻止了。结合目标设备上的系统 SKU,可确认 OneDrive 的策略目前不受支持。

HOWTO: 使用 Intune 为组织用户启用安全密钥登录 Windows

HOWTO: 使用 Intune 为组织用户启用安全密钥登录 Windows

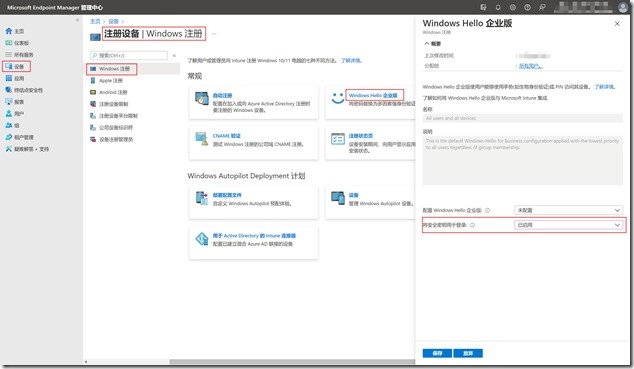

之前已经为大家分享了有关安全密钥配置和应用的日志,在开始前我们可以回顾两篇日志:“HOWTO: 使用安全密钥实现无密码登录 Windows”,“HOWTO: 为 Microsoft 365 用户启用安全密钥支持”。如果组织 IT 管理员希望为受管理的 Intune 客户端启用安全密钥登录 Windows,则需要配置相关的策略。我们可以通过 Intune 启用安全密钥,或以特定设备组为目标启用支持。

要通过 Intune 启用安全密钥,首先访问 Intune Portal,即 Microsoft Endpoint Manager 管理中心,然后定位到“设备 - 注册设备 - Windows Hello 企业版”,设置“将安全密钥用于登录”为“已启用”。很奇怪这个安全密钥与 Windows Hello 企业版并没关系,不知道为什么会放在一起,很干扰用户的理解。设置完毕,当设备注册到 Intune 时就会启用安全密钥登录 Windows,我们可以从 OOBE 阶段进行体验。

如果要为特定目标实施部署,则可以创建设备配置文件,使用自定义类别手动添加 OMA-URI,很奇怪这个策略竟然没有包含在管理模板中。OMA-URI 的具体配置如下:

- 名称:用于安全密钥登录 Windows(PS:可根据需要命名)

- 说明:可选

- 平台:Windows 10 及更高版本

- 配置文件类型:模板 - 自定义

- 自定义 OMA-URI 设置:

- 名称:开启安全密钥登录 Windows

- OMA-URI: ./Device/Vendor/MSFT/PassportForWork/SecurityKey/UserSecurityKeyForSignin

- 数据类型:整数

- 值:1

该配置文件可分配给特定的用户、设备和组。此外还要注意的要点是使用包含多个账户的安全密钥登录或解锁 Windows 设备时,只会使用添加到安全密钥的最近一个账户,仅在 Web 方式登录时才能够选择要使用的账户。

除了早先 gOxiA 介绍过的通过组策略(GPO)启用安全密钥登录外,今天我们还了解如何通过 Intune 来启用,此外我们还可以使用预配包为设备启用此功能。

更详尽的介绍建议阅读微软官方文档:https://docs.microsoft.com/en-us/azure/active-directory/authentication/howto-authentication-passwordless-security-key-windows