[Intune] HOWTO: 解决关联账号发生 0x80180002 错误问题

HOWTO: 解决关联账号发生 0x80180002 错误问题

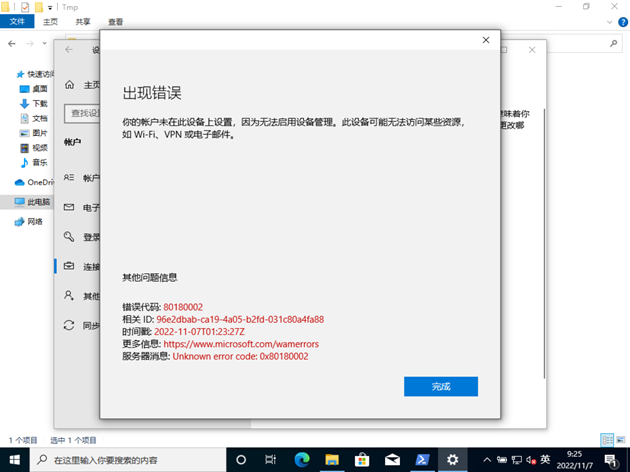

Windows 客户端设备以本机或 MSA 账号配置登录,之前关联在其他组织中,现已退出,并重新通过“登录工作或学校账户” 以 BYOD 形式关联一个新组织 M365 账号,完成登录验证进行注册时发生错误提示“你的账户未在此设备上设置,因为无法启用设备管理。此设备可能无法访问某些资源,如 Wi-Fi、VPN或电子邮件。”

错误代码:80180002,属于未知错误代码。如下图所示:

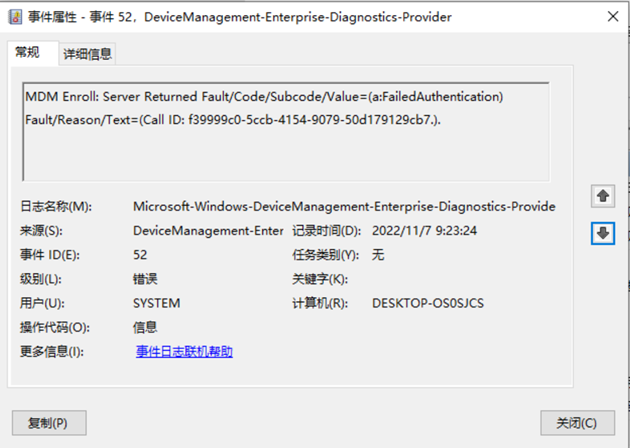

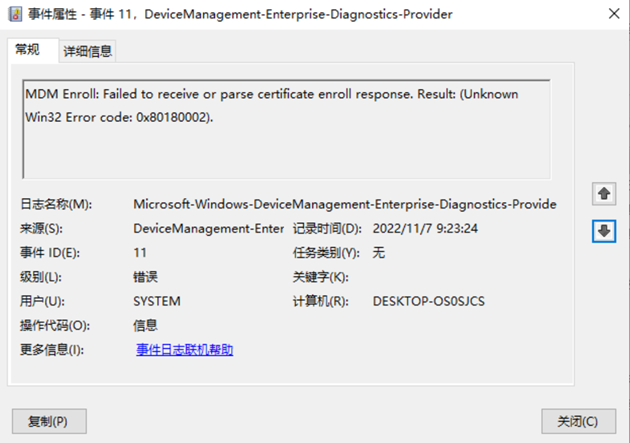

完全没有排查头绪,换其他账号是可以正常注册的,查看事件日志 DeviceManagement-Enterprise-Diagnostics-Provider 线索不多,但可看到从服务器端返回了 FailedAuthentication,难道是用户名密码问题,测试后未发现异常。

翻阅 Microsoft Learn (PS:Microsoft Docs 已经正式更名并纳入到 Microsoft Learn 体系) 找到一篇文档:80180002b error during Windows 10 Group Policy-based auto-enrollment to Intune | Microsoft Learn,按照其建议进行了排查确认,并未发现异常,设备属于 Workplace joined,也已经正常退出,80180002与80180002b还是有区别的!只能从账号创建的过程再逐个排查。

最终找到问题所在,账户创建人员仅为当前用户分配了 Office E3 的 License,并未分配 Enterprise Mobility + Security E5,随即问题解决。

HOWTO: 使用 Intune CSP 禁用 OOBE 阶段的首次登录动画

HOWTO: 使用 Intune CSP 禁用 OOBE 阶段的首次登录动画

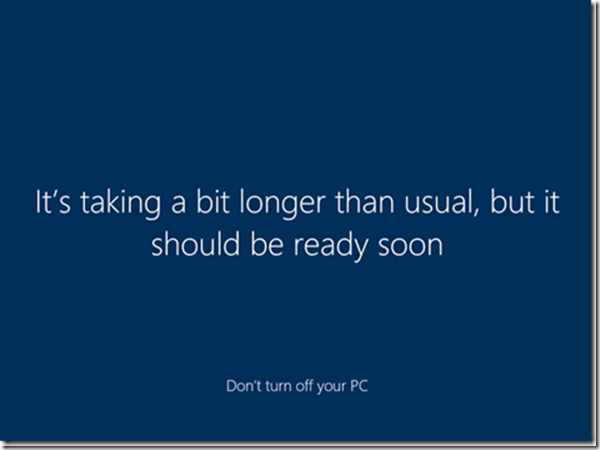

当我们在准备批量自动化部署 Windows 前都会制作参考映像,并对其进行定制,以及预置一些应用程序,或加载一些自动化配置。但在实际部署时会发现 Windows OOBE 的自动化配置过程是实现了,但在“首次运行动画”这个阶段等待了漫长的时间,曾有网友遇到该时间长达近半个小时。

那么我们是否有办法加快或禁用这段动画吗?对于传统部署模式,虽然在 Windows 应答文件中没有预设的配置选项,但是可以通过组策略或脚本进行配置。

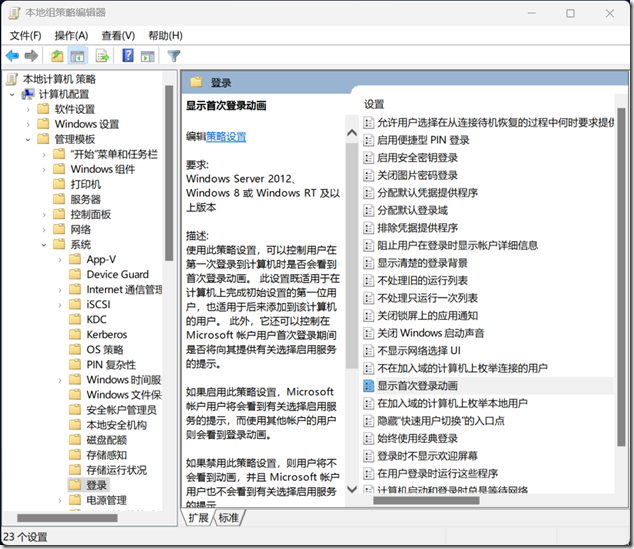

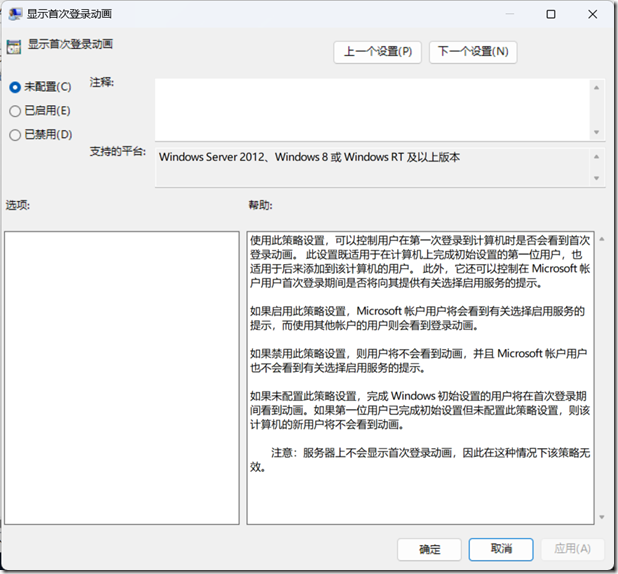

1. 组策略,定位到“计算机配置-管理模板-系统-登录”,禁用“显示首次登录动画”。

2. 如果需要在 Windows 应答文件中实现,则需要添加执行脚本,参考如下:

<RunSynchronousCommand wcm:action="add">

<Description>disable FirstLogonAnimation</Description>

<Order>1</Order>

<Path>reg add HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableFirstLogonAnimation /d 0 /t REG_DWORD /f</Path>

</RunSynchronousCommand>

<RunSynchronousCommand wcm:action="add">

<Description>disable animation</Description>

<Order>2</Order>

<Path>reg add HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v DelayedDesktopSwitchTimeout /d 0 /t REG_DWORD /f</Path>

</RunSynchronousCommand>

如果正在使用现代部署模式,如 Intune 这类的 MDM 平台,则可以直接使用 CSP 进行预配。

范围:Device

版本:Pro、Ent、Edu、SE

系统:1903及以上

./Device/Vendor/MSFT/Policy/Config/WindowsLogon/EnableFirstLogonAnimation

格式:int

值:0 -> Disabled

参考信息:

[Intune] 设备维修对 Windows Autopilot 影响

Windows 设备在执行 Windows Autopilot 注册后,如果发生了硬件故障需要进行维修或部件替换时,大概率会影响其已注册的信息。在微软的官方文档中提供了详细的说明,但看起来并不容易理解,但在此文我们只需要知道更换哪些部件不会影响 Autopilot 注册,同时了解关键部件替换后的修复方案,我想就能解决工作中的顾虑。

可在不影响 Autopilot 启用或需要特殊修复步骤的情况下替换的部件:

- 内存

- 电源

- 显卡

- 读卡器

- 声卡

- 扩展卡

- 麦克风

- 摄像头

- 散热风扇

- 热传感器

- CMOS电池

对于常见的硬盘、主板替换后都是需要取消并重新注册设备到 Autopilot 的。对于企业 IT 和 采购人员来说,选择整合式设计的 PC 设备在生命周期管理中可能显得更为简便高效。

参考文档:Windows Autopilot Motherboard replacement | Microsoft Learn