HOWTO: 为 Intune 启用 Android 设备管理员 注册

HOWTO: 为 Intune 启用 Android 设备管理员 注册

要通过 Intune 管理 Android 设备,也需要将 Android 设备注册到 Intune,目前 Intune 为 Android 设备提供了两种注册管理方式:Android Enterprise 以及 Android 设备管理员。后者也被称为“旧版” Android 管理(随Android 2.2 发布),作为 Android 设备的管理方法,Google 在 Android 5.0 发布时推出了改进的管理功能 – Android Enterprise,用于替代过去的 Android 设备管理员,以实现更现代化、更丰富、更安全的设备管理,目前 Google 正逐渐减少新 Android 版本中对设备管理员的支持。

看到这里,也许你会对 Android Enterprise 产生浓厚的兴趣,但是当阅读完 Google 这篇文档 https://support.google.com/work/android/answer/6270910 热情立刻减半,是的在支持列表中缺少对本地的支持。如果你需要管理本地的 Android 设备则需要考虑继续使用 Android 设备管理员方式。

本文分享的内容也非常的简单,就是为 Intune 启用 Android 设备管理员注册。

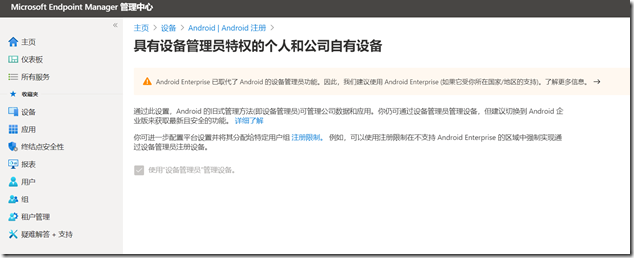

首先,登录 Microsoft Endpoint Manager 管理中心,转到“设备 - Android - Android 注册”页面,点击位于页面底部“Android 设备管理员”下的“具有设备管理员特权的个人和公司自有设备”,如下图所示:

之后,在页面中勾选“使用设备管理员管理设备”这个选项。

到此步骤就告一段落,是不是很简单!接下来,就可以在客户端安装 Intune 公司门户了,成功登录后即通过 Android 设备管员 方式注册到 Intune 中。要在本地下载安装 Intune 公司门户应用,可通过如下渠道:

小米

https://go.microsoft.com/fwlink/?linkid=836947

Lenovo

https://go.microsoft.com/fwlink/?linkid=2125082

华为

https://go.microsoft.com/fwlink/?linkid=836948

百度

通过 Intune 自定义配置文件实现禁用 UAC

通过 Intune 自定义配置文件实现禁用 UAC

持续关注 gOxiA Blog 的朋友们可能已经注意到近期的主题都与 Intune 有关,移动设备管理需求剧增,传统 ITPro 是该抓紧时间了解“现代桌面”管理了。如果您跟随 gOxiA 也在学习 Intune,那么不要错过这篇日志。在企业 IT 桌面环境下很多组织都将 UAC 禁用,以避免影响到客户体验,或业务应用程序的运行,虽然 gOxiA 并不建议禁用 UAC(启用 UAC 极大的提高了用户运行环境的安全性,避免无意中触发不必要的变更操作,导致系统环境受损,影响正常运行。)但如果你希望能够通过 Intune 来禁用 UAC 也还是可以实现的。

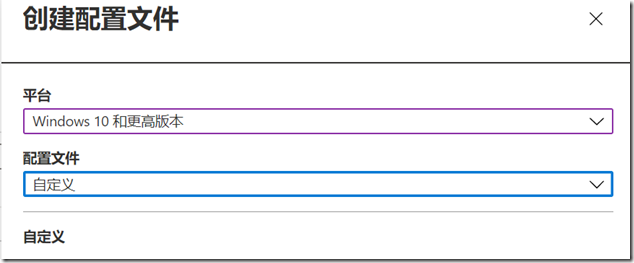

还记得之前我们讲过的设备配置文件吗?它与我们传统的客户端管理中使用的组策略(GPO)类似,但支持更多中配置文件类型,有类似于 GPO 的管理模板类型,也有设备限制类型,也有针对应用的如电子邮件类型,自定义类型则利用 CSP(策略配置服务提供程序)接口提供了强大的可定制的,灵活的配置能力。本例我们将使用自定义配置文件来创建 UAC 设置。

跟随向导为配置文件起个易于识别的名称,然后添加 OMA-URI 设置。格式参考 https://docs.microsoft.com/zh-cn/windows/configuration/provisioning-packages/how-it-pros-can-use-configuration-service-providers,这里我们会使用 Policy CSP 的 LocalPoliciesSecurityOptions 中的配置项,涉及三个:

OMA-URI:./Vendor/MSFT/Policy/Config/LocalPoliciesSecurityOptions/UserAccountControl_UseAdminApprovalMode

数据类型:整型

值:0

OMA-URI:./Vendor/MSFT/Policy/Config/LocalPoliciesSecurityOptions/UserAccountControl_BehaviorOfTheElevationPromptForAdministrators

数据类型:整型

值:0

OMA-URI:./Vendor/MSFT/Policy/Config/LocalPoliciesSecurityOptions/UserAccountControl_RunAllAdministratorsInAdminApprovalMode

数据类型:整型

值:0

OMA-URI 创建完毕后,将配置文件分配给“所有设备”即可。

通过 Intune 配置文件的管理模板为 Edge 浏览器限制访问 URL

通过 Intune 配置文件的管理模板为 Edge 浏览器限制访问 URL

在互联网上不是每一个网站都是健康或安全的,为了避免最终用户无意或有意的访问那些不良网站,组织 IT 人员需要有一种机制来管理它们,确保用户不能访问那些受限的网站。在过去的传统环境下,通常会配置出口网关进行相关网站的限制访问,移动为先的今天大部分的用户或设备都具备可移动性,过去传统的管理方式已经不能满足现在的应用场景。

如果你的组织已经开始使用 Intune 来管理设备,则可以通过设备配置文件来实现 URL 访问的限制。实际上我们将利用的是 Microsoft Edge 的 URL 列表策略,通过 Intune 设备配置通过互联网推送给终端设备,实现对用户特定 URL 的限制访问。

在开始实践前建议先阅读这篇文档“基于 URL 列表的策略的筛选器格式”,这将帮助我们了解如何准确的添加要限制的 URL。此外确保组织的设备已经部署了 Microsoft Edge,它是一款基于 Chromium 的新浏览器,在今年1月份已正式发布,gOxiA 之前写过一篇介绍的日志 – “微软发布基于 Chromium 的正式版 Microsoft Edge 浏览器”可以参考。

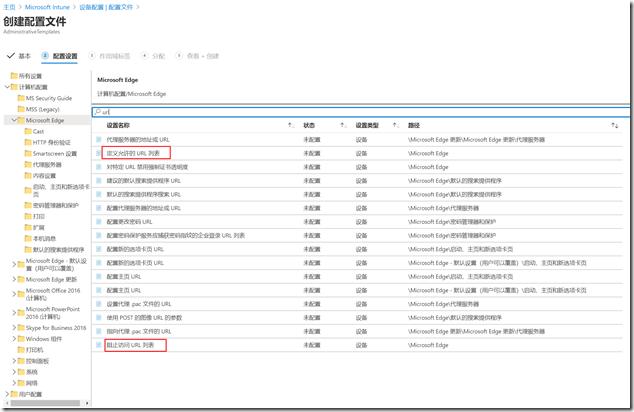

满足以上条件,就可以开始创建设备配置文件,为此登录 Microsoft Endpoint Manager,在左侧点击“设备”,然后点击“配置文件”,并创建新的配置文件,之后请选择 Windows 10 平台,配置文件类型使用管理模板。在接下来的向导中为我们的配置文件创建一个易于识别的名字,下一步之后就会看到策略配置页面,是不是很像我们过去常用的组策略?!

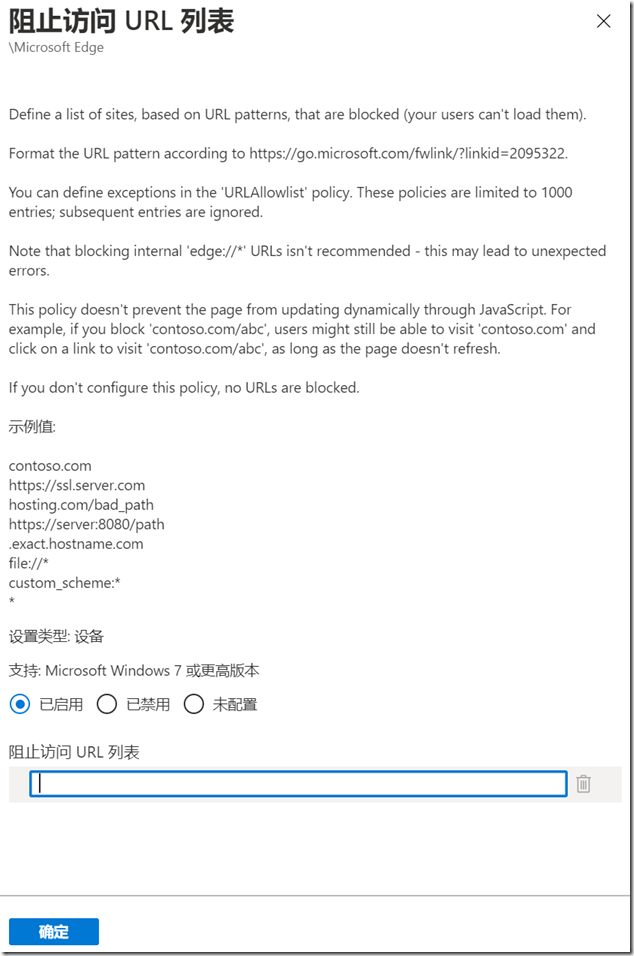

在“计算机配置”下选择“Microsoft Edge”,然后在搜索框中输入“URL”进行显示筛选,你会看到列表中有一个名为“阻止访问 URL 列表”的设置项,我们将通过它来实现阻止用户访问特定的URL,另外你还会看到另一个设置项“定义允许的 URL 列表”,这两个其实就实现了所谓的 URL 黑白名单,你也可以根据实际的场景需求选择性配置。

在“阻止访问 URL 列表”中勾选“已启用”,然后手动添加 URL。

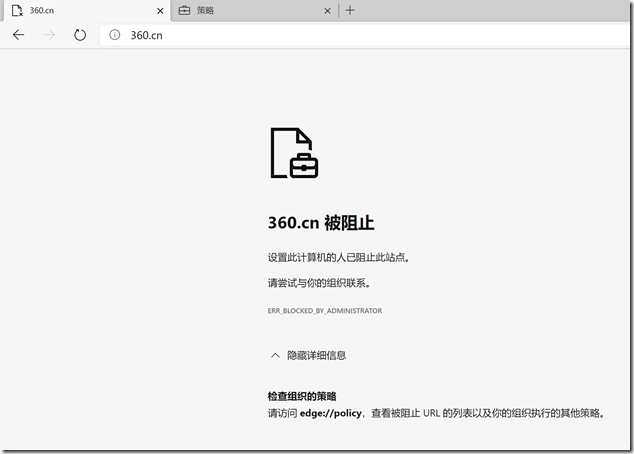

在策略生效后,用户访问这些被限制的 URL 时就会收到如下图一样的页面信息,如果希望查看当前 Edge 的策略,可以在地址栏输入”edge://policy”。

如果希望了解更多的 Edge 策略支持,可以阅读这篇文档。https://docs.microsoft.com/zh-cn/deployedge/microsoft-edge-policies#urlblocklist