微软推出 Microsoft Intune Suite

微软推出 Microsoft Intune Suite

近期微软 Intune 推出了 Microsoft Intune Suite,经过了学习和研究,了解到它是一个授权类型的解决方案捆绑包,将任务关键型的 Endpoint 管理和安全解决方案统一到一起,从而简化客户的 Endpoint 管理体验,改善其安全状况,并通过卓越的用户体验将人员置于中心位置。微软安全和M365与Intune Suite深度集成可为 IT 和安全团队提供数据科学和 AI 以提高自动化程度,帮助他们在解决终结点管理和其他安全挑战仿麦呢简单快速地从被动转变为主动。

那什么是 Microsoft Intune Suite 呢?!

简单理解,他将 Intune 一些额外的功能或支持特性做了一个打包,包含内容如下:

- Microsoft Intune Remote Help

- Microsoft Intune Endpoint Privilege Management

- Microsoft Tunnel for Mobile Application Management

- Microsoft Intune advanced endpoint analytics

- Microsoft Intune management and protection of specialty devices

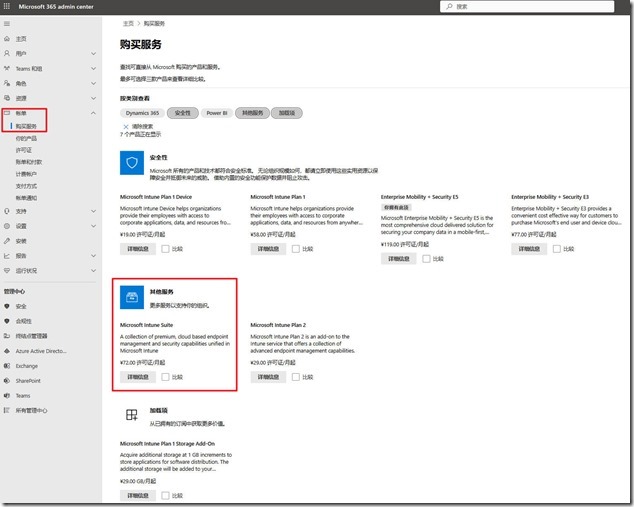

看起来它更像是 Intune Plan 的增强版,下图我们可以看到他们之间的区别。

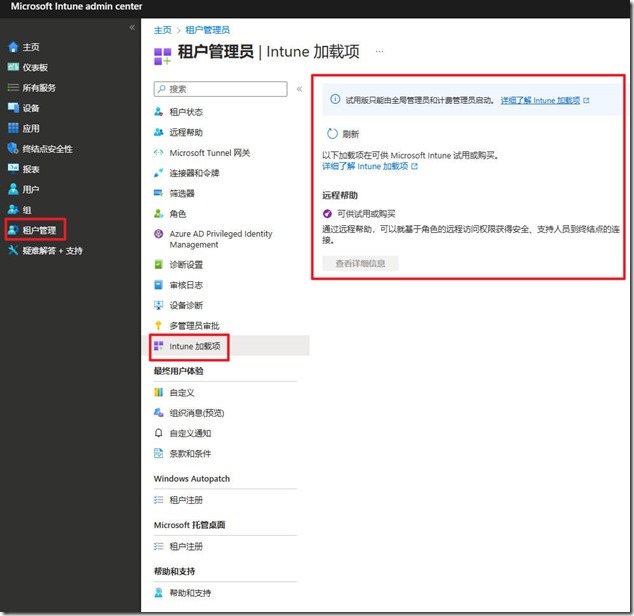

所以如果您的组织正需要完善和增强 Intune 管控设备的能力和体验,则建议首选 Microsoft Intune Suite,但请注意它首先需要具有 Intune Plan 1,这一 Intune 核心功能包含在 Microsoft 365 E3、E5、F1、和 F3 订阅,以及 Enterprise Mobility + Security E3 和 E5 订阅;商业高级版计划中。若要购买或使用 Intune Suite 可以通过 Microsoft 365 Admin Center 或 Microsoft Intune Admin Center

更多有价值的参考资料请移步如下链接:

https://www.microsoft.com/en-sg/security/business/Microsoft-Intune?rtc=1#products

https://learn.microsoft.com/zh-cn/mem/intune/fundamentals/intune-add-ons#available-add-ons

https://www.youtube.com/watch?v=nEa5AFBCRbI

最后,要深入了解 Intune Suite 的总体价值,建议要分步学习和了解其包含的功能和特性。

HOWTO: 在 Intune 中使用 Microsoft Store App(New) 添加应用

HOWTO: 在 Intune 中使用 Microsoft Store App(New) 添加应用

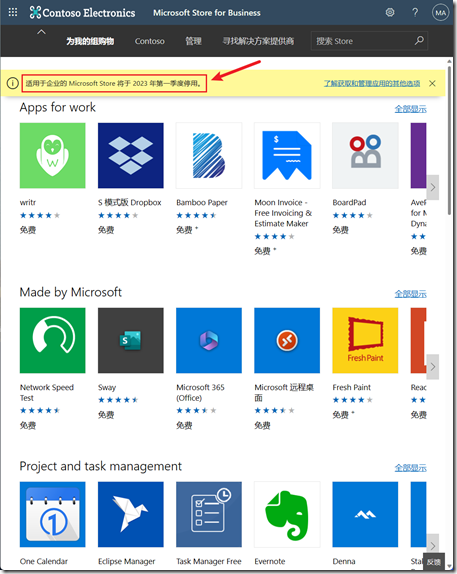

早先 gOxiA 曾分享过一篇日志,介绍了如何使用 Intune 为 Windows PC 部署 Microsoft Store 应用,但当时该模式并不支持强制部署,需要用户通过 Company Portal 选择安装。对于那些希望将应用商店里的应用强行部署到客户端设备上的场景,在过去会通过 Microsoft Store for Business,但管理 Intune 的朋友应该也获悉了 Microsoft Store for Business 将于2023年第一季度停用的消息,似乎只能提前下载到那些支持 Offline 部署的 UWP 应用才能满足需求。

但现在,微软在 Intune 中提供了一个新的添加应用的类型 - Microsoft Store App(new),与之前的 Microsoft Store App 相比,新的 Microsoft Store 应用功能进行了重要改进:

- 可以直接在 Intune 内浏览和搜索来自 Microsoft Store 的应用。(之前有一段时间,我们需要先访问 MSStore 的 Web 站点获取相关的 URL 才能进行添加)

- 可以为应用部署进行安装或卸载。

- 可以监视 MSStore App 的安装进度和结果

- 支持 MSStore 中的 Win32 应用,当前为预览版本。(那些缺少足够信息,或检测、安装和升级性不可靠的 Win32 App 将暂不受支持,具体可参考:https://techcommunity.microsoft.com/t5/intune-customer-success/troubleshooting-the-microsoft-store-and-microsoft-intune/ba-p/3750341)

- UWP 应用支持系统上下文和用户上下文。

- 部署模式支持“必需,可用于已注册的设备,和 卸载”。

若要体验 Microsoft Store App(new) 添加应用,可参考如下步骤:

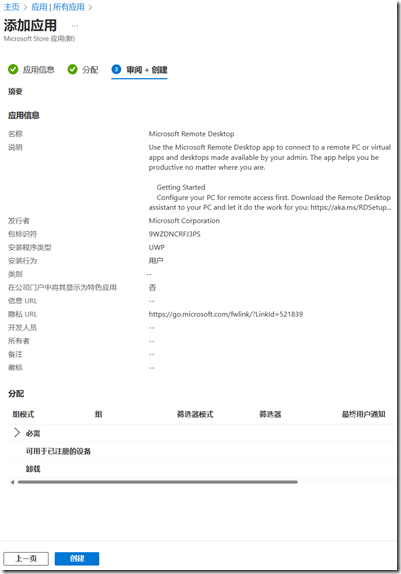

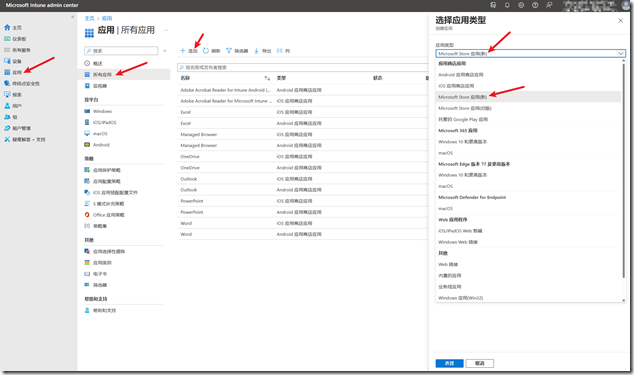

- 访问 Microsoft Intune Admin Center (貌似又改名了?!!!),进入“应用” - “所有应用”,选择“添加”,并确认使用“Microsoft Store 应用(新版)”。

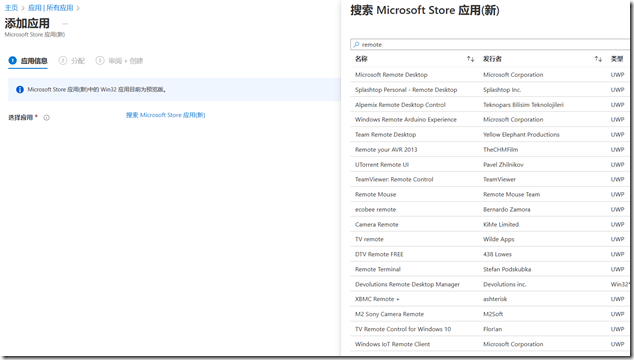

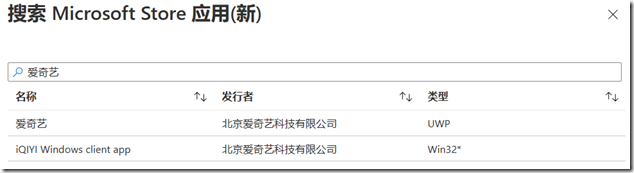

- 在“应用信息”界面,点击“搜索 Microsoft Store 应用(新),然后在右侧出现的搜索栏中搜索要部署的应用,例如:Remote Desktop”。

如果搜索的应用包含 Win32 版本,并且符合 Intune 部署需求,则会显示供我们选择。

- 之后,所必须的应用信息会自动填写到“应用信息”界面对应的文本框中,这极大提升了 Intune App 部署人员的体验,简化了添加流程。

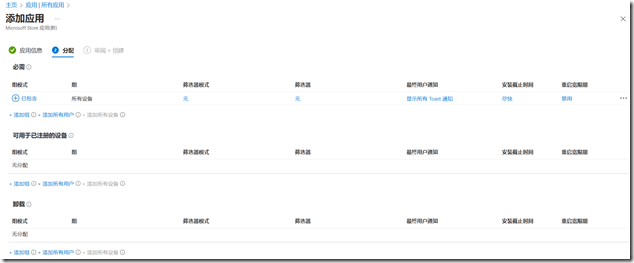

- “分配”应用界面中,我们可以根据需要为“组、所有用户、所有设备”分配,也可以供已注册的设备(组或所有用户)选择安装,或执行卸载。在配置分配后,还可以配置最终用户通知,立刻开始安装或指定的日期和时间,还可以为那些安装应用后需要重启的情况指定重启宽限期。

- 最后,确认信息和配置无误后便可创建添加应用。

参考文档:

https://learn.microsoft.com/zh-cn/mem/intune/apps/store-apps-microsoft

[Tips] 使用 MDM CSP TenantLockdown 策略将设备锁定到租户

使用 MDM CSP TenantLockdown 策略将设备锁定到租户

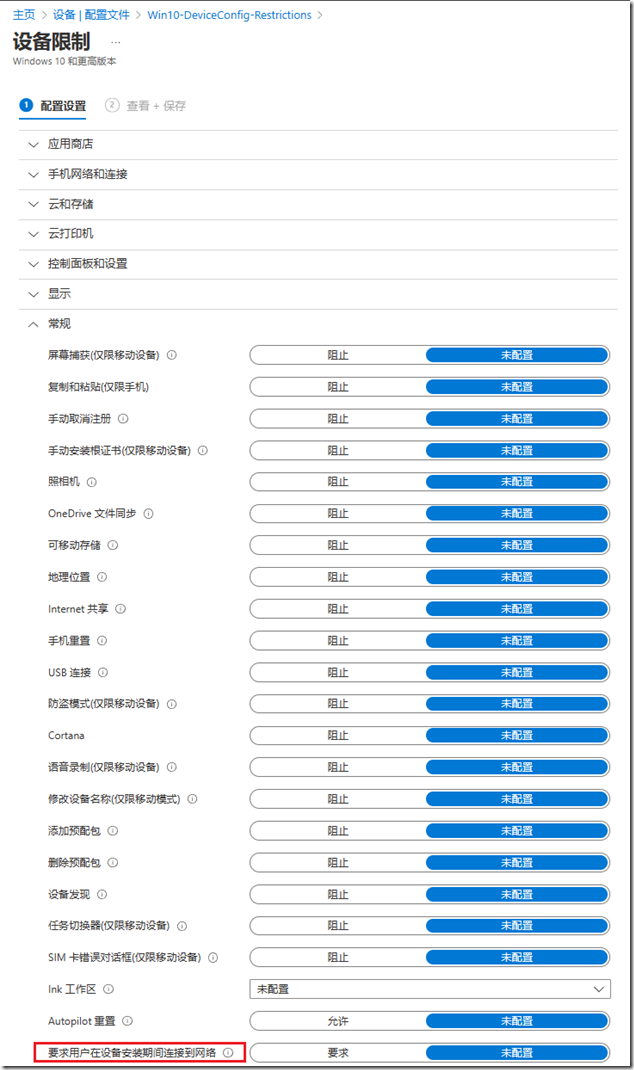

在 MDM CSP 中包含一个租户锁定的策略,即 TenantLockdown。从官方介绍可了解到 TenantLockdown 可以将设备锁定到租户,从而确保在发生意外或故意重置或擦除设备后,设备仍绑定到租户上。它的实现原理和逻辑还是比较容易理解的,借助 TenantLockdown 提供的 RequireNetworkInOOBE 策略,在值为 True 时,当设备在首次登录或重置后通过 OOBE 时,用户需要联网才能继续,而不是像过去那样有跳过的选项。这将强制用户在 OOBE 阶段进行联网,只要联网设备便会从 Internet 获取到注册状态,当设备之前是注册在 Autopilot 中时,后面的用户登录界面就会强制用户使用 M365 账号登录,从而在一定程度上保护了设备。

./Vendor/MSFT

TenantLockdown

----RequireNetworkInOOBE,布尔值:True 或 False

参考文档:https://learn.microsoft.com/en-us/windows/client-management/mdm/tenantlockdown-csp

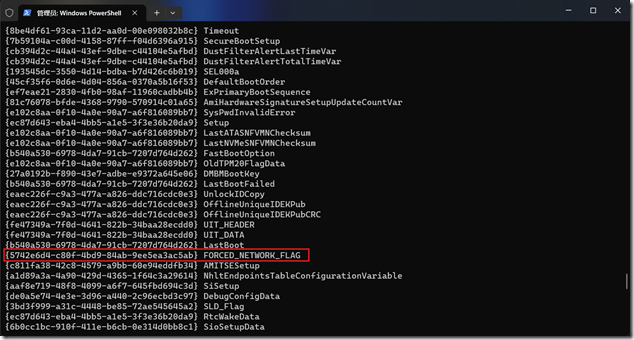

有些网友可能会考虑到一些问题,例如不通过重置当前 Windows 实例,而是重新安装一遍 Windows,根据目前的测试 Windows 较新版本已经开始强制联网才能继续通过 OOBE;此外,TenantLockdown 还会向UEFI 中写入配置变量。对于企业中的普通用户来说,还是能够增加设备重用或非授权再用的难度,但要完全杜绝恐怕在管理技术上还有一段路要走。

另外,早先 Intune 的 Windows 限制测试中包含了“要求用户在设备安装期间连接到网络”的策略,但那时是可以通过断网手段来规避的,但随着策略逻辑的完善,对企业终端设备的管理会更加严谨可靠。