分享一例 IE 浏览器插件故障排错过程

分享一例 IE 浏览器插件故障排错过程

前段时间 gOxiA 做了一例 IE 浏览器插件的故障排错,感觉挺有收获!特写出来与大家分享,希望能够帮助大家扩宽排错思路。

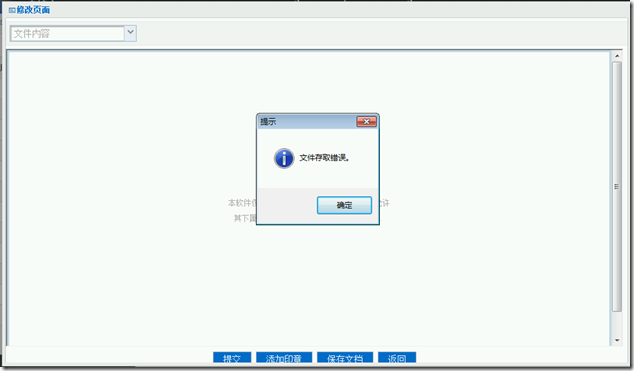

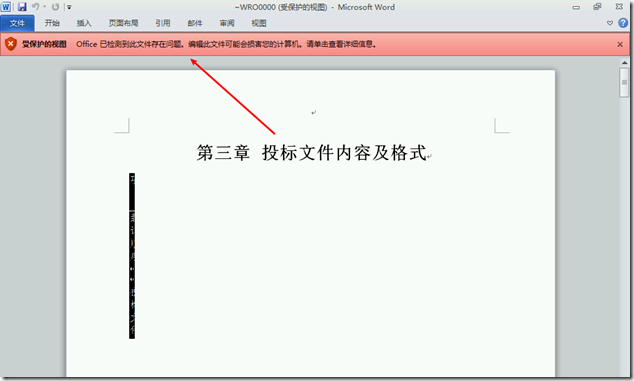

故障现象是这样,一位用户的 Windows 7 x86 操作系统,安装的 Office 2007,使用 IE11 浏览器访问一个官方电子投标网站,在编辑电子标书时提示“文件存取错误”的故障,见下图,导致无法正常编写标书。

其实这一类插件问题在国内还是非常突出的,太多陈旧的插件仍在被使用,迫使用户不得不使用过时的系统和应用程序。所以 gOxiA 的第一反应就是查找该插件的需求说明。

经确认需要 Windows 7 x86 系统,这点满足;Office 支持 2007/2010,但要求是非删减过的原版,且系统上不得安装过 WPS,而该用户的机器上安装的 Office 2007 还果真是一套精简版(PS:随机的原版 Win10 和 Office 365 因为要满足国内众网站的需求,被买电脑的给改装成了盗版精简版!);浏览器方面支持 IE11,建议 IE8!(典型的现状问题)

OK,为了满足插件需求,卸载并清理了 Office 2007,并全新安装了 Office 2010;也将 IE11 降级到了 IE8,但经过测试发现仍旧报之前的错误。怀疑是网站问题,也打电话给对方的运维人员,被告知网站正常,其他人使用正常,还是找自身问题!

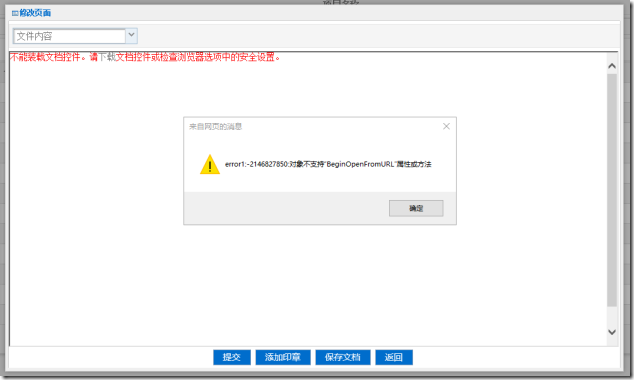

为了排除是系统问题,创建了一台虚拟机,干干净净的环境,开始测试。在不安装插件的情况下访问,会提示要求下载安装这个文档控件,且需要按照说明修改可信任站点的安全配置,并将网站添加到信任中。

作为10多年的“老司机”这些再简单不过的操作肯定不会有什么失误,但故障依旧!再次打电话求助网站运维人员得到的答案仍旧是网站正常!无奈,只能走高级排错的途径了,看看到底是什么原因。

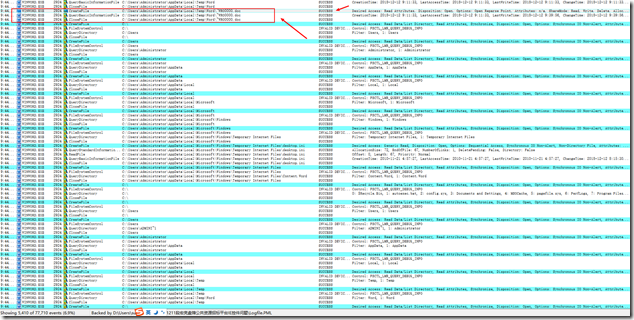

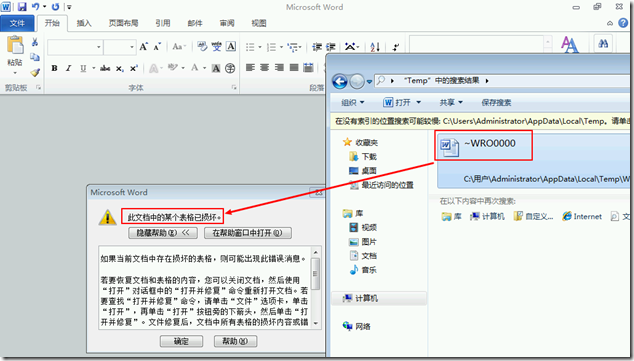

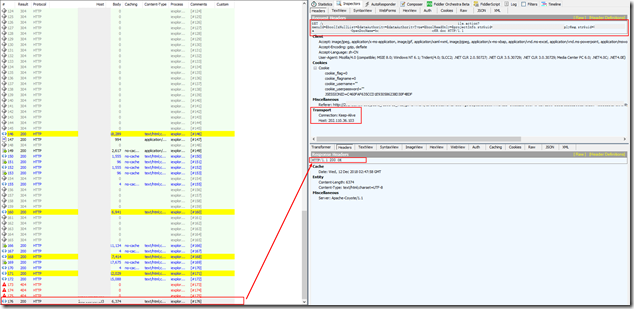

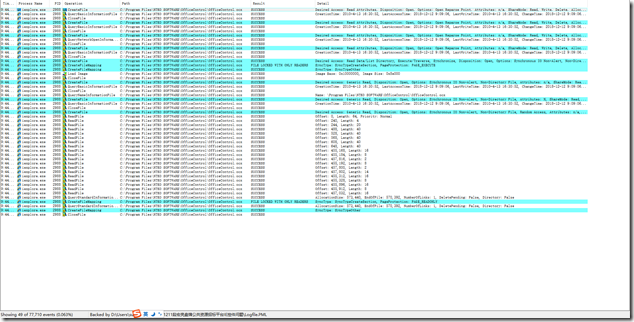

首先捕获了操作轨迹,既然是文件存取错误,那么先搜索文档扩展名,发现果然有线索。浏览器会下载一个临时的DOC文档,并传递给Word打开。从下图找到临时文件所在位置,手动去打开看看结果!

尝试打开这个 Word 文件时提示“此文档中的某个表格已损坏”。看来问题已经与这个损坏的 Word 文档有关。

强行打开后可以确认文档内容确实有损坏,难道是 IE 下载过程发生了什么问题?!

随后对 IE 访问过程进行了抓包,分析结论是 IE 成功获取到了该 Word 文档,并未发生意外错误。

既然 IE 获取文件没有问题,传递给 Word 的过程也未有异常,说明这个插件的工作运行是正常的,唯独是这个 Word 文件自身损坏。为了能证明插件安装正常,又重新分析了操作轨迹,发现浏览器在调用 OCX 控件时确实是正常的!

至此,心里已经有谱!再次联系网站运维人员,告知分析的过程和结果,但人家硬是不承认文件有问题。最后也算不负有心人,在这个投标网站发现有些链接里也有提供这个插件使用的场景,进行了测试发现能够正常在 IE 中调用控件,在线打开并编辑 Word 文档,赶紧用手机录制了操作过程,发给对方网站运维人员,但是!!!人家还是不承认,用户最后也没办法托人买了新电脑直接去招标办公室让对方运维人员调试。后来听说招标办公室那边找后台的人重新上传了文档,问题解决!而这前后耽误了2天的时间,还好赶在开标前完成了所有的投标工作。

微软为 Windows 10 引入 Windows Sandbox 功能

微软为 Windows 10 引入 Windows Sandbox 功能

自 Windows 10 Insider Preview 的 18305 版本开始,微软为 Windows 10 引入了 Windows Sandbox 功能。Windows Sandbox 即 Windows 沙盒,可为用户提供一个隔离的,临时的桌面环境,这样用户便可以在其中运行不受信任的软件,或执行“危险”的操作,而不必担心会对当前系统造成损害。它与之前发布的 “Windows Defender Application Guard” 异曲同工,在 Windows Sandbox 中安装的任何软件以及产生的数据都会在关闭后,永久被删除掉。

Windows Sandbox 目前仅支持 Windows 10 专业和企业版,虽然也是一种虚拟化技术,但用户无需事先安装配置 Hyper-V,以及下载准备 VHD,其所需的资源都内置于系统中,只需要在“应用和功能”中添加 Windows Sandbox 即可。由于涉及虚拟化需求,所以系统硬件必须满足 AMD64 架构,并且在 BIOS 中启用了虚拟化功能。虽然 Windows Sandbox 只需要系统至少 4GB内存、1GB可用磁盘空间,以及至少2个 CPU 内核,但为了获得最佳的体验,建议 8GB内存以及4个内核的CPU,此外如果硬盘是 SSD 最好不过!

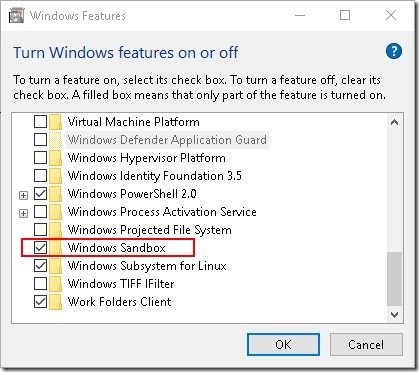

启用 Windows Sandbox 非常简单,只需要在 Windows Features 中勾选 Windows Sandbox 即可,在完成计算机重启后,便可在开始菜单中找到 Windows Sandbox 程序,点击启动它稍等片刻即可开始使用。

如果你需要将本机可疑的文件在 Windows Sandbox 进行操作或执行,可直接讲文件复制粘贴到 Windows Sandbox 窗口。

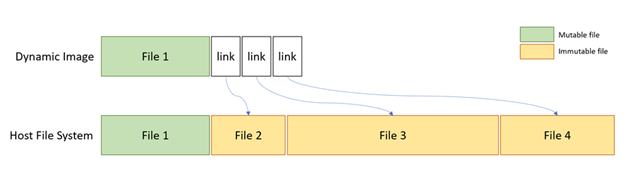

在微软的官方介绍中可以了解到 Windows Sandbox 是一个轻量级的虚拟机,它基于 Windows 容器技术,所以可以将它看作是当前计算机 Windows 10 的副本,并且打造出一种“动态基本映像”,即可更改的干净副本的操作系统映像部分,而无法更改的部分则通过链接技术映射到本地系统上。

由于目前 Windows Sandbox 还处于测试阶段,并未完善,如果在使用中发现什么问题可通过 Windows 反馈中心 报告问题。更多关于 Windows Sandbox 的技术细节,推荐阅读微软官方介绍。

https://techcommunity.microsoft.com/t5/Windows-Kernel-Internals/Windows-Sandbox/ba-p/301849

PS:如果 Windows Sandbox 能够支持 Windows 10 家庭版,那么受益范围将会更大!!!

HOWTO: 解决 Windows 10 备份和还原遇到的 0x80070544 问题

HOWTO: 解决 Windows 10 备份和还原遇到的 0x80070544 问题

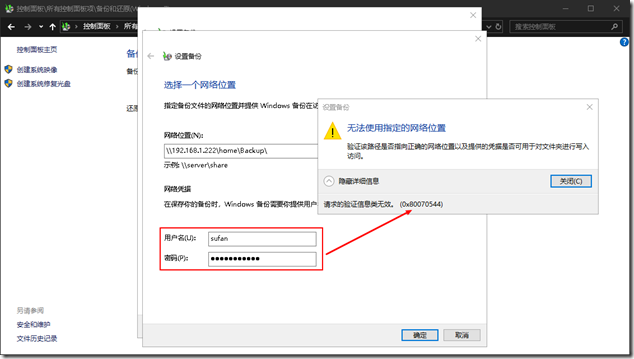

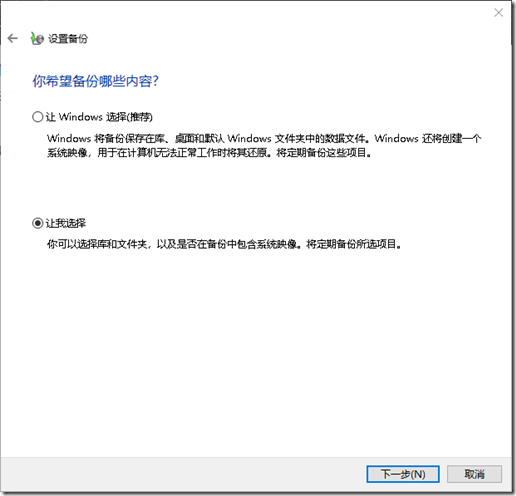

随着主力计算机设备年限越来越近,对数据保护的重视度也越来越高,尤其之前遭遇过数据损失。目前采用的备份方案是使用文件历史记录功能对 OneDrive 等经常会访问和编辑的目录进行备份。对于其他归档用途的目录则使用备份和还原功能,定期执行一次备份。而备份的位置建议是额外的磁盘或 NAS 提供的 iSCSI,gOxiA 为了图方便和节省 NAS 空间,则使用的是共享文件夹的方式。在实际配置过程中如果使用共享文件夹这样的网络位置,则可能会遇到 0x80070544 故障问题,提示为“请求的验证信息类无效”,具体参考下图。

从报错提示看应该是身份验证发生的问题,但是浏览网络共享路径却是正常的,说明问题出在填写的网络凭据上。

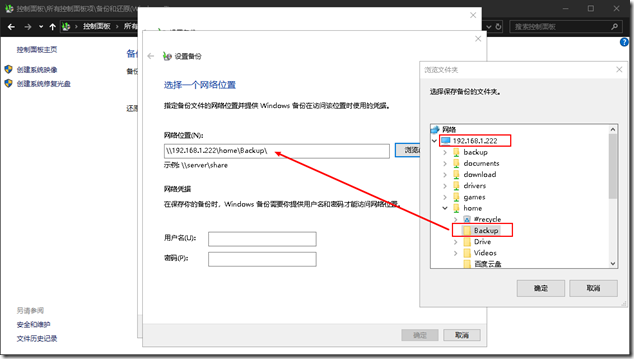

在用户名文本框中应该输入 NAS 主机名然后再跟账号名称,例如:NAS\sufan。此时再点击确定就能通过验证和配置,如下图所示,向导也会告知使用基于网络共享的位置可能其他人也能够访问你的备份数据。如果是在家里的 NAS 也倒无妨,可以配置共享文件夹的访问权限。

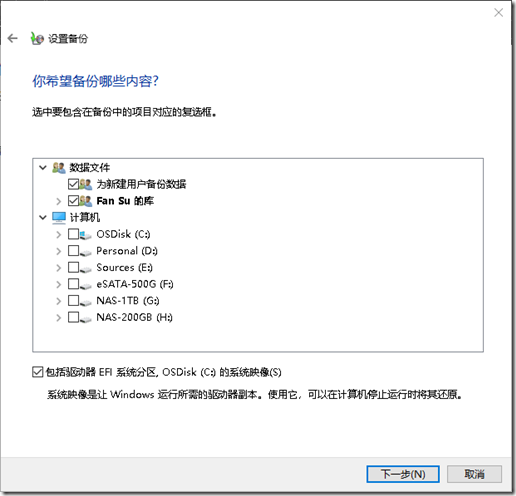

趁着这篇日志,来普及一下Windows 10中的备份和还原(Windows 7)功能,虽然它的末尾有 Windows 7 的字样,但不代表只支持 Windows 7,只是说备份和还原首次在 Windows 7 中可用。利用备份和还原功能,可以创建文件夹、用户库和卷的备份,也可以创建系统映像并还原备份。

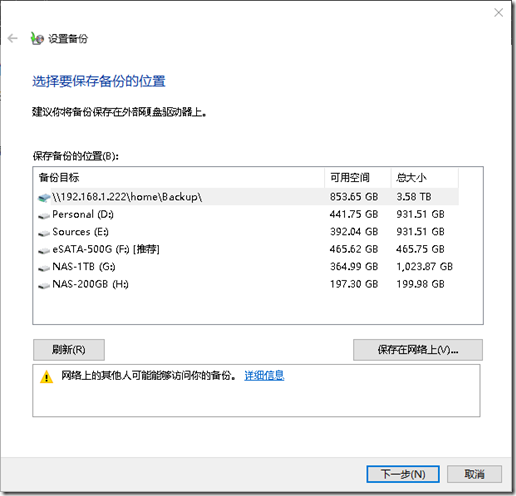

备份和还原功能支持在本地磁盘、外部磁盘或网络位置上存储备份数据,但是需要注意当选择本地磁盘作为备份位置时,只能选择非 Windows 系统所在的卷。

此外,如果让 Windows 选择要备份的数据,它讲只包括用户库和系统映像。所以建议用户自己选择要备份的内容。

如果要还原数据,我们有两个方法,第一个是通过备份和还原的控制面板,点击“还原我的文件”来选择要还原的内容。

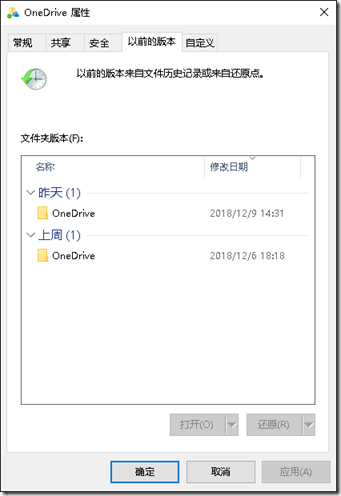

第二个方法是直接通过文件夹或文件属性中的“以前的版本”来进行恢复。

备份和还原功能相比较文件历史记录,更适合对归档类的数据进行备份,例如家庭相片、参考资料,历史文档等等。此外备份和还原的备份周期会更长,不需要频繁的备份,默认设置下是每周一次,除了第一次备份完整的数据,之后都是增量备份。

如果你也在考虑对自己的数据进行备份,不妨试试这款内置在系统中的免费功能!