项目发布: WinPlusH-dotNet6

[ 2025/10/09 14:42 | by gOxiA ]

项目发布: WinPlusH-dotNet6

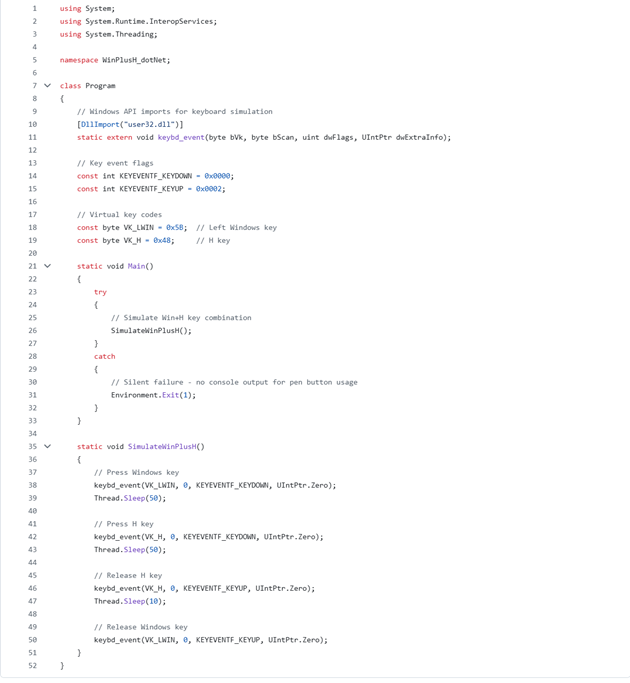

就在 9月下旬 gOxiA 发布了一个项目,名为:WinPlusH,当时是基于 PowerShell 开发的,并打包成了 exe 可执行文件,在大家的建议下又基于 dotNet6 用 C# 手搓了一版,该程序使用 Windows API 的 user32.dll 中的 keybd_event 函数来模拟键盘输入,达到按下 Win+H 的作用。并且支持 x64 和 Arm 64,可编译为自包含单文件版本,便于分发或免安装使用。

程序非常简单,代码截图如下,倒是在编译工程中又学到了不少新的知识。

项目地址:https://github.com/goxia/Tools/tree/main/WinPlusH-dotNet6

Windows 11 25H2 IT 专业人员指南

[ 2025/10/09 13:59 | by gOxiA ]

Windows 11 25H2 IT 专业人员指南

本地时间2025年10月1日微软正式发布了 Windows 11 的最新版本 25H2,如果你已阅读了之前的日志“Windows 11 25H2 进入 Release Preview 通道”会了解到 25H2将作为 eKB 方式提供,它基于 Windows 24H2,不会对 IT 组织造成太高的工作量,一切都是那么轻松,它就像一次月度累积更新!

尽管如此,作为 IT 专业人员还是需要首先对 Windows 功能更新进行学习和了解,今早着手测试和评估,并根据组织要求推送给最终用户设备。下面这些信息将有助于 IT 专业人员掌握相关的要点!

- Windows 11 25H2 主要的功能和特性

- https://support.microsoft.com/en-us/windows/inside-this-update-93c5c27c-f96e-43c2-a08e-5812d92f220d#windowsupdate=26100

- 除以上外还将支持:

- 基于策略删除预安装 Microsoft 应用商店应用,gOxiA 之前也有分享日志“Windows 11 25H2 将会支持移除内置应用”。

- 支持 Wi-Fi 7,如果企业已经部署了具有 Wi-Fi 7 的最新硬件设备,要想发挥其网络性能,则需要 Windows 25H2。官方参考:Introducing Wi-Fi 7 for enterprise connectivity

- 适用于组织的 Windows 备份,这是一个相当重要的功能,将使我们从 Windows 10 升级到 Windows 11,或用户自助重装系统获得更好的体验。gOxiA 之前有做过详细的介绍“微软推出适用于组织的 Windows 备份”并分享了上手“HOWTO: 为组织启用 Windows Backup”。

- 快速计算机恢复,具体可参考“Windows 11 24H2 快速计算机恢复”。

- 任务栏固定策略的改进,现在分发固定策略后不必再重启 explorer.exe 进程。

- 节电设置,IT 管理员现在可使用 Intune 通过 GPO 或 MDM 配置来管理 Windows 11 上的节电设置。

- 此外,还请关注 Windows 已删除功能 和 Windows 已弃用功能 列表,确保满足当前组织设备管理策略。

- 更多信息可参考微软官方文档:What's new Windows 11 25H2

- Windows 11 25H2 遵循 Windows 11 服务时间线:

- Windows 11 专业版:自发布日期起服务24个月

- Windows 11 企业版:自发布日期起服务36个月

- 要确保设备能够获得 Windows 11 25H2,必须运行 Windows 11 24H2,并已安装 KB5064081 或更高版本。

- 除了通过 Windows Update 获得 Windows 11 25H2 外,组织用户如果在使用 WSUS,包括 Configuration Manager,则在 10月 14日可为组织用户推送 Windows 11 25H2。

- 对于已经在使用 Microsoft Intune 现代管理的组织,已经可以创建 25H2 的功能更新部署策略。

- 如果你希望尽快开始进行 Windows 11 25H2 的测试评估工作,可从微软官方站点获取 Windows 11 90 天评估版,提供了不同语言版本的 Windows 11 25H2 企业版和 LTSC 版,当前版本号是 26200.6584。

- Windows 11 25H2 的 Windows ADK 当前最新版本仍是 ADK 10.1.26100.2454

- Windows 11 25H2 安全基线可参考 Windows 11 25H2 security baseline

- 对于仍在使用传统 GPO 管理 Windows 11 的组织,现在可以下载 Windows 11 25H2 的 admx,下载地址:Administrative Templates for Windows 11 25H2。微软还为此提供了一个 Excel 表格供参考 Group Policy Settings Reference Spreadsheet for Windows 11 25H2

- 目前 Windows 11 25H2 更新历史已经开始提供,组织 IT 专业人员可定期查阅 “Windows 11 25H2 update history”

- Windows 11 25H2 存在一些已知问题,可参考“Windows 11 25H2 know issues and notifications”

项目发布:WinPlusH

[ 2025/09/23 12:26 | by gOxiA ]

项目发布:WinPlusH

前段时间开发了一个小工具 - WinPlusH,一个轻量级的 Windows 语音输入快捷工具,专为手写笔用户设计。当在 笔和 Windows Ink 设置中为其按钮配置单击打开 WinPlusH 工具后,只要我们按一下笔帽按钮,即可快速激活 Windows 语音输入,该工具原理很简单,主要是为了方便大家的应用场景,当我们使用带有手写笔的 Windows 平板时,除了通过触控 Windows 上提供的按钮外,手写笔此时成为 Windows 平板的主要控制工具,借助其特性就可以很方便的实现我们在 Windows 平板模式下的使用场景需求,按下笔帽激活语音输入,轻松在手写和语音录入间切换。

功能特点

- 一键启动语音输入:精确模拟 Win+H 快捷键,快速启动 Windows 语音输入功能

- 手写笔友好:专为 Windows Ink 环境和手写笔按键绑定而设计

- 轻量无依赖:编译后的exe文件可独立运行,无需额外安装

- 稳定可靠:优化的按键时序,避免乱码和兼容性问题

系统要求

- Windows 11

- 已启用 Windows 语音输入功能

- PowerShell 5.1+ (用于编译)

️ 快速开始

1. 使用程序

- 直接使用:双击

WinPlusH.exe立即启动语音输入 - 手写笔配置:在 Windows Ink 设置中将程序绑定到笔按键

手写笔配置步骤

- 打开 设置 → 设备 → 笔和 Windows Ink

- 在 笔快捷方式 部分选择要配置的按钮(如顶部按钮单击)

- 选择 启动程序,浏览并选择

WinPlusH.exe - 保存设置

使用场景

- 在使用手写笔做笔记时快速切换到语音输入

- 触屏设备上的便捷语音输入访问

- 无键盘环境下的语音输入启动

- 演示或会议中的快速语音记录

WinPlusH 项目地址: