蓝屏排错 PNP_DETECTED_FATAL_ERROR (0xCA)

蓝屏排错 PNP_DETECTED_FATAL_ERROR (0xCA)

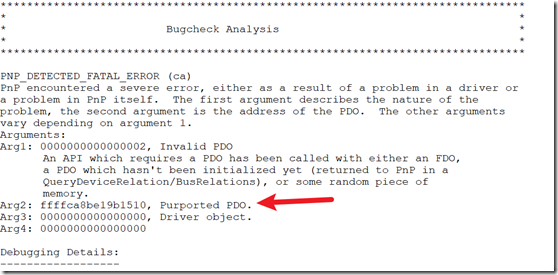

PNP_DETECTED_FATAL_ERROR 即 0xCA,从官方解释可以了解到这表明即插即用管理器遇到了严重的错误,参数1表明了错误类型,本例是发生了无效的 PDO,或未能初始化 PDO。这个 Bugcheck 并不常见,但好在排查起来并不困难。

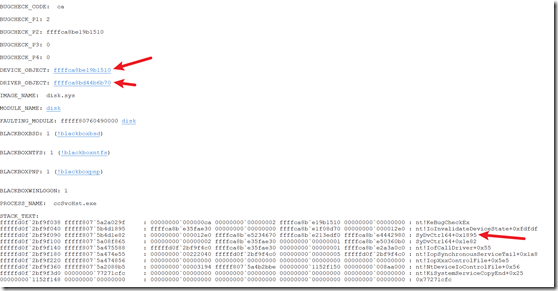

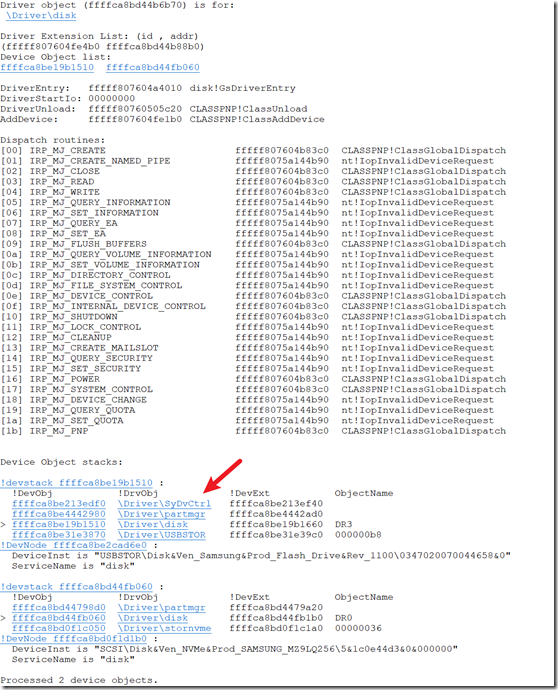

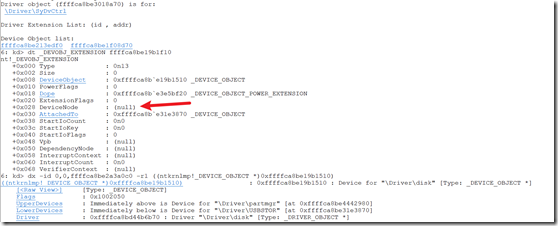

在分析中可看到两个设备对象,发生错误的模块是disk.sys,该模块是一个系统文件,所以本身有问题的几率不大,处理进程为 ccSvcHst.exe 它是一个三方进程,往下看 Stack,在 nt!IoInvalidateDeviceState 这里发生了 BugCheck,我们可以从 MSDN 了解这个函数的相关说明,而它的上一个 Stack 是 SyDvCtrl64,事件目前比较清晰!

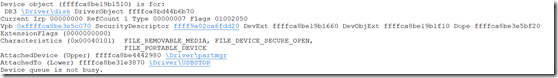

接下来我们看一下设备对象,如下可看到在插入一个三星的固态移动硬盘时 SyDvCtrl 返回了一个空的 DeviecNode 值,导致 PDO 异常。

最后,查询了 SyDvCtrl 这个模块发现版本比较老,去其官网查到此本版仅支持到 1909 系统,而在新版中也明确了这个蓝屏问题,并得到了修复。

HOWTO: 使用安全密钥实现无密码登录 Windows

HOWTO: 使用安全密钥实现无密码登录 Windows

gOxiA 于20年9月份入手了一款安全密钥产品,是 Yubico 公司出品的 Yubikey 5 NFC,兼容 Windows、Android 和 iOS。之后为了方便在一些 Type-C 接口的设备上使用,还买了一个绿联的 AtoC 的转接头,如下图所示:

购买安全密钥的主要目的是体验无密码登录 Windows,在当时的 Windows 10 系统版本上是可以直接在 “账户 - 登录选项”下配置安全密钥登录的,但目前来看 Windows 设置下也仅提供了安全密钥 PIN和重置两个选项,那就只能通过 https://myprofile.microsoft.com/ (M365)或 https://account.microsoft.com(MSA)来为账号添加安全密钥,这意味着支持 MSA 和 M365 账号类型。

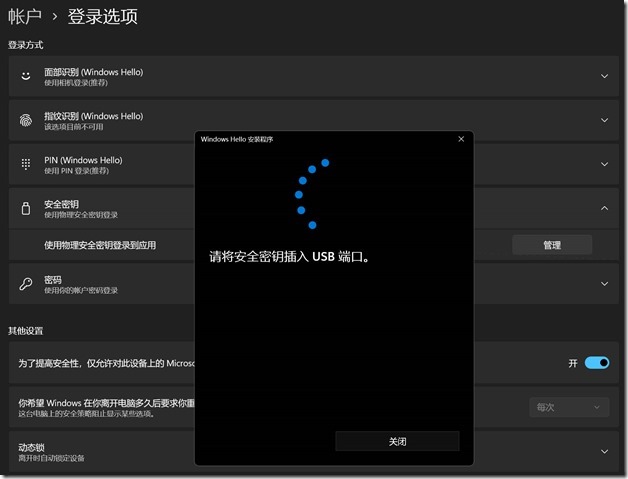

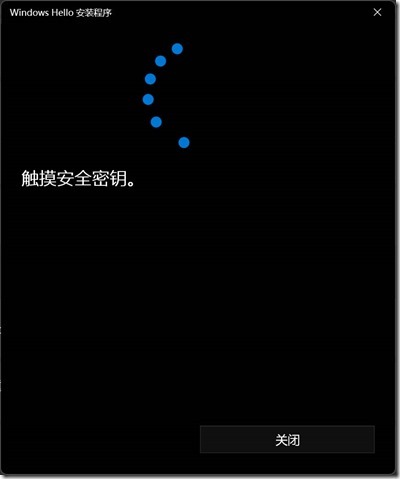

在开始为账号配置前我们需要对安全密钥做一些准备工作,首先是重置安全密钥,为此我们 Win+i 打开 Windows 设置,找到“账户 - 登录选项 - 安全密钥”,点击“管理按钮”,向导会提示插入安全密钥,并触摸安全密钥(即触摸一下安全密钥上的圆形金属,具体参考前面的照片)。

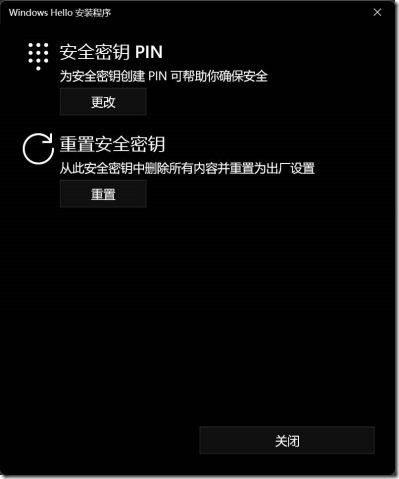

之后会看到两个配置选项:“安全密钥 PIN”,以及“重置安全密钥”。这里我们先选择后者,继续。

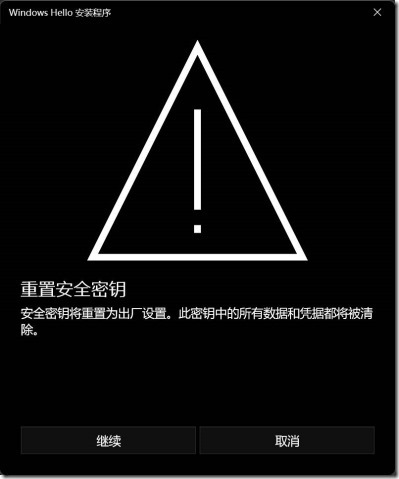

提示“重置安全密钥”确认时,点击“继续”。

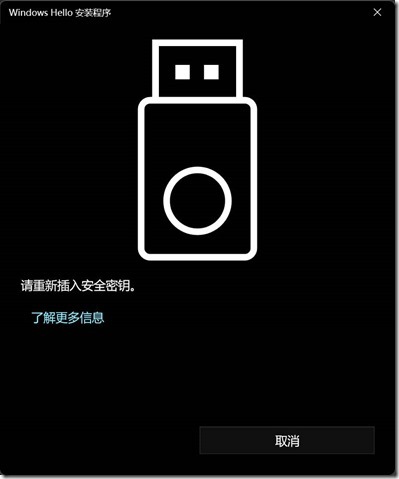

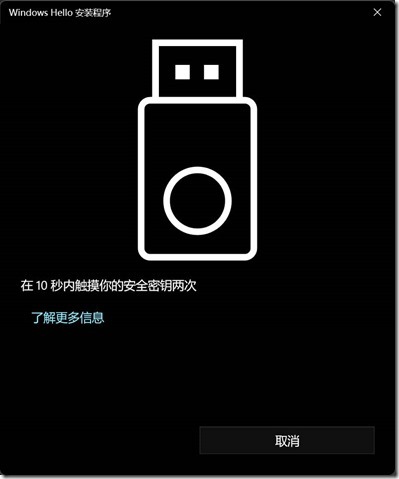

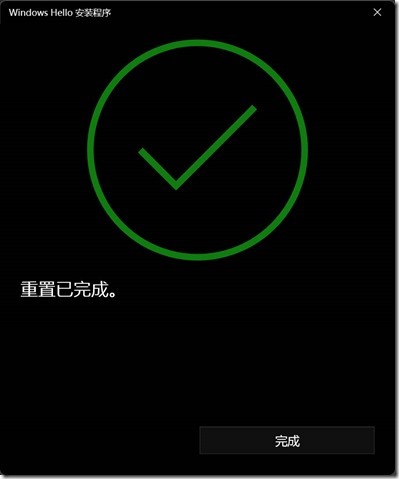

向导会要求重新插入安全密钥,重新插入安全密钥后,向导会要求在10秒内来纳许触摸两次安全密钥,完成后即可看到重置成功的提示。

完成安全密钥重置后,就可以为其添加一个 PIN,只有在使用时输入正确的 PIN 才能调用安全密钥中的账户验证信息,为此我们重新进入安全密钥管理,选择更改安全密钥 PIN,这里可以输入一个简单的数字形式的密码,不要与常用密码相同哦!

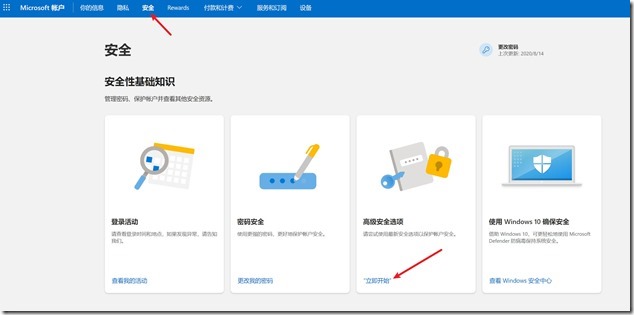

现在我们就完成了安全密钥的准备工作,对于 M365 用户接下来访问“https://myprofile.microsoft.com”来添加安全密钥验证登录;如果你是 MSA 账号则访问 “https://account.microsoft.com/security” 的高级安全选项来添加,如下图所示:

本例则基于 M365 账号进行配置,具体步骤如下:

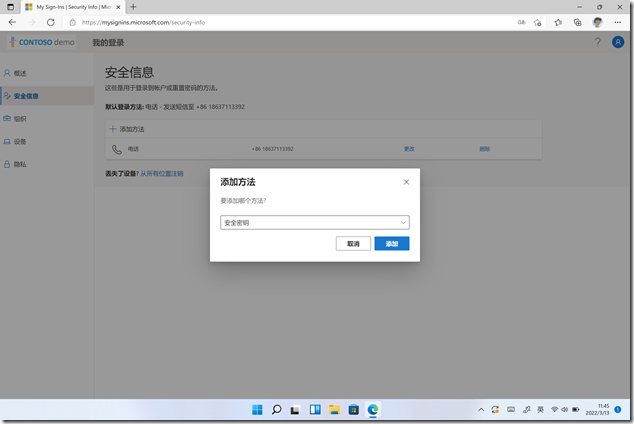

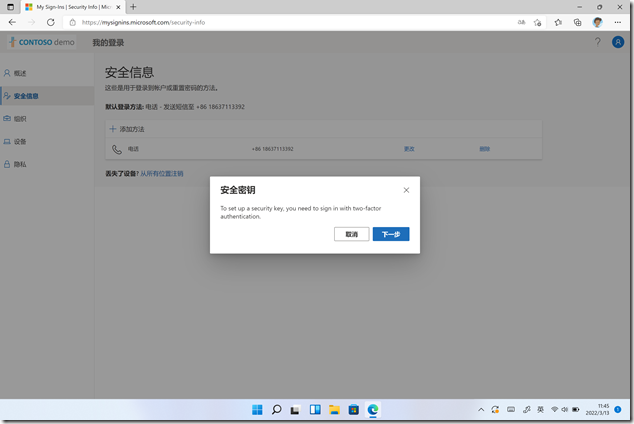

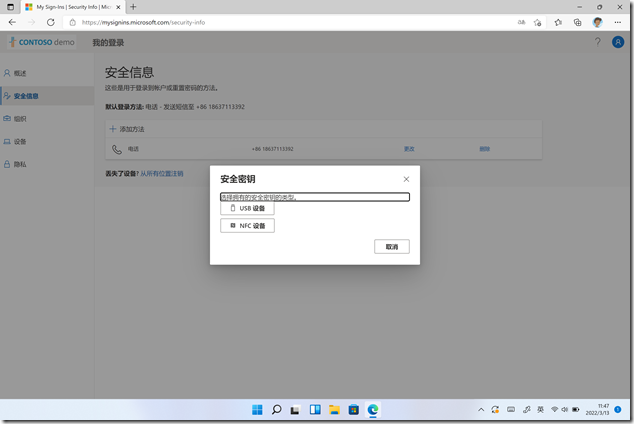

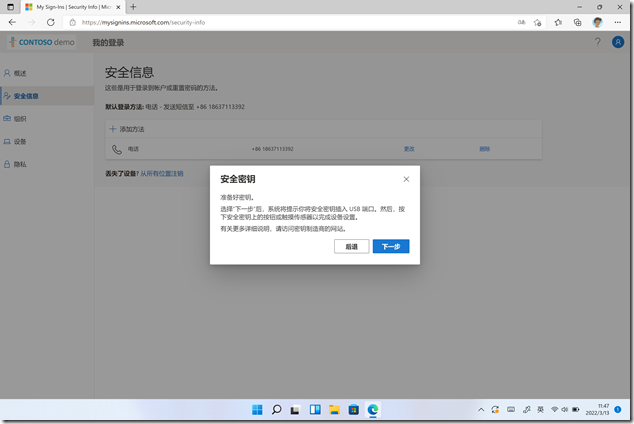

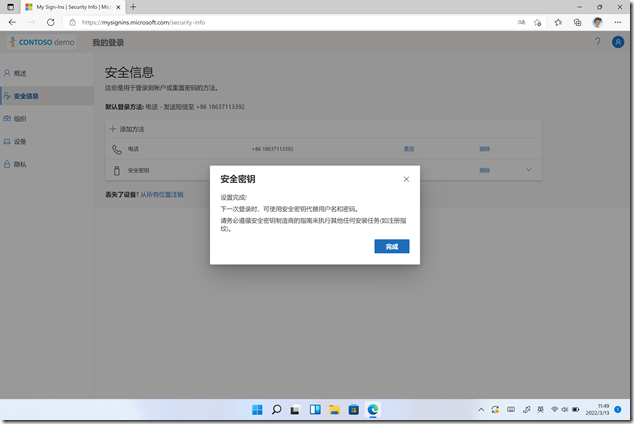

在“安全信息”页面点击“添加方法”,选择“安全密钥”,由于设置安全密钥需要做双因素验证,接下来向导会指引我们通过手机或验证器执行账号的验证。

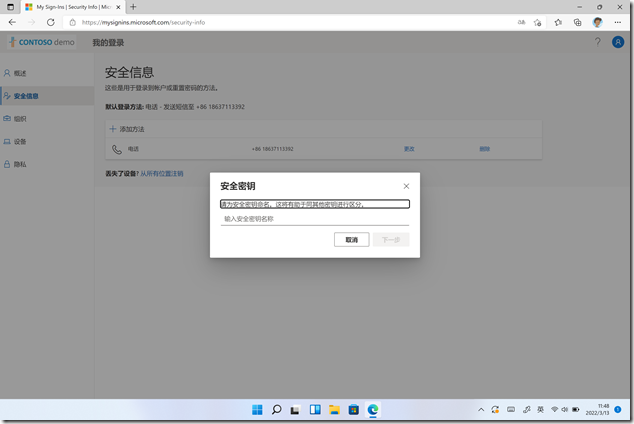

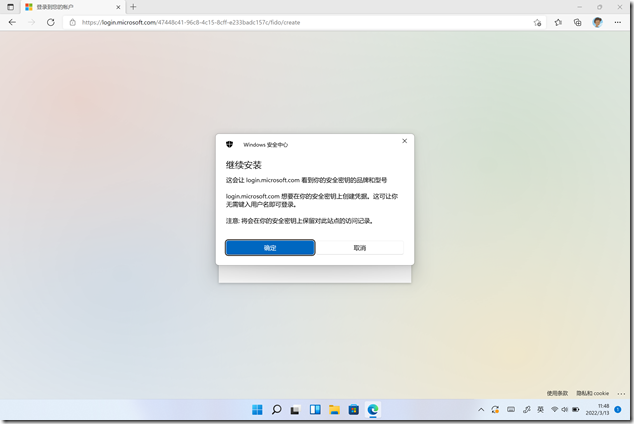

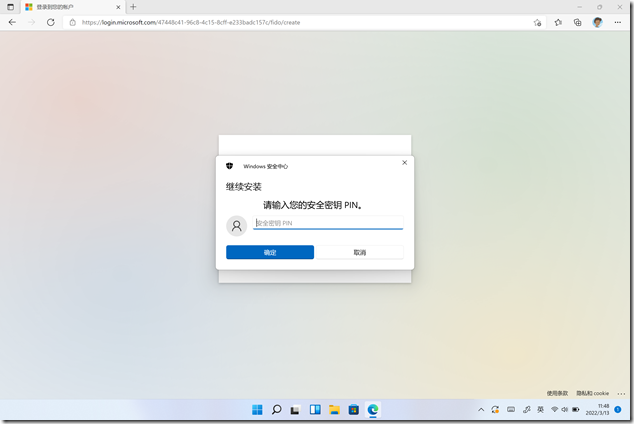

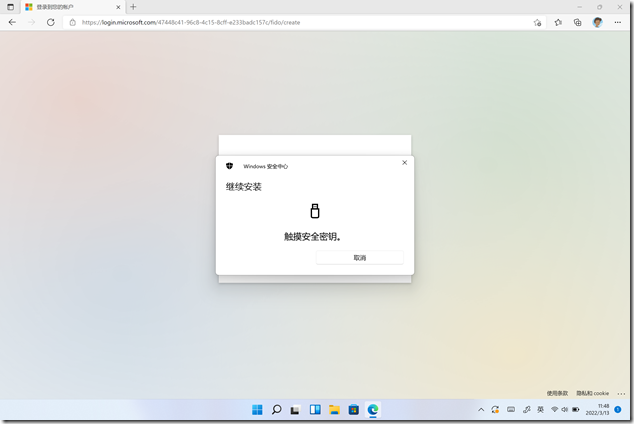

安全密钥类型这里选择“USB 设备”,然后跟随向导继续,为此安全密钥验证输入一个备注名以便于识别,在执行安全密钥 PIN 的验证后向导便会将当前账户的验证信息写入到安全密钥,配置过程结束,具体步骤可参考下图:

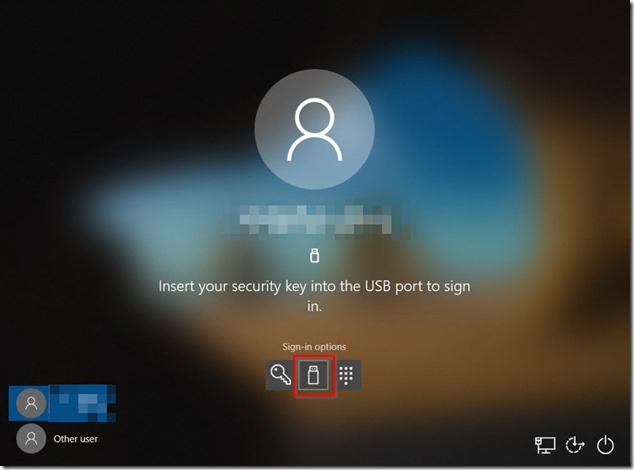

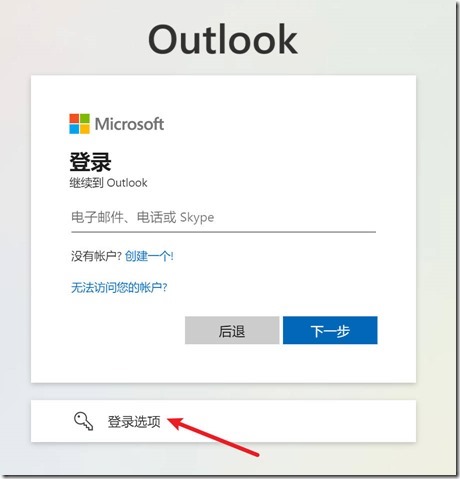

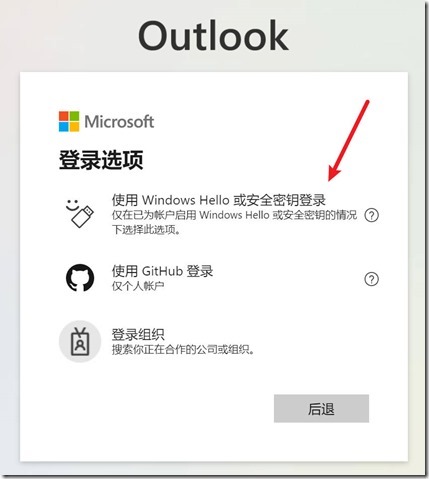

现在我们可以在 Windows 登录时使用安全密钥进行验证了,此外我们还可以在使用 Outlook 等 M365 在线服务时通过安全密钥进行验证。

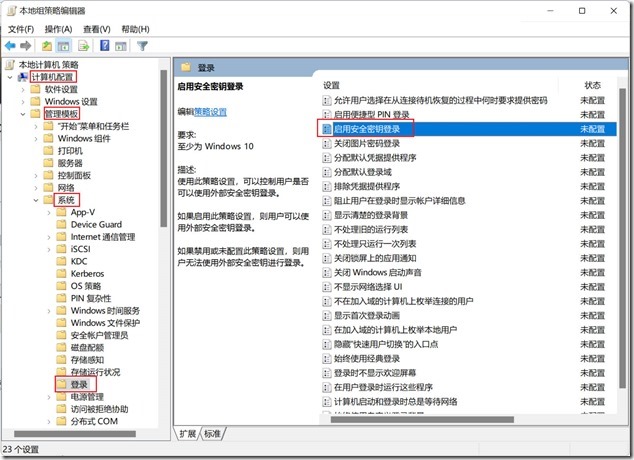

如果你在登录 Windows 时没有看到安全密钥的登录选项,可以修改 GPO 已启用这个策略,此配置位于“计算配置 - 管理模板 - 系统 -登录”下,“启用安全密钥登录”。不过通常企业 IT 管理员会统一部署无密码登录,以后有时间 gOxiA 再与大家分享。

企业和单机环境利用 Microsoft Edge 的 IEMode 解决网站访问兼容性问题

利用 Microsoft Edge 的 IEMode 解决网站访问兼容性问题

微软于 2020年1月16日发布了基于 Chromium 内核的新一代网络浏览器正式版 - Microsoft Edge,可以说是开启了一个全新的共荣互联网时代。我们不用在系统上安装多个品牌的浏览器,Microsoft Edge 提供了广泛的兼容性支持,稳定的浏览环境,强大的扩展功能,以及想到的在浏览器下必须的特性,如:翻译、收藏夹同步、集锦、密码管理,等等的一切。现在 gOxiA 也仅使用这一款浏览器便能满足所有的需要,如果你还没有开始使用,建议即刻访问 Microsoft Edge 官网下载或了解更多的信息。

最近微软公布了 Internet Explorer 桌面应用程序的生命周期终止的信息,这个年迈的网络浏览器也终于完成了其历史使命可以退役,这个时间被定在了2022年的6月15日。很多亲友都向 gOxiA 咨询,目前还是有不少网站,尤其是那些包含 ActiveX 插件的金融、办公类网站仍然仅支持 IE,如果切换到了 Microsoft Edge,那该如何正常的工作?!

其实微软也考虑到了这一点,已经在新版的 Microsoft Edge 提供了 Internet Explorer Mode(IEMode),利用这个功能用户可以轻松地使用一个浏览器,使用旧版或新版的 Web/应用。注意:在Microsoft Edge v77或更高版本才会支持 IEMode。

那么什么是 IEMode 呢?对浏览器有了解用户都应该听过浏览器的内核/引擎这个名词,对于 Microsoft Edge 则使用了基于 Chromium 的内核引擎,而 IE 则使用的是 Trident MSHTML。IEMode 目前支持以下 IE 功能:

- 所有文档模式和企业模式

- ActiveX 控件(这个重点功能将主要解决金融、办公类网站的兼容性问题)

- 浏览器帮助程序对象

- IE 安全区域设置和受保护模式的组设置和GPO

- 适用于 IE 的 F12 开发人员工具

- Microsoft Edge 扩展(不支持直接于 IE 页面内容交互的扩展)

对于企业 IT 专业人员,我们还需要了解 IEMode 不支持的功能:

- IE 工具栏

- 控制导航菜单的 IE 设置和组策略

- IE11 或 Edge F12 开发人员工具

看到这里你可能已经迫不及待地想开始使用 IEMode,别着急!IEMode 默认需要专门配置才能在网站上使用,否则仍将以 Modern Site 来呈现。要配置 Edge 在网站上使用 IEMode 可以通过以下几个方案:

1. 使用 Microsoft Edge 的“配置企业模式站点列表”

2. 使用 IE 的“使用企业模式 IE 网站列表”

3. 单机配置 Edge 强制启用 IEMode,当访问网站时可以手动切换到 IEMode

需要注意,IEMode 只会处理一个 Enterprise Mode Site List,而 Edge 网站列表策略会优先于 IE 网站列表策略。说到这个 “Enterprise Mode Site List” 我们可以重温一下 gOxiA 在 2014年撰写的 IE11 企业模式的系列日志:“Internet Explorer 11 企业模式 - 概述”,“Internet Explorer 11 企业模式 - 管理”,“Internet Explorer 11 企业模式 - 部署”,如果你研读了这三篇日志,应该就会对 Edge IEmode 所涉及的网站列表策略有所认识,也就更容易去实施它们。

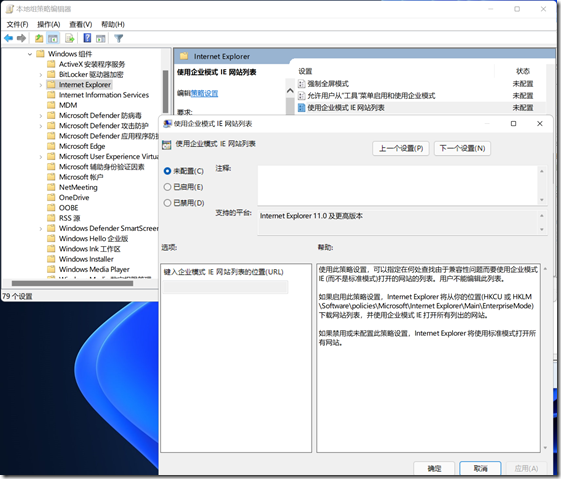

要在企业环境下部署 Edge 的 IEMode,我们需要准备一个“Enterprise Mode Site List”,这部分的内容建议可以阅读微软最新的文档“企业站点配置策略”。然后,再通过 GPO 配置 IEMode 相关策略,如果企业环境下已经计划禁用 IE 程序,那么建议为 Edge 配置 Internet Explorer 集成,这将在 Edge 中直接打开 IEMode,否则会单独启动 IE 程序。对于企业环境,强烈建议部署 Microsoft Edge 策略模板。对于前面提到的 Enterprise Mode Site List,可以在组策略中为 Edge 或 IE 进行配置,如下图所示:

更为具体的细节建议参考微软官方文档:“配置 IEMode 策略”。

对于单机用户,如果想要快速使用 IEMode 该如何做呢?!很简单,进入 Edge 设置的“默认浏览器”选项,或直接在地址栏键入“edge://settings/defaultBrowser”。将“允许在 Internet Explorer 模式下重新加载网站”改为“允许”即可。

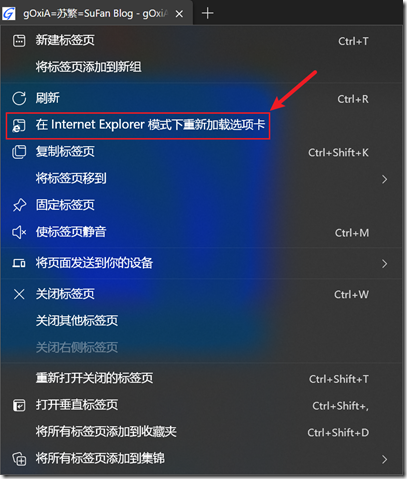

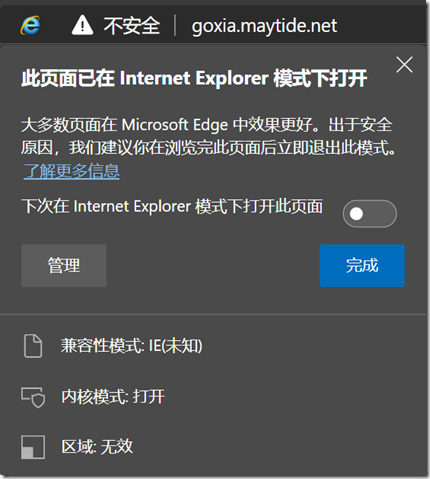

现在我们访问一个网站,就可以在工具栏,或当前网页的标签栏点击鼠标邮件,打开“在 Internet Explorer模式下重新加载选项卡”,之后会看到网站重新加载,且 URL 前有个蓝色的 IE 图标并会显示在 IEMode 下的相关信息。

你会发现一些需要在 IE 下运行并要加载 ActiveX 控件的网站又能够正常访问和使用了。