Microsoft Edge 云站点列表管理 IEMode

Microsoft Edge 云站点列表管理 IEMode

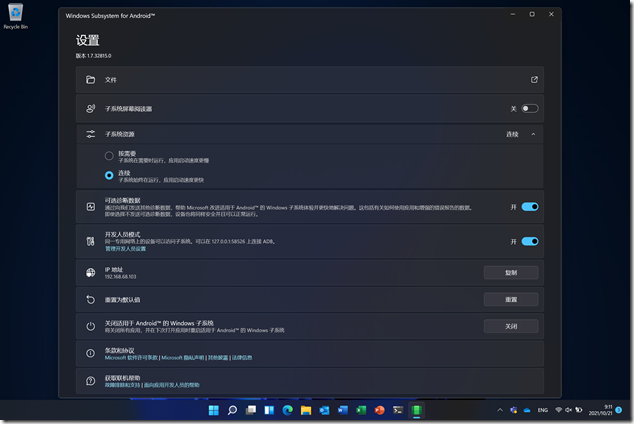

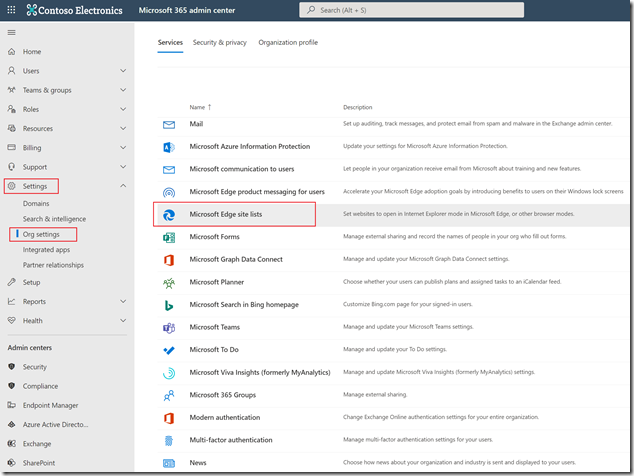

早前 gOxiA 发布了一篇日志介绍了“企业和单机环境利用 Microsoft Edge 的 IEMode 解决网站访问兼容性问题”,如果你当前所在的企业已经在使用 M365,那么还可以云站点列表管理 IEMode,可以在 Microsoft 365 Admin Portal Settings 下的 Org settings 中找到,如下图所示:

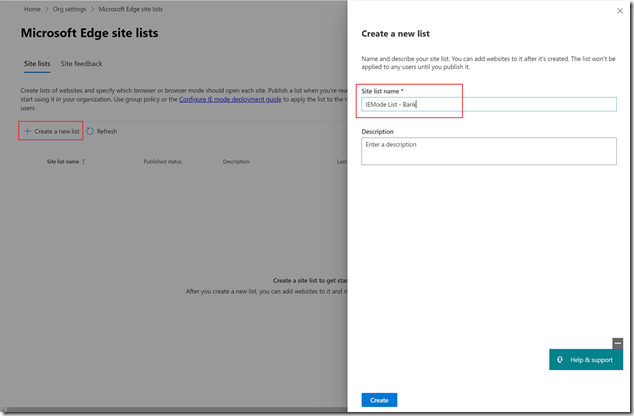

利用此功能企业 IT 可以将 IEMode Site List 托管在 M365 中,当用户使用自己的 M365 账号登录到 Microsoft Edge 时就能够应用这个列表。如果要将企业站点列表发布到云,需要在上述设置页面中新建列表,如下图所示:

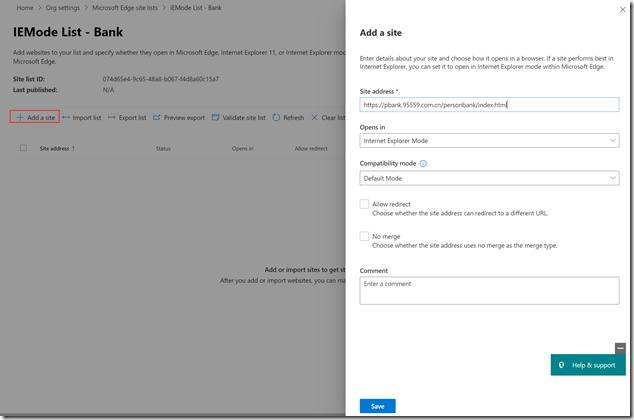

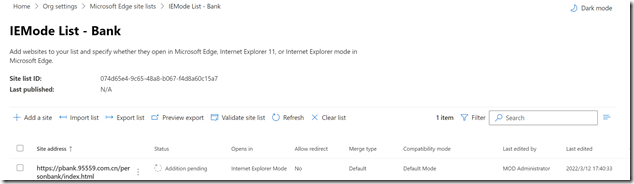

之后,就可以全新添加或导入已有的 IEMode List,如下图所示:

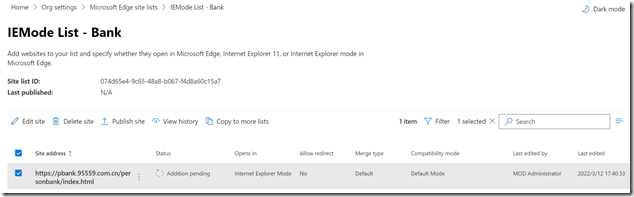

向 IEMode List 添加网站后并不会立刻生效,需要管理员执行发布,可以单独对网站进行发布,也可对整个 List 发布,发布之后我们会看到状态。

对站点列表内容进行更新后,默认刷新间隔是2小时,我们也可以修改 Edge 的策略 - InternetExplorerIntegrationSiteListRefreshInterval,其最小的刷新间隔是 30分钟。

站点列表发布后,我们还需要将云托管的站点列表与 Microsoft Edge 关联,可以使用策略中的 InternetExplorerIntegrationCloudSiteList 进行配置,如果企业已经在使用 Intune 管理客户端,IT 人员还可以创建一个基于“管理模板”的设备配置文件,在“计算机配置”中搜索“云”就可以找到“配置企业模式云站点列表”。还记得前一张创建 IEMode List 的示例图吗?!里面有个 Site list ID,将其复制到数据框中,点击确定完成,随后分配给特定的组或用户。

要在客户端 Edge 上验证已经获取到的 IEMode List,可以在 Edge 地址栏访问“edge://compat/enterprise”进行查看。如需了解更多,还请浏览微软官方文档“云站点列表管理 IEMode”。

HOWTO: 解决 Windows 下 OneDrive 无法启动问题

HOWTO: 解决 Windows 下 OneDrive 无法启动问题

OneDrive 作为 Windows 内置的数据备份和同步工具深受大家的喜爱,gOxiA 从其叫 Mesh 时就开始使用至今已有14个年头,如果在此 Blog 中搜索 Mesh 会看到一些早期的日志。

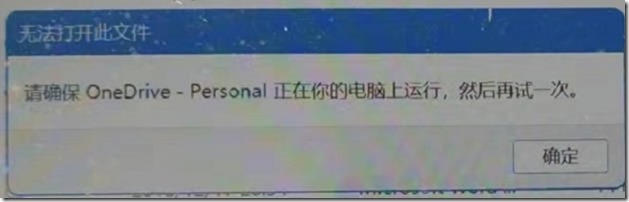

默认情况下 OneDrive 会随系统一同启动,我们在程序列表中启动 OneDrive 时会直接打开同步目录。如果在使用中发生了问题,比如从同步目录打开文件时提示“请确保 OneDrive 正在你的电脑上运行,然后再试一次”,该如何解决呢?!故障如下图所示:

前面提到执行 OneDrive 程序时会直接打开同步目录,似乎没有直观的办法重启启动,还好我们可以从“C:\Program Files\Microsoft OneDrive\”下找到 OneDrive.exe 程序文件,如果要执行重置来解决问题,可以将整个路径包含程序文件名完整地复制到“运行”对话框中,并在末尾添加“/reset”参数来执行,这会重置 OneDrive。

但本例却发现“Microsoft OneDrive”目录已经不复存在,意味着已经没有 OneDrive 的程序主体程序文件,那我们该如何解决呢?!

1. 下载 OneDrive 安装程序,重新进行安装,但你会看到安装程序提示 Windows 10 已经安装了 OneDrive,必须先卸载才能继续安装,为此我们还需要进入添加删除应用程序去卸载已经预装的 OneDrive 才能再重新执行安装程序。下载地址:https://go.microsoft.com/fwlink/p/?LinkID=2182910&clcid=0x804&culture=zh-cn&country=CN

2. 既然 OneDrive 安装程序提示我们当前系统已经安装过 OneDrive,说明其还保留在系统当中,此时就可以用到微软为我们提供的一个特殊指令来重新激活预装的 OneDrive。点击下方的链接试试!

OneDrive 会重新启动并弹出首次登录的向导界面,此时输入账号邮件地址重新配置同步即可,期间遇到目录和文件已经存在的提示直接确认即可,OneDrive 会帮助我们重新检查本地和云间的数据,当右下角的云图标恢复实心蓝色后即表示 OneDrive 已同步检查完毕恢复正常工作。

HOWTO: 在 Windows 11 上体验 Android 应用

HOWTO: 在 Windows 11 上体验 Android 应用

微软公司合乎情理,但出乎意料的公众发布了 Windows 11,除了界面发生了巨大的改变外,在一些功能特性上也做出了创新,更加包容,更加开放。现在除了可以在 Windows 平台上运行 Subsystem for Linux 以及支持 GUI,现在更是带来了 Subsystem for Android,也就是说我们可以在 Windows 11 平台上运行 Android 系统环境,这也意味着我们可以在 Windows 11 平台上直接运行 Android Apps。到目前为止,微软已经面向 Dev 和 Beta 通道的美国区域用户开放了 Subsystem for Android 体验(以下简称:WSA)。如果您当前正在运行其中一个版本并且区域位于美国,那么可以直接通过 Microsoft Store 应用搜索 Amazon Appstore,来安装体验 WSA,如果无法搜到也不要着急,可以通过下面的网址获取。

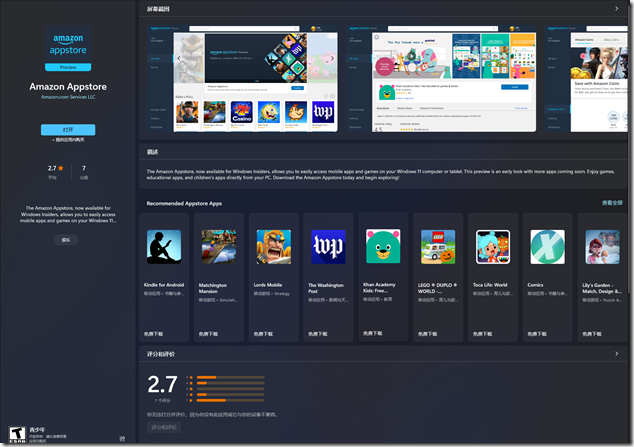

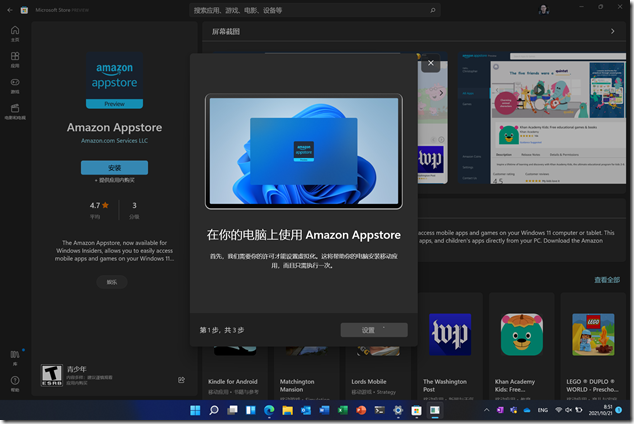

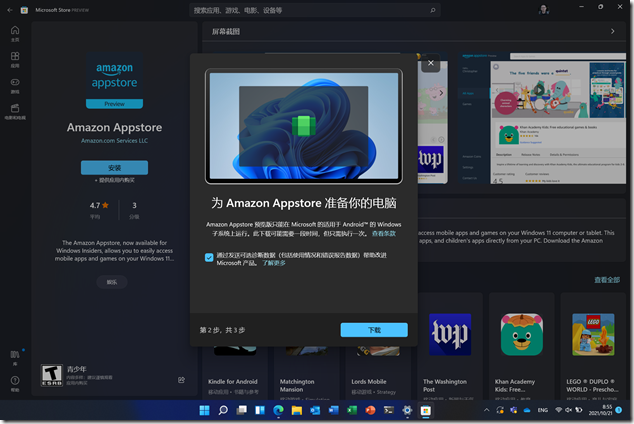

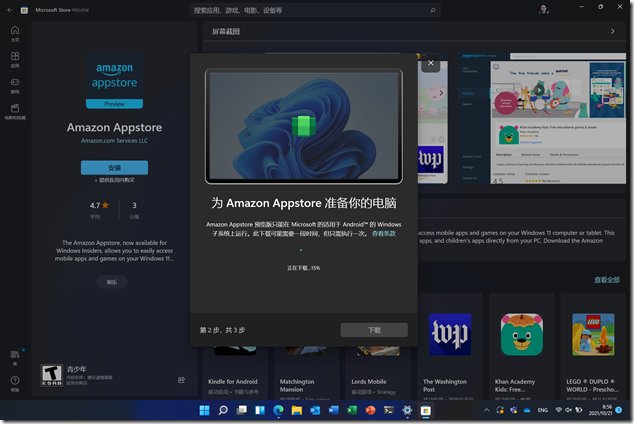

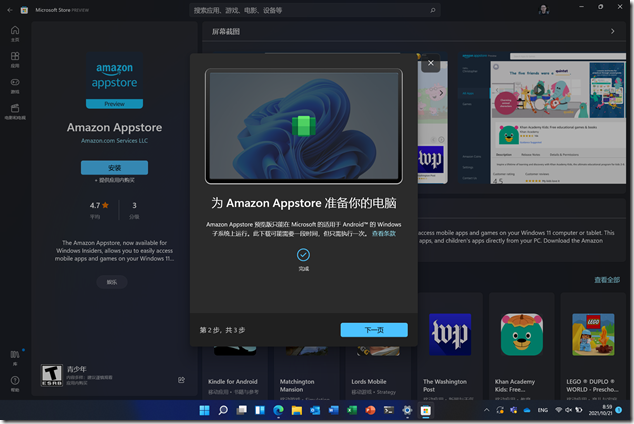

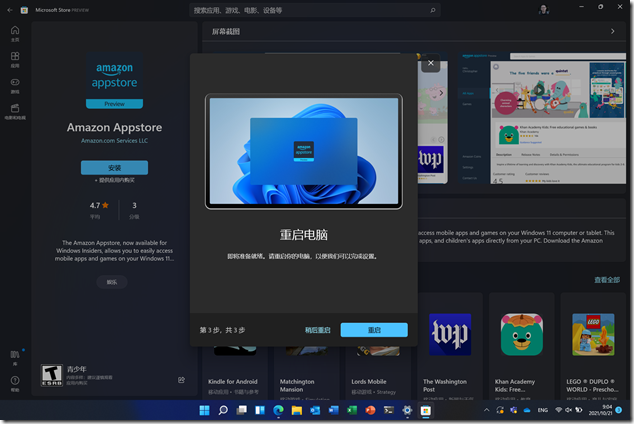

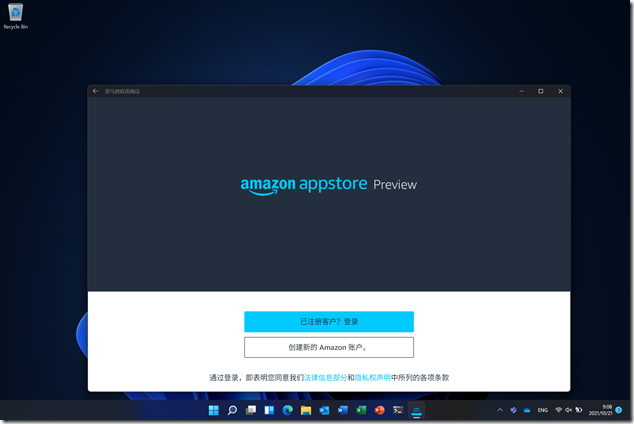

是的,您没有看错,WSA 将会通过 Amazon Appstore 来发布应用供 Windows 用户安装使用,当前也通过安装 Amazon Appstore 来准备 WSA 环境。如下图所示跟随向导完成设置并安装,之后会提示重启系统。

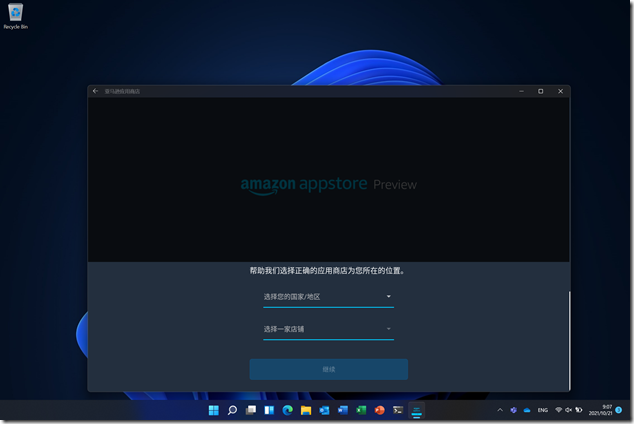

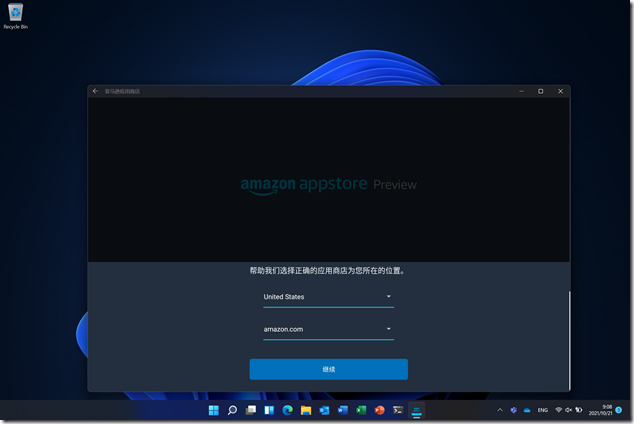

重启系统后就能在所有应用列表中看到已经安装的Amazon Appstore,启动该应用后会提示输入一些信息,这里请务必选择“United States”,这样会使用“Amazon.com”账号登录到有效的市场。如果您没有该区域的 Amazon 账号可以在接下来的界面中注册新的账号。

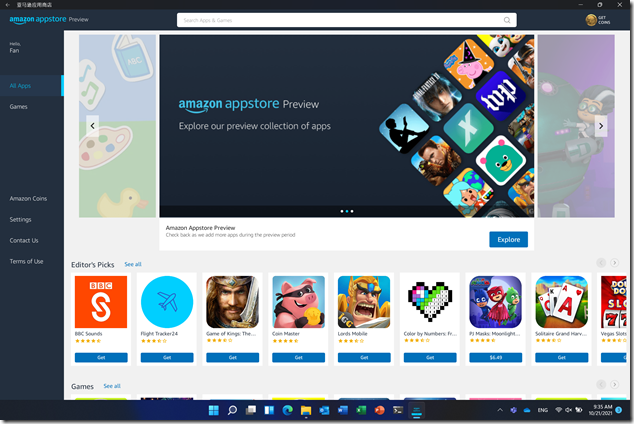

接下来登录账号,一旦完成登录就会看到 amazon AppStore preview 的等待界面,但可惜的是目前 Amazon AppStore 里仅发布了针对 WSA 的有限数量的游戏,还没有常用的应用。

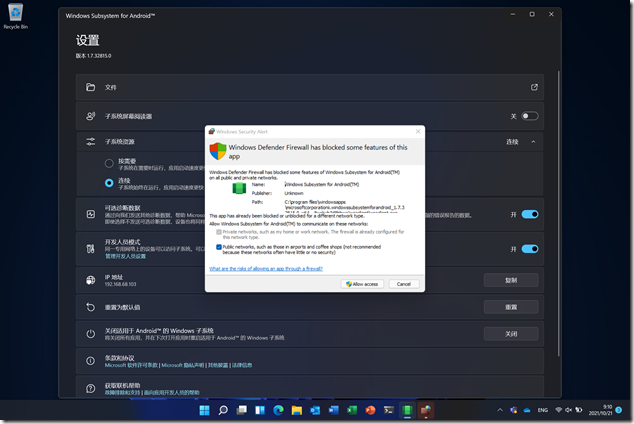

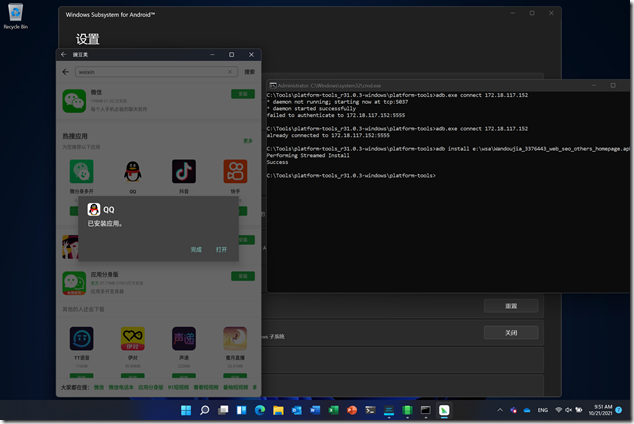

虽然 Amazon AppStore 满足不了我们的需要,但还好 WSA 提供了环境设置工具,我们可以运行 Windows Subsystem for Android 打开这个配置工具,然后启用“开发人员模式”,再刷新一下 IP,如果有防火墙提示,请勾选所有选项即允许应用通过网络,之后就能看到获取到的 IP 地址。

有了 IP 地址,我们就可以使用 Android SDK Platform-Tools 在开发模式下安装 APK。方法也很简单,使用 Platform-Tools 中的 ADB 工具就可以连接到 WSA,如 adb connect ipaddress,然后通过 adb install c:wsaname.apk 安装应用即可。

❤️

❤️