Windows 11 25H2 将会支持移除内置应用

Windows 11 25H2 将会支持移除内置应用

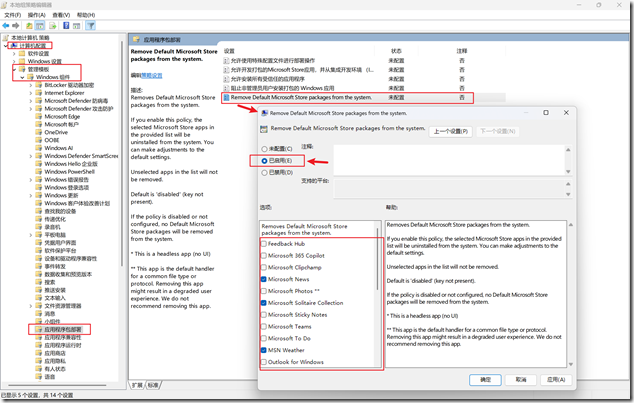

在企业环境下部署 Windows 时,IT 人员可能会希望移除系统内置的应用,比如 Xbox,纸牌游戏等。在过去通常会通过脚本方式执行该项操作,gOxiA 也曾写过几篇相关的日志“HOWTO: 使用 Windows 10 预配包为用户卸载内置应用”和“HOWTO: 卸载 Windows 10 内置应用”。但微软将会在未来的 Windows 版本中原生支持移除内置应用,如果你正在使用开发通道的 Windows 11 预览版,已经可以在组策略中看到该选项,它位于“计算机配置 - 管理模板 - Windows 组件 - 应用程序包部署”下,名为“Remove Default Microsoft Store packages from the system.”,如下图所示:

当我们启用这条策略后,将会在选项中看到可以被移除的内置应用列表,只需要勾选需要移除的内置应用即可,这一举措为企业 IT 提供了极大的便利性,简化了部署流程,提升了稳定性和安全性。

接下来我们进一步探索这个策略,当它启用后将会在注册表生成一些信息:

1. 创建 HKLM\SOFTWARE\Policies\Microsoft\Windows\Appx\RemoveDefaultMicrosoftStorePackages 注册表项

2. 其下会创建一个键值,Enabled REG_DWORD 0x00000001 (1)

3. 然后会为每个可以移除的内置应用创建对应的以 AUMID 命名的项

4. 如果我们勾选了某个要移除的应用,那么在注册表对应的项下会将 RemovePackage 键值改为 0x00000001 (1)

目前从列表及注册表中可看到的能够被移除的内置应用包含以下:

- Clipchamp.Clipchamp_yxz26nhyzhsrt

- Microsoft.BingNews_8wekyb3d8bbwe

- Microsoft.BingWeather_8wekyb3d8bbwe

- Microsoft.GamingApp_8wekyb3d8bbwe

- Microsoft.MediaPlayer_8wekyb3d8bbwe

- Microsoft.MicrosoftOfficeHub_8wekyb3d8bbwe

- Microsoft.MicrosoftSolitaireCollection_8wekyb3d8bbwe

- Microsoft.MicrosoftStickyNotes_8wekyb3d8bbwe

- Microsoft.OutlookForWindows_8wekyb3d8bbwe

- Microsoft.Paint_8wekyb3d8bbwe

- Microsoft.ScreenSketch_8wekyb3d8bbwe

- Microsoft.Todos_8wekyb3d8bbwe

- Microsoft.Windows.Photos_8wekyb3d8bbwe

- Microsoft.WindowsCalculator_8wekyb3d8bbwe

- Microsoft.WindowsCamera_8wekyb3d8bbwe

- Microsoft.WindowsFeedbackHub_8wekyb3d8bbwe

- Microsoft.WindowsNotepad_8wekyb3d8bbwe

- Microsoft.WindowsSoundRecorder_8wekyb3d8bbwe

- Microsoft.WindowsTerminal_8wekyb3d8bbwe

- Microsoft.Xbox.TCUI_8wekyb3d8bbwe

- Microsoft.XboxGamingOverlay_8wekyb3d8bbwe

- Microsoft.XboxIdentityProvider_8wekyb3d8bbwe

- Microsoft.XboxSpeechToTextOverlay_8wekyb3d8bbwe

- MicrosoftCorporationII.QuickAssist_8wekyb3d8bbwe

- MSTeams_8wekyb3d8bbwe

对于现代管理 - Intune,目前 CSP 虽然还没有提供对应的配置策略,但理论上应该会启用以下路径配置,期待后续官方更新。https://learn.microsoft.com/en-us/windows/client-management/mdm/policy-csp-applicationmanagement#disablestoreoriginatedapps

./Device/Vendor/MSFT/Policy/Config/ApplicationManagement/RemoveDefaultMicrosoftStorePackages

Windows 10 生命周期即将结束,企业将迎来大规模的 Windows 11 升迁,Windows 11 25H2 的全新更新特性也许是 IT 的一次契机,持续关注后续分享!!!

带有翻译的 Windows 实时字幕功能

带有翻译的 Windows 实时字幕功能

很久没有分享日志,也不是没有内容可写,倒还真的积攒了不少,就是想短暂的停笔一段时间。但今天一定要分享的内容来自一个今天中午刚刚发生且真实的故事,特别奇妙的经历很有意思就想分享出来。

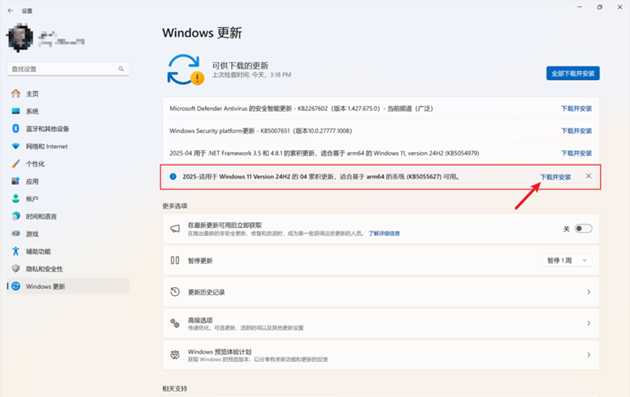

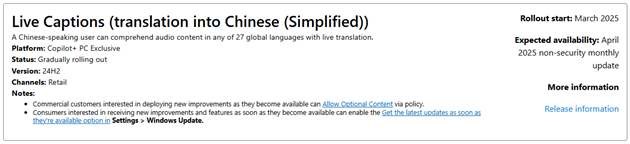

Windows 11 24H2 正式发布已经有半年多的时间,发布之际有不少 AI 功能吸引着大家,尤其是带有翻译的实时字幕功能,当时虽然仅支持40+种语言翻译为英文,但已经是非常令人惊叹的!!!如果你是一名 ITPro 并关注 Windows 11 的更新,应该会留意到 2025年3月27日发布的 KB5053656,这个月度累计更新是一个 Preview 类型更新,但即使你不在 Preview Channel 也会看到它作为可选更新供用户选择安装,类似如下:

KB5053656 将系统版本带到了 26100.3624,对于中文用户它绝对是一个里程碑!因为其中包含了一个重要的功能 - 实时字幕开始支持20+种语言到简体中文的翻译!!!如果你关注能够翻译的成简体中文的语言列表,那以下信息不要错误。

在 Snapdragon 的 Copilot+ PC 上,支持将:阿拉伯语、保加利亚语、捷克语、丹麦语、德语、希腊语、英语、爱沙尼亚语、芬兰语、法语、印地语、匈牙利语、意大利语、日语、韩语、立陶宛语、挪威语、荷兰语、葡萄牙语、罗马尼亚语、俄语、斯洛伐克语、斯洛文尼亚语、西班牙语和瑞典语,翻译为简体中文。

是的你没有看错,以上这些语言可以被实时的翻译为简体中文,并且不需要依赖网络,它会利用 Windows 11 24H2 内置的 AI 引擎,调控针对 Snapdragon 优化的内置 AI 模型,通过本地 NPU 惊人的神经网络计算能力实现实时翻译!

那带有翻译的 Windows 实时字幕功能又与要分享的真实故事有什么关系呢?!

故事是这样的,今天中午 gOxiA 激活了一个某厂产品组的采访调研链接,随后是一段英文语音,可以听出来它来自一个 AI 虚拟主持人发出的声音,不生硬的语气语调显得非常自然,发音清晰标准!gOxiA 也是一惊,塑料级英语水平怎能应对这一套对话,回过神来凭着肌肉记忆赶紧按下了 Ctrl + Win + L 热键,立刻激活了 Windows 实时字幕,随即又使用中文请 AI 主持人重复一下刚才的话,自此便开始了一段奇妙的语言对话旅程!

AI 主持人使用英语,我使用汉语,全程近20分钟!丝毫没有卡顿,没有云天雾地的感觉,很自然的对话,她能听懂我的每一次回答或疑问,并能根据我的回答做下一段的调研,我这边通过 Windows 实时字幕翻译也能理解她所调研的内容,当看不明白或不理解时我也使用汉语去再次寻求确认,而对方也都能理解并重新提问。在这近20分钟显得那么自然流畅,期间我情不自禁的夸耀了 AI 和微软所带来的生活和工作改变,感谢赋能每一个人,拉近了彼此的距离,并讲了本次对话就是一次飞跃!

这段突如其来的 AI 奇妙经历,不尴尬不冷场不中断,好像一切都近乎一次愉悦的自然的人人采访,虽然彼此使用不同的语言……

如果你有机会,请一定要试一试体验一次类似的对话场景!我相信会感受到 AI 所带来的切切实实的震撼和帮助!

文末,特别推荐一下 Windows Roadmap,除了时不时看看 Windows 11 的更新记录,这个 Windows Roadmap 会记录每个功能的进展!此外,Windows 11 24H2 最新的月度累积更新已经在5月13日发布,KB5058411,版本为 26100.4061 它是一个正式更新,并包含了之前的月度累计更新所包含的功能。

再谈 CompactOS

再谈 CompactOS

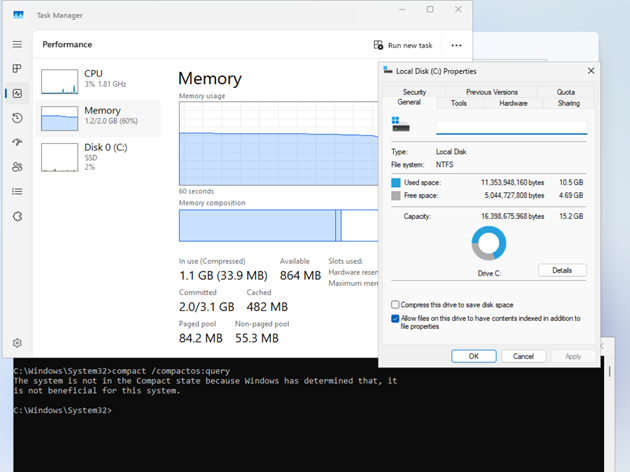

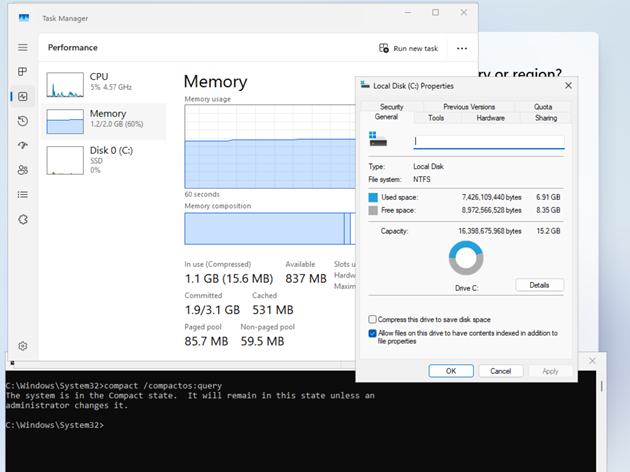

距离上一次谈及 CompactOS 已经过去十年了,那还是在2015年的12月与大家分享了“HOWTO: 利用 CompactOS 减少 Windows 10 磁盘占用量”。感叹时间过得可真快,很多东西都已经变了……Windows 10 都已经发布10年之久了,说到这里提醒各位距离 Windows 10 生命周期结束还剩10个月左右(Windows 10 2025年10月14日终止服务),要抓紧向新的操作系统版本迁移!!!话题回到 CompactOS,再聊起它是因为最近在测试 Windows 11 IoT Enterprise LTSC 2024(以下简称W11IoTEntLTSC2024),先看下面两幅图。

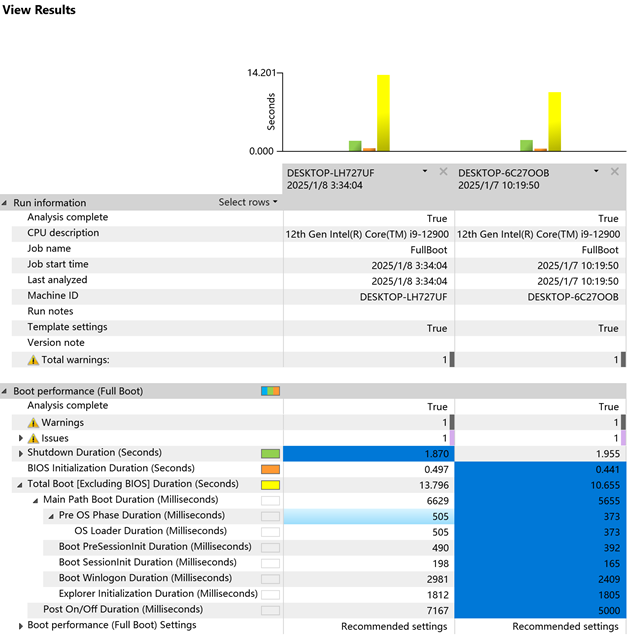

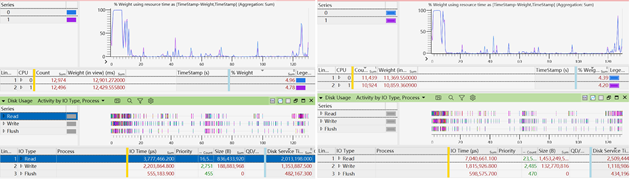

第一张图,是未启用 CompactOS 时空间占用情况,达到了 10.5GB,后者是启用了 CompactOS 的结果,仅占用了不到7GB的空间。对于结合了云端服务的现代计算设备而言,存储空间显得并不那么重要,先不说那些动辄 8~18TB 甚至更大海量存储的机械式硬盘,单固态硬盘 256GB ~ 1TB 也是常见,再高的还有 2TB ~ 4TB。既然不缺存储空间为什么还要谈 CompactOS 呢?对于 IoT 场景,通常设备存储不会太大,32GB ~ 64GB更为常见,按照 gOxiA 这个极端测试,仅配置了一个 16GB 的存储,此时操作系统的占用空间就显得尤为重要,越少的占用意味着可以留出更多空间给业务应用使用。所以,我们仍会用到 CompactOS,利用这个功能我们可以仅压缩运行操作系统所使用的文件,这些文件在运行读取操作时并不会在硬盘上进行解压缩,仅当需要进行写操作时才会从内存释放到硬盘。对于现代计算设备 CompactOS 所带来的影响是微乎其微的,甚至我们根本不会察觉到有什么变化,尤其是使用固态硬盘时!此外,根据微软官方的解释,由于压缩意味着减少读取,这将消除存储设备的负载,并提高 I/O 性能;但也意味着增加解压缩,此时 CPU 的负载将增加从而降低性能。这个特性也使 CompactOS 在具有快速 CPU 和 慢速存储 I/O 的系统上表现出可能更好的性能,当然这并不是绝对的!!! 下面是对启动过程做的评估,两台设备都是执行的全新安装,左列的设备在安装时使用应答文件启用的 CompactOS,为了确保数据的准确性,各做了三次启动数据的收集。左列设备的数据展示了在启用 CompactOS 后确实会对设备性能造成一些小的影响,启动速度慢了2秒左右,感官上确实没什么感觉!

之后对收集的 ETL 数据继续了对比,确实如官方文档所述,挺有意思!

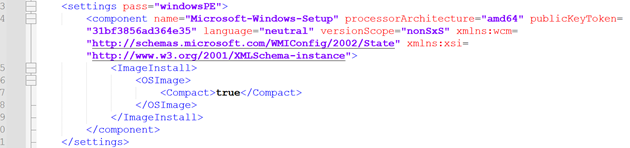

综上,如果我们要启用 CompactOS,建议使用更快的 CPU 和更大容量更快的内存,为了确保整体的运行性能,建议首选固态硬盘!对于启用 CompactOS,到目前 Windows 11 的 24H2 版本,Windows Setup 提供的 CompactOS 参数仍只支持升级模式,全新安装模式仍不受支持!要想在全新安装时启用 CompactOS 建议通过应答文件实现,参考如下:

结束本次分享前,快速聊一下 CompactOS 所使用的压缩算法 - XPRESS4K,压缩率低但速度最快,与它一起提供的算法还有 XPRESS8K,XPRESS16K 以及 LZX。当我们要单独压缩某个程序时就可以根据实际需求执行,例如:compact /c /exe:lzx c:\program files\lobapp\lobapp.exe,对于 OEM 也可以对预装的那些只读程序文件进行压缩。

最后推荐两篇微软的官方文档供大家参考:

Compact OS, single-instancing, and image optimization | Microsoft Learn

Using Compact OS with Windows IoT Enterprise | Microsoft Learn