RSAT 现已支持 Arm 架构 Windows 11

RSAT 现已支持 Arm 架构 Windows 11

RSAT - Remote Server Administration Tools(远程服务器管理工具)是一系列实用工具,以帮助 IT 管理员能够从 Windows 客户端设备上远程管理 Windows Server 系统上的角色和功能。RSAT 对 Arm 架构 Windows 11 的支持是一个重要的里程碑,满足了 IT 人员对企业管理的首要需求之一,意味着更多 IT 基础架构管理员能够使用 Arm 架构的 Windows 11 设备。

在2026年2月的 Windows 非安全预览版更新中,微软向 Arm 架构的 Windows 11 提供了 RAST 工具支持,目前包含了多个最为广泛使用的 RSAT 组件:

- RSAT:Active Directory 域服务和轻型目录服务工具

- RSAT:Active Directory 证书服务工具

- RSAT:DHCP 服务器工具

- RSAT:DNS 服务器工具

- RSAT:Group Policy Management Tools

- RSAT:IP 地址管理(IPAM)客户端

- RSAT:Windows PowerShell 的存储副本模块

- RSAT:服务器管理器

这些工具现已原生支持 Arm64,IT 管理员借助这些工具即可在 Arm 架构的 Windows 11 上完成日常系统管理任务,在过去系统管理员可能不得不切换到 x64 或使用其他远程管理方案。

企业广泛采用 Arm 架构 Windows 设备的进程又能前进一步!!!

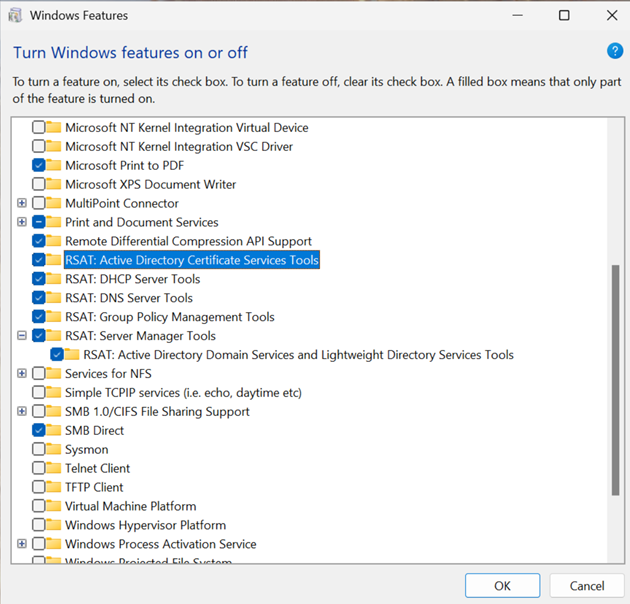

Arm64 版的 RSAT 与 x64 版的启用方式目前有一些差异,在 25H2 和 24H2 上已经部署了 2026年2月 非安全预览版更新的设备作为可选组件通过“设置 - 系统 - 可选功能 - 更多 Windows 功能”来安装,即过去的控制面板里的程序来开启或关闭 RSAT 功能(optionalfeatures.exe)。

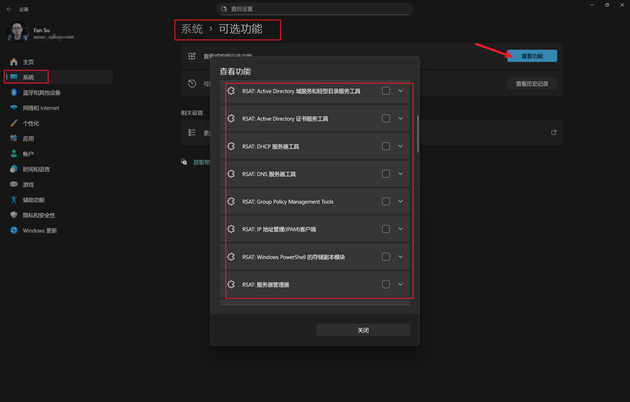

对于已经采用 Windows 11 26H1 的 Arm 架构设备,RSAT 的安装与 x64 架构设备保持一致,可直接通过 FOD 进行安装(ms-settings:optionalfeatures)。

推荐官方文档:

Install and manage Remote Server Administration Tools in Windows | Microsoft Learn

2026年2月24日 - KB5077241(26200.7922 和 26100.7922)| Microsoft Support

ITPro 应该了解的 Windows 11 26H1 信息

ITPro 应该了解的 Windows 11 26H1 信息

微软本周发布了 Windows 11 26H1,但意外的是它并不是一个被广泛部署的版本,根据微软发布的信息此版本是为2026年第一季度即将推出的新设备的专属系统,并不是传统意义上的年度功能更新,只是一个面向下一代硬件的新系统基线,为了能够更好的支持高通骁龙 X2 系列处理器的设备。微软建议组织应继续部署和管理运行广泛发布的 Windows 11 24H2 或 25H2 版本。

作为仅在2026年初为新设备提供的特有系统版本,26H1 在功能上与 25H2 一致,只是 Windows Core 存在区别,这意味着 26H1 在 2026年下半年更新会与 24H2 或 25H2 不同的升级渠道,并且 26H1 不支持热补丁更新,但仍会获得每月的安全、质量与新功能更新,并且更新节奏也与现有版本保持一致。

对于计划采购新型高通骁龙X2的组织用户也无需担心,26H1 可通过 Windows Autopatch、Microsoft Intune 以及 Microsoft Configuration Manager 等常规工具管理。

从目前种种迹象看,微软正加大 Windows 在 Arm 平台上运行的投资,X2 系列的早期资讯也证明其性能带来了非常大的飞跃,需要一个新的系统基线来适配这些新硬件。由于采用了不同的 Windows Core,是否也暗示着下一代 Windows 可能正在向更模块化、更灵活的架构演进,并为下一代 AI 硬件设备准备新的基座!让我们拭目以待,同时也期待一下高通骁龙 X2 所带来的惊喜!

针对 Windows 11 26H1 微软官方也发布了相关的 KB,具体可参考:

Windows 信息中心公布的说明可参考:

https://learn.microsoft.com/zh-cn/windows/whats-new/windows-11-version-26h1

在本月补丁日,微软为 26H1 发布了 KB5077179 - 28000.1575

Windows 11 时间点还原功能概览

Windows 11 时间点还原功能概览

微软 11月21日发布的 Windows 11 Insider Preview Build 26220.7271 (Dev & Beta Channels) 公告中提到了一个新的功能“Point-in-time restore” - 时间点还原!这是在“快速计算机恢复” - QMR 之后又一个 Windows 恢复功能。时间点还原旨在使用户能够快速将设备恢复到之前备份的完整状态之下,帮助减少停机的时间,并有效简化故障排查所耗费的人力和时间成本。

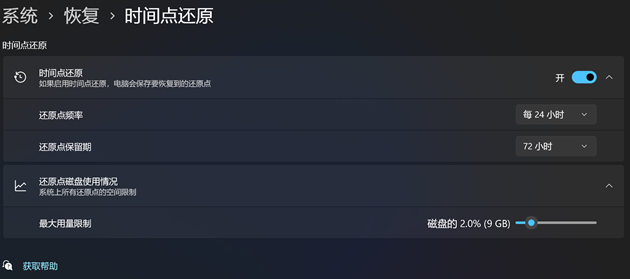

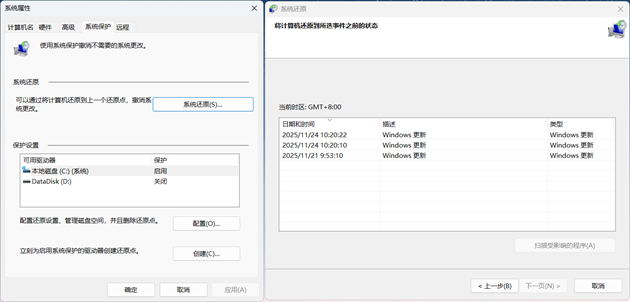

该功能逻辑是通过 VSS 技术定期备份整个系统的状态,实现当需要对设备系统进行完整状态恢复时可通过 WinRE 加载并进行恢复。如果你已经安装了 26220.7271 便可以在 Windows “设置” 应用中定位到 “系统 - 恢复” 页面中找到“时间点还原”。

目前时间点还原包含以下几个选项:

- 功能开/关,如果为启用状态,还原点会自动被创建。如果当前硬盘容量大于200GB,则该功能默认启用,否则需要手动开启。

- 还原点频率,即控制备份的频率,可配置为每4,12,16,24小时备份一次。默认为每24小时备份一次。

- 还原点保留期,定义了还原点在系统上保存的时间长度,直到它们被自动删除。可配置为6,12,16,24,72小时。默认为72小时。

- 最大用量限制,定义了 VSS 在设备上捕获还原点所占的总容量的上限。最低为2G,默认为2%。我们可以分配更大的容量空间,未使用的剩余空间仍旧可以被系统使用,所以它不是一个固定的保留空间。

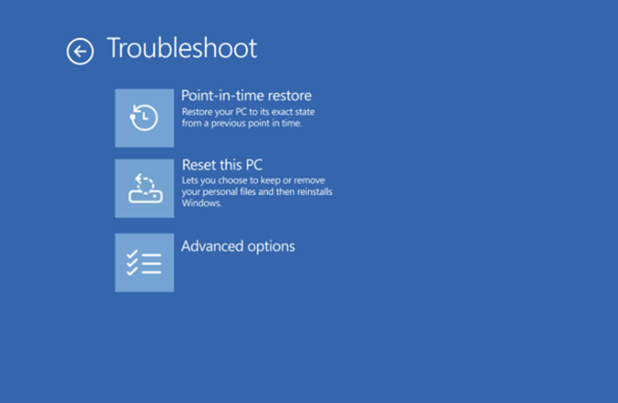

由于时间点还原在启用后是在后台自动执行捕获备份的,所以我们当前还无法确认它的实际进度。当我们要对系统进行完整的恢复时,只需要进入 Windows 高级启动模式即可在"疑难解答"页面中看到“时间点恢复”选项,如下图所示:

需要注意,如果设备之前启用了 BitLocker,必须获取恢复密钥才能使用时间点还原对设备进行恢复。

说到这里,gOxiA 肯定大家也会有一些疑惑,时间点还原看起来很像 Windows 的另一个功能 - “系统保护”/“系统还原”。

它们都基于 VSS 技术对硬盘数据进行快照,但却有很大的不同,具体可参考下表。

| 时间点还原 | 系统还原 | |

| 配置 | 系统设置 | 控制面板 |

| 触发 | 定时,仅自动 | 事件或手动 |

| 保留 | 每个还原点最长72小时 | 无限期 |

| 目标范围 | 全系统状态,包含用户数据 | 系统文件和设置,应用和用户数据范围各异 |

| 影响 | 设计以最小化存储影响 | 对存储空间的影响更大 |

| 管理 | 将支持强大的远程管理 | 无现代管理 |

此外,我们还需要关注时间点还原功能的以下方面:

- 恢复只能在 WinRE 本地发起。

- 如果硬盘已 Bitlocker 加密,Bitlocker 恢复密钥是必须的。

- 设备关机、睡眠或现代待机模式,重启或硬盘满载等情况下,将无法保证还原点能在配置的准确频率下被捕获。

- 使用 EFS 加密文件时可能会影响时间点恢复的可靠性。

- 对于拥有多个卷的设备,只有 MainOS 卷会被恢复。

- 不支持导出或挂载还原点作为独立映像。

本文最后的知识点,时间点还原是一种全面的恢复解决方案,意味着整个系统状态,包含用户文件、应用程序、设置、密码、证书等数据都会被恢复到所选的还原点状态,所以还原点之后的任何本地数据都会丢失。但存储在云服务(OneDrive)中的数据不会受到影响。由于时间点还原功能还处在测试预览状态,gOxiA 会密切关注这一功能的改进,并提交使用反馈!如果你有任何想法也可以一起交流探讨。

推荐官方文档: