通过 Intune 配置文件的管理模板限制邮件拷贝到本地 PST

通过 Intune 配置文件的管理模板限制邮件拷贝到本地 PST

如果您是组织的 IT 管理员,正在使用 Office 365 和 Intune,且希望通过推送策略来限制用户客户端(Outlook)将邮件复制到本地的 PST 文件,那么现在可以通过 Intune “配置文件”下的“管理模板”来实现这一需求。

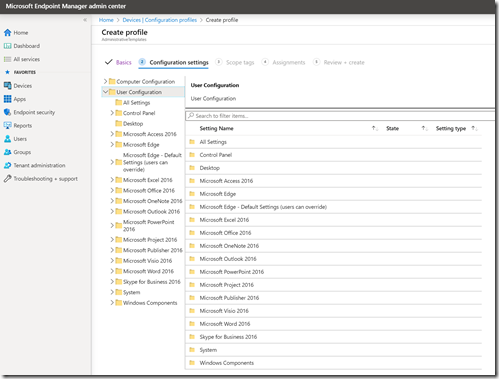

Intune 配置文件中的管理模板实现了之前 Windows GPO 的功能,除了可以配置 Windows 的计算机和用户配置,还可以使用已集成的应用策略对特定程序进行配置,例如:Microsoft Edge,Office 的 Word、Excel、Outlook 等程序。在过去 GPO 管理环境下,则需要先导入 Office ADMX 或 Edge ADMX。

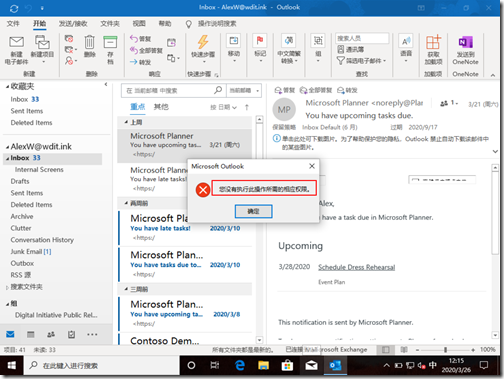

今天 gOxiA 将演示如何配置管理模板来阻止用户在 Outlook 下将邮件复制或移动到本地 PST 文件。当用户复制邮件到本地 PST 时,粘贴(Ctrl + V)操作会失效;如果移动邮件到 PST 会提示错误,效果如下图。

具体的操作如下:

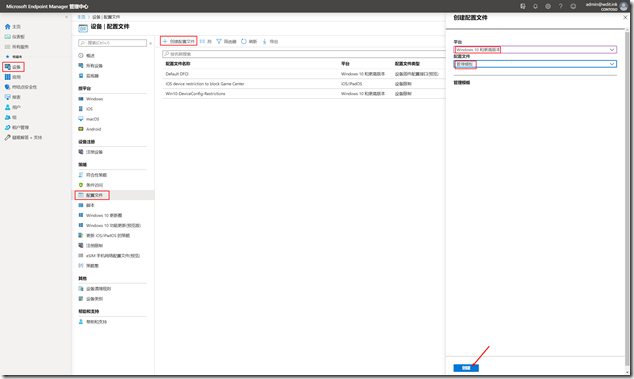

进入 Microsoft Endpoint Manager admin center (Microsoft 365 设备管理),转到“设备” - “配置文件”,然后创建配置,“平台”选择 “Windows 10 and later”,“配置文件”选择“Administrative Templates”。

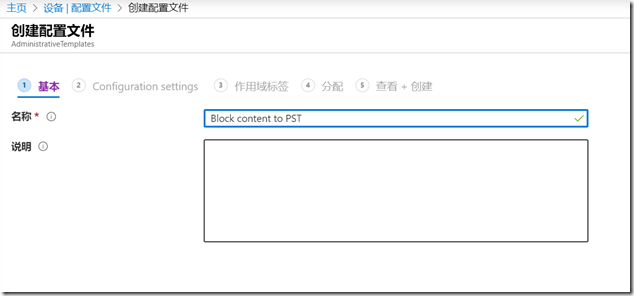

然后为配置文件起个易于识别的名称,如下图。

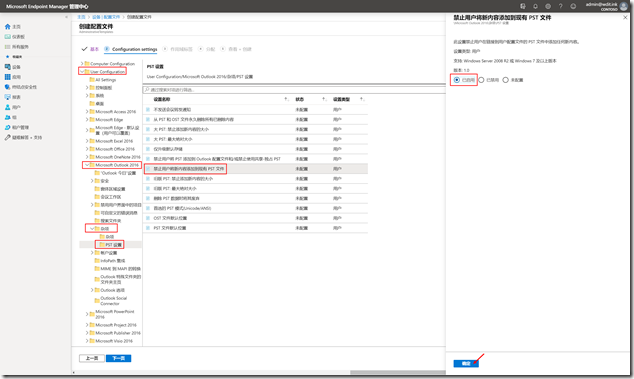

在配置设置下切换到“User Configuration”,展开至“Microsoft Outlook 2016 / 杂项 / PST 设置”,然后选中“禁止用户将新内容添加到现有 PST 文件”,将其配置为“已启用”。

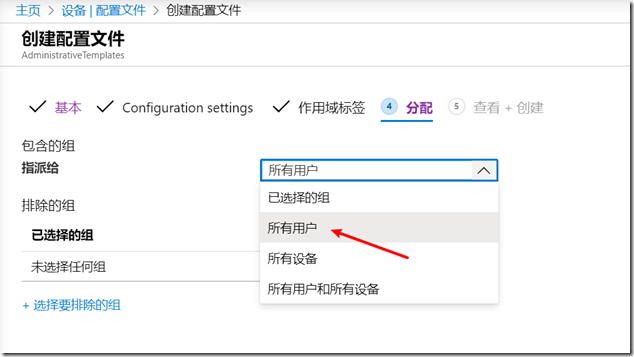

之后将配置文件分配给特定的组,或所有用户。

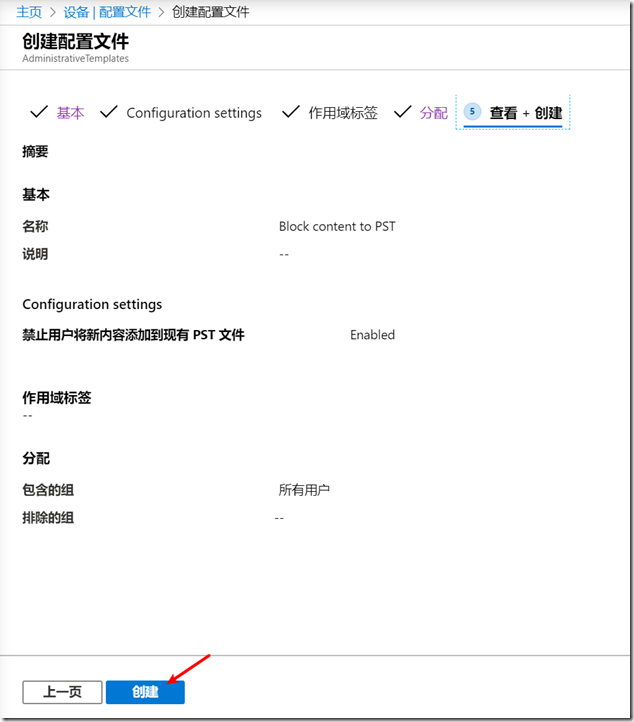

最后审阅配置,并执行创建。

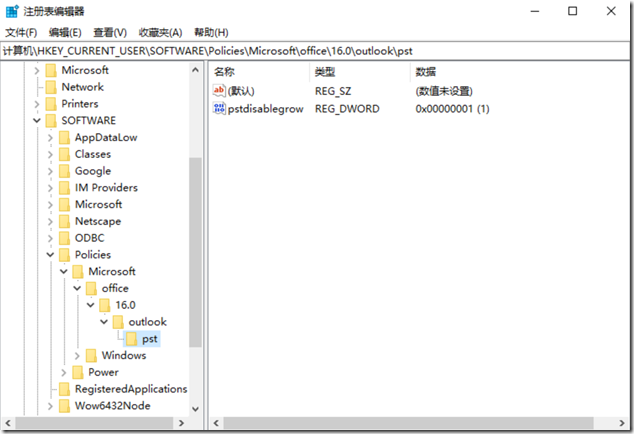

当应用到客户端上后,便会向客户端系统注册表写入相关键值,“HKCU\SOFTWARE\Policies\Microsoft\office\xx.0\outlook\pst”,增加名为“PSTDisableGrow”的键,“REG_DWORD”类型,值为“1”。

如果是 OCT 进行配置的,则该键值位于“HKCU\Software\Microsoft\Office\xx.0\Outlook\PST”。IT 管理员需要注意的是由于该键值位于“HKCU”下,会有潜在的安全影响。

参考文档:https://docs.microsoft.com/en-us/exchange/troubleshoot/outlook-policy/control-pst-use

BitLocker 自动设备加密

BitLocker 自动设备加密

想必大家都知道 BitLocker,可以帮助我们对磁盘数据加密,确保其在系统脱机时不会被篡改或窃取。迄今为止 BitLocker 仍然是公认的最为安全的磁盘数据加密技术之一,受到不少企业用户的青睐。现在当我们采购来预装有Windows 10的设备后,完成OOBE就会发现当前磁盘已经是加密状态,十分的方便。

那么这些 Windows 10 设备是如何确保 BitLocker 能够自动加密呢?!要实现自动设备加密硬件需要满足如下要求:

- 设备包含 TPM,包括 TPM 1.2或2.0。

- 基于 UEFI 启用。

- 已启用 Secure Boot。

- 已启用 DMA(直接内存访问)保护。

在 Windows 10 启用自动加密前,会进行如下测试:

- TPM 必须包括支持 PCR7 的 TPM

- 启用了 UEFI 和 Secure Boot

- 支持 Modern Standby 或 HSTI 验证

- 启动分区有 250MB 的可用空间

- 操作系统版本不应早于 Windows 10 1703

此外,需要注意的是仅当使用 MSA 或 AAD 账户登录,才会启用 BitLocker 自动设备加密特性。但这是否意味着如果我使用本地账号在符合 BitLocker 自动加密的设备上完成 OOBE 就会禁用自动加密呢?!

gOxiA 对此进行了研究和测试,实践表明在满足 BitLocker 自动加密的设备上,即使你在 OOBE 阶段用本地账号配置计算机,但之后系统还是会对磁盘进行加密,只是保护状态是未激活的。如果一些企业用户需要使用非 BitLocker 的磁盘加密保护,就需要考虑在标准化部署中禁用 BitLocker 自动设备加密。

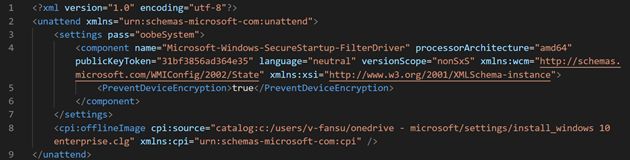

为此,我们可以修改企业标准化映像的应答文件(Unattend.xml),添加 “Microsoft-Windows-SecureStartup-FilterDriver” 组件,并将 “PreventDeviceEncryption” 设置为 “true”。注意:该组件支持 offlineServing、specialize、auditSystem 和 oobeSystem 阶段。

我们也可以修改注册表来阻止 BitLocker 自动设备加密,同样是 “PreventDeviceEncryption”,REG_DWORD 类型,值为 1,其位于注册表 “HKLM\SYSTEM\CurrentControlSetControl\Bitlocker”,我们可以在 OOBE 阶段执行,即可停用自动加密。或者 IT 人员也可以编写脚本调用“Manage-bde –off [driverletter:]”命令关闭 BitLocker 加密。

通过排错 Intune for Education 80180014 了解 Intune 注册限制

通过排错 Intune 80180014 了解注册限制

今天 gOxiA 开通了一套教育版的 M365 测试环境,对其功能和特性进行简单和快速的体验。M365 for EDU 完全基于现有的 AAD、Intune 等云服务,在面向教育领域和其 IT 人员的操作页面等方面进行了优化,显得更为直观和友好。我们可以通过域名“https://intuneeducation.portal.azure.com”访问 Intune for Education 管理门户。当然也可以继续通过“Azure Portal”访问管理。

在 Intune for Education 门户,我们可以通过“启动快速配置”为教育场景完成了应用的分配和客户端系统的配置。对于国内一些学校,其 IT 人员通常都由计算机课老师担当,虽然有一定的 IT 基础,但由于行业不同在上手配置时可能还是会存在一些问题,所以 Intune for Education 提供了换一套非常便捷的配置向导,可以帮助学校 IT 人员快速继续配置。

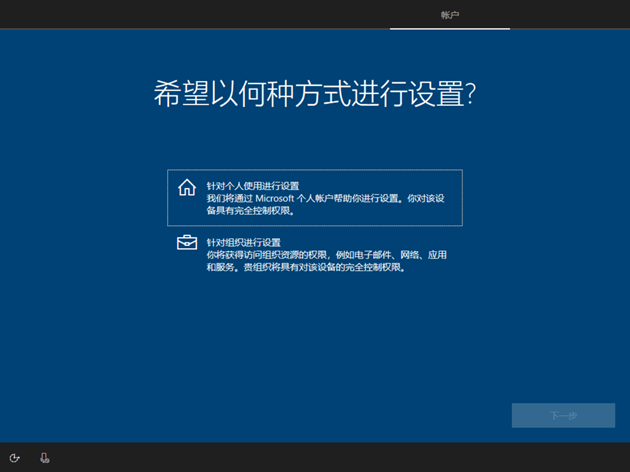

接着 gOxiA 开启了一台安装有 Windows 10 Pro 1903 的虚拟机,在 Windows 10 的 OOBE 阶段通过“针对组织进行配置”进行了安装配置。这个过程非常简单。

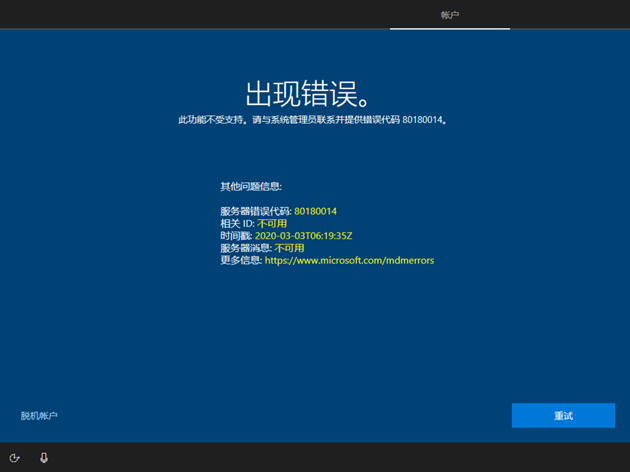

但在开始进行配置时发生了错误,服务器错误代码给出的是 80180014,通过微软官方文档“MDM 注册错误值”查询到该错误代码是因为“不支持特定平台(例如Windows)或版本。此错误的一般解决方法是升级设备。”针对这一提示,gOxiA 首先想到的“难道是因为需要Windows 10 教育版才能注册到 Intune for Education?!”,但回过神一想,很明显这个“认为”是错误的!!!即使真的对 Windows SKU 有限制,也应该是后台某个设置中对其进行了配置,所以我们需要进入后台去找到它。

如果进入的是 Intune for Education 的管理门户,将无法找到这些设置,正如前面 gOxiA 所讲的教育版也同样基于 Intune,所以我们需要转到 Azure Portal 下的 “Microsoft Intune” 管理界面。如果你经常与 Intune 和 Autopilot 打交道,相信会了解到一项管理功能 - “注册限制”,利用该项功能 Intune 管理员可以创建和管理注册限制,例如限制用户的设备注册数量,或注册设备的操作系统和版本。这些系统可以是基于 Android 的,也可以是基于 iOS/iPadOS 或 macOS 的,当然也包括我们常用的 Windows,此外还可以针对这些平台的版本进行限制。除此之外,还可以对注册的设备类型进行限制,如:公司拥有的设备(COD),或 个人设备 即 自带设备办公(BYOD)。

针对出现的故障现象,对“注册限制”策略进行了检查,发现评估环境默认会阻止个人设备的注册,为此更改为“允许”,保存后生效速度很快,可以马上在客户端进行测试。

如果作为 Intune 管理员需要结合公司安规对注册设备继续限制,例如需要对注册的设备系统版本进行限制,则参考如下:

- Android 版本格式为:major.minor.rev.build

- iOS/iPadOS版本格式为:major.minor.rev

- Windows 仅对 Windows 10 支持 major.minor.build.rev(如:10.0.18363.657)

注:要按照厂商进行配置,则可以输入厂商名称并以逗号进行分隔。

引用参考:https://docs.microsoft.com/zh-cn/intune/enrollment/enrollment-restrictions-set