HOWTO: 使用 Intune 为 Windows PC 部署 Microsoft Store 应用

HOWTO: 使用 Intune 为 Windows PC 部署 Microsoft Store 应用

如果之前你阅读过“HOWTO: 从 Microsoft Store for Business 删除应用”,应该会对 Intune 部署 Microsoft Store for Business(以下简称MSfB)应用有一定的了解,而今天要与大家分享的是通过 Intune 部署 Microsoft Store 应用。两者的区别在于 MSfB 除了可以通过 Company Portal(公司门户)和 Microsoft Store 来获取安装外,还支持强制部署(Required),这样应用就可以直接推送安装给设备或用户,无需用户再去选择安装;而后者 Microsoft Store 应用仅支持用户选择安装(Available for enrolled devices),即发布的应用必须由用户通过 Company Portal 去触发安装。很显然 MSfB 更适用于企业,但该服务目前并不是在所有区域可用,所以折中的选择只有 Microsoft Store,当然如果你的企业已经获得了 LOB App(.appx, .appxbundle, .msix, .msixbundle, .msi),也将会支持 Required 模式,gOxiA 将在以后分享这些内容。

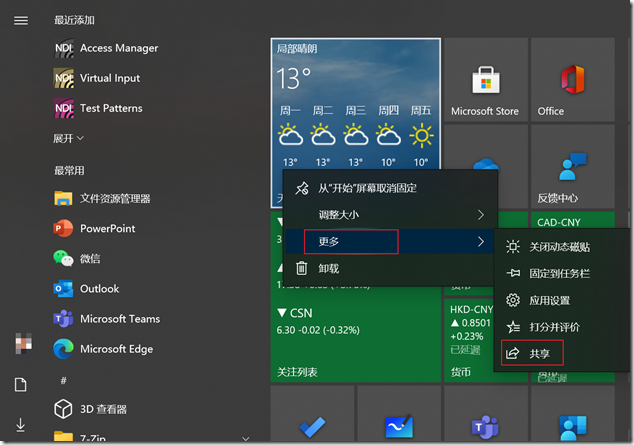

言归正传,要使用 Intune 部署 Microsoft Store 应用(以下简称:MSStore App)十分简单,首先要获取到 MSStore App 的 URL,如果你已经在一台 Windows PC 上安装了这款应用,则可以通过鼠标右键单击应用,然后选择“更多”下的“共享”。

之后系统会自动打开 Microsoft Store 应用并定位到这款应用信息页面,还会弹出共享对话框,在对话框中单击“复制链接”,此时并没有结束,必须要打开浏览器粘贴并访问此 URL,并获取浏览器地址栏中的 URL 才可以添加到 Intune 中,根据需要可以将应用的 Logo 图片保存到本地以备后用。

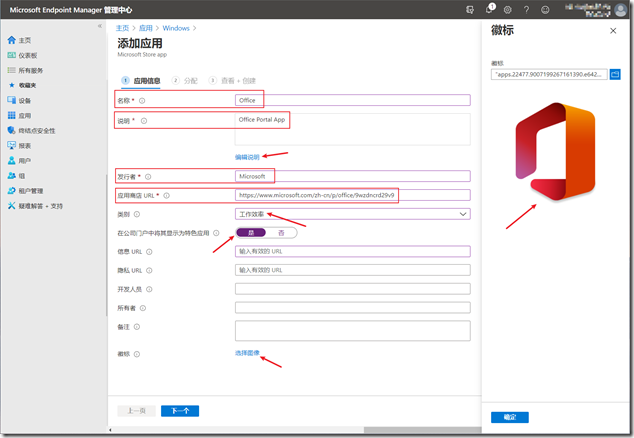

现在访问 Microsoft Endpoint Manager admin center,定位至 应用 - Windows 应用下,添加应用选择 Microsoft Store 应用 类型,标星号的文本框为必填项,名称和发行者可以根据应用实际信息填写,说明部分由于支持 Markdown 格式,所以需要先点击“编辑说明”才能输入内容;应用商店 URL 便是我们前面获取到的最终的应用 URL,如果输入错误的格式会有提示信息;这里还建议直接将应用归类,并根据需要设定为特色应用,这样当用户打开 Company Portal 时就能在醒目的位置看到它;还记得前面让保存的 Logo 图片吗,可以将其上传这样用户就能更直观的获取到应用的信息。

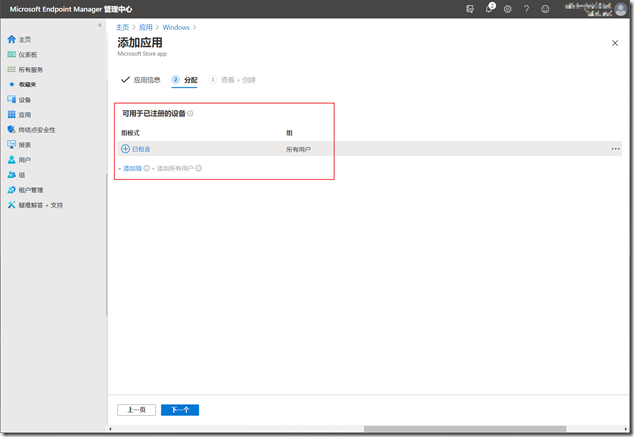

在“分配”配置页面中,我们会看到当前只有一个选项,即:可用于已注册的设备(Available for enrolled devices),并支持分配个特定组或所有用户。所以你会留意到 MSStore App 存在诸多限制,其实并不适合企业用户部署。

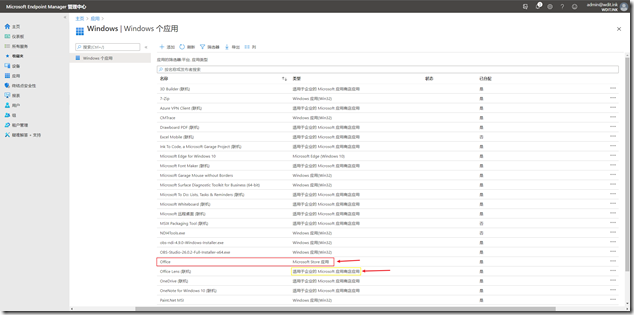

MSStore App 添加完毕后可以在应用列表中看到,下图中可以看到 MSStore App 和 MSfB App 两种类型。

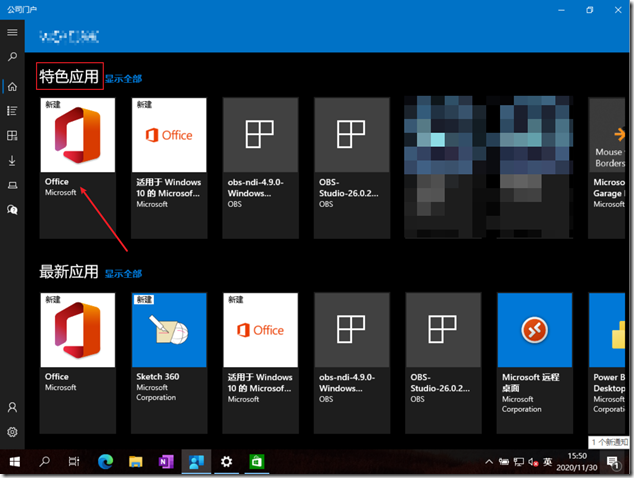

现在用户就可以启动 Company Portal 来选择安装应用,如果在前面我们将它设定为特色应用,则会看到如下图类似的排版。

深入探讨 Windows 10 BitLocker 自动设备加密

深入探讨 Windows 10 BitLocker 自动设备加密

早先 gOxiA 分享了"BitLocker 自动设备加密"特性的一些细节,在这里可以先重温一遍。一些品牌笔记本,或 Windows 平板,或二合一的 Windows 设备,尤其是商用产品在使用时会发现磁盘自动激活了 BitLocker 加密保护,这一安全特性源于 Windows 10 BitLocker 的自动设备加密特性,但 BitLocker 自动设备加密特性详细划分是有两个状态的,其一是“启用状态”,其二便是“激活状态”,两者的区别在于前者启用状态下只是将硬盘 BitLocker 加密置于就绪状态,但并没有真正激活保护,所以在这一状态下,我们是可以通过 WinPE 或 WinRE 来访问磁盘内容的。而后者“激活状态”下等于 BitLocker 已开始保护磁盘。

那么在什么硬件条件下才会启用 BitLocker 自动设备加密呢?!

当一台 Windows 10 设备满足以下要求时,就会启用 BitLocker 自动设备加密特性。

- 设备包含TPM,包括 TPM 1.2或2.0

- 基于 UEFI 启动

- 已启用 Secure Boot

- 已启用 DMA Protection(直接内存访问保护)

当设备具备以上要求时,启用自动加密前,Windows 10 还会在首次开机时执行如下测试:

- TPM 必须配置了 PCR7

- 启用了 UEFI 和 Secure Boot

- 支持 Modern Standby 或 HSTI 验证

- 具备不小于250MB 的启动分区

- 操作系统版本不早于 Windows 10 1703

以上需求条件和测试都通过后,BitLocker自动设备加密特性/功能 便会启用,此时我们可以用命令“Manage-bde -status”查看状态。

接下来我们再来了解激活 BitLocker 磁盘保护,或者说 BitLocker 自动设备加密在几个场景下的表现/影响。

- 当使用 MSA 或 AAD 账户登录 Windows,会启用 BitLocker 自动设备加密,并激活 BitLocker 磁盘保护。

- 当使用本地账号登录 Windows,仅会启用 BitLocker 自动设备加密。

- 当使用 AD 账号登录 Windows,具体受组策略影响。

作为企业用户,如果认为 BitLocker 自动设备加密特性会对现有安全策略或 IT桌面运维流程有影响,则可以禁用 BitLocker 自动设备加密,请注意这一特性其实是 Windows 10 BitLocker 的安全特性。目前可参考的企业部署方式如下:

- Windows 应答文件 Unattend.xml,我们可以在 OfflineServing、Specialize、oobeSystem 阶段进行预配置。

Microsoft-Windows-SecureStartup-FilterDriver

PreventDeviceEncryption=True

- 通过注册表,可用阶段如上。

HKLM\SYSTEM\CurrentControlSetControl\Bitlocker

PreventDeviceEncryption REG_DWORD 1

- 命令行

Manage-bde -off [driverletter:]

出于安全考虑还是强烈推荐使用 BitLocker 自动设备加密的,这样有助于我们快速实时 BitLocker 磁盘保护。另外还想与大家分享的是关于 BitLocker recovery 出现的原因以及获取恢复密钥的方法。

首先,我们要正确认识开机出现的 BitLocker recovery,即“输入恢复密钥以进行恢复”,如下图所示:

当电脑在启动时出现这个界面,除了在恢复系统,或用 WinPE 或 WinRE 引导时出现外(如果无需读取磁盘数据可以选择略过或继续以跳过),主要还是安全原因,可能的因素如下但不局限于:

•攻击者修改了您的计算机。这适用于具有受信任平台模块 (TPM)的计算机,因为 TPM 在启动期间检查启动组件的完整性。

•将受 BitLocker 保护的驱动器移动到新计算机中。

•使用新的 TPM 升级到新主板。

•关闭、禁用或清除 TPM。

•升级导致 TPM 验证失败的关键早期启动组件。

•启用 PIN 身份验证时忘记 PIN。

•启用启动密钥身份验证时,丢失包含启动密钥的可插拔 USB 闪存驱动器。

最后 gOxiA 介绍几种场景下获取 BitLocker 恢复密钥的方法,首先如果是使用 MSA 登录,即使用 Microsoft Account(早先称为 Hotmail、MSN、LiveID……)的情况下,密钥会保存在 Microsoft 的个人账户信息中,我们可以通过网址 http://aka.ms/myrecoverykey 登录访问获取,或根据 BitLocker recovery 界面给出的 URL 获取,成功登录网站后可看到设备密钥 ID 对应的 恢复密钥,如下图所示:

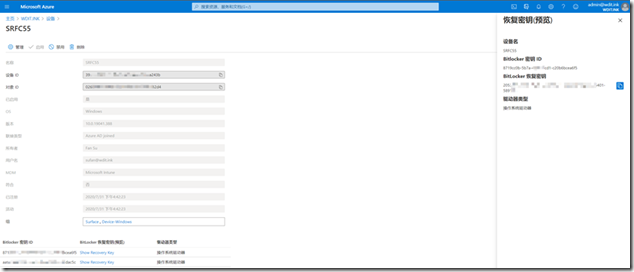

第二个场景是使用 AAD 账号登录,即使用 Microsoft 365 账号(原 Office 365 账号,也称为 Azure AD账号)登录的情况下,可以让 Azure 管理员从 AAD 门户的设备中找到对应的电脑,获取恢复密钥,如下图所示:

https://portal.azure.com/#blade/Microsoft_AAD_Devices/DevicesMenuBlade/Devices/menuId/

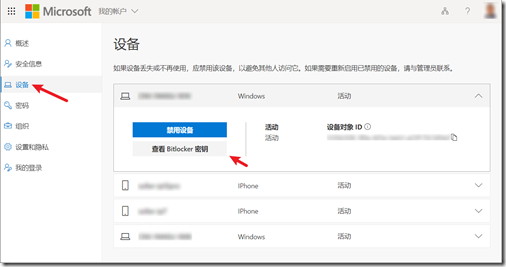

也可以通过 Office 365 Portal 的账户信息中的设备页获取,如下图所示:

https://myaccount.microsoft.com/device-list

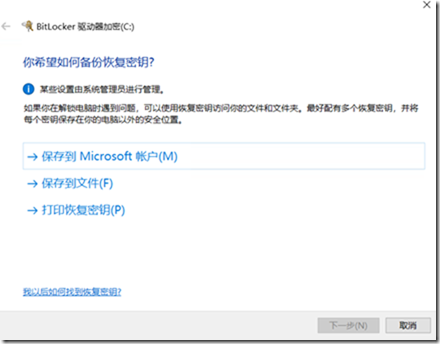

第三个场景是使用本机账号登录,即在 OOBE 中创建了本地账号登录的情况下,在激活 BitLocker 磁盘保护时,必然会提示备份密钥。要备份密钥或管理 BitLocker 可通过“Windows 设置 - 更新和安全 - 设备加密 - BitLocker 设置”;也可以直接在任务栏搜索框键入 BitLocker 搜索。

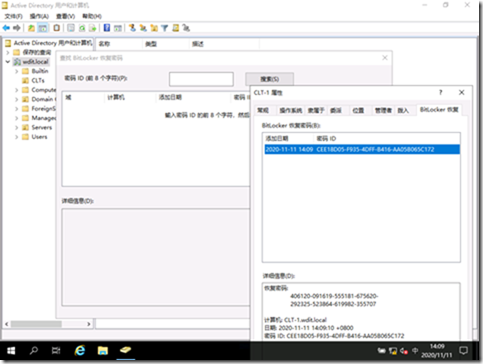

还有第四个场景,也是最典型的 AD 账号登录,如果 IT 管理员配置了将 BitLocker 信息保存到 AD 的策略,则可以通过 RSAT 的 BitLocker 驱动器加密管理实用程序 通过 ADUC 获取 BitLocker 恢复密码。

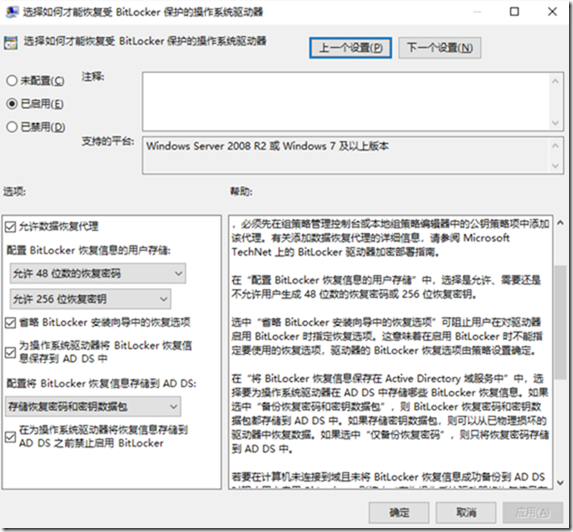

相关的组策略 (Windows Server 2019)请关注:计算机配置 - 策略 - 管理模板 - Windows 组件 - BitLocker 驱动器加密 - 操作系统驱动器(固定驱动器),配置“选择如何才能恢复 BitLocker 保护的操作系统驱动器”。

参考资料:

HOWTO: 使用 Surface Deployment Accelerator 为 Surface 设备生成系统安装映像

HOWTO: 使用 Surface Deployment Accelerator 为 Surface 设备生成系统安装映像

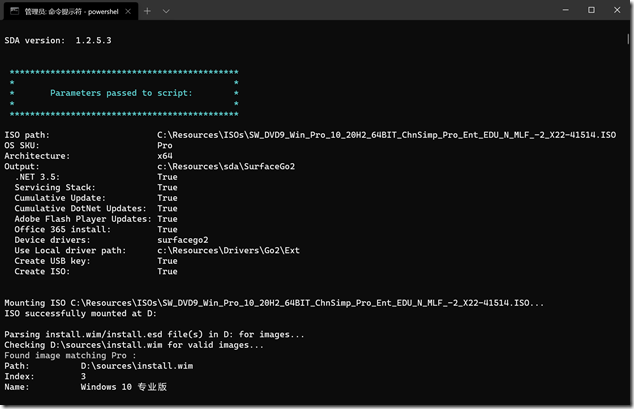

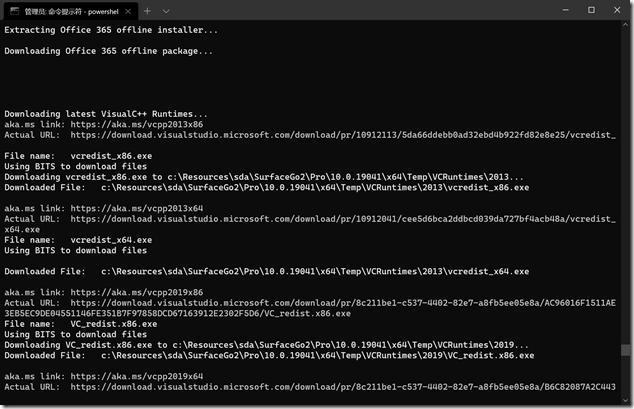

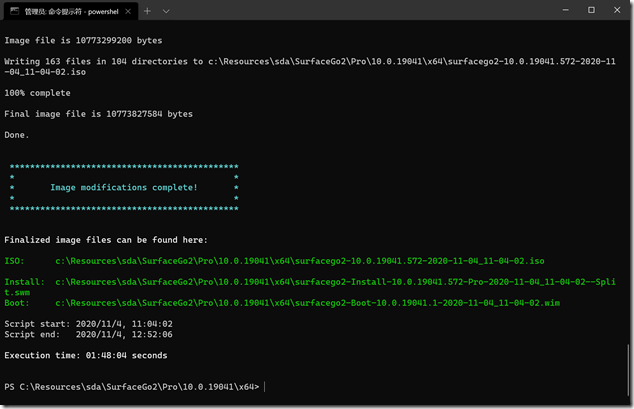

Surface Deployment Accelerator(以下简称:SDA)是微软针对 Surface 设备提供的一款用于新生成系统安装映像的免费工具,基于 PowerShell 脚本编写,如果你正在维护 Surface 设备,它将会非常有帮助。大多数熟悉 Surface 的朋友应该知道,微软为 Surface 提供了用于恢复到出厂系统状态的 BMR 工具,但如果你希望使用最新版本的 Windows 10 操作系统并适配到 Surface 设备,那就可以利用 SDA 根据需要重新生成 Surface 特定型号的系统安装映像,在这份安装源中会默认包含该型号的最新驱动、系统的最新更新、Office 365,以及其他一些必要的附加应用组件,且支持生成 U盘或 ISO。

今天 gOxiA 将会跟大家分享如何使用 SDA 为 Surface 设备生成系统安装映像,首先访问 Github 下载 SDA 压缩包, 解压缩后将会看到一些脚本文件,然后准备一个容量 16GB 以上的 U盘,以及 Windows 10 的 ISO 文件(本次使用的是20H2),能够访问外部网络的连接是必不可少的,因为要下载驱动、更新以及应用组件。当然,也可以事先下载好特定型号的 Surface 驱动,但需要事先展开 MSI 驱动包。

要执行 SDA 则需要以管理员权限在 PowerShell 命令提示符下运行“CreateSurfaceWindowsImage.ps1”,这个 PS 脚本包含了一些参数,本文仅介绍常用的参数。

- -ISO:指定 Windows 10 ISO 文件的路径。

- -DestinationFolder:指定生成资源文件要保存的位置。

- -OSSKU:指定 Windows 10 的 SKU,有效值为:Pro,Enterprise

- -Device:指定了 Surface 的机型,有效的值为:SurfacePro4, SurfacePro5, SurfacePro6, SurfacePro7, SurfaceLaptop, SurfaceLaptop2, SurfaceLaptop3, SurfaceBook, SurfaceBook2, SurfaceBook3, SurfaceStudio, SurfaceStudio2, SurfaceGo, SurfaceGoLTE, SurfaceGo2, and SurfaceHub2

- -Office365:集成 Office 365,可以使用 True 或 False 进行控制。

- -CreateUSB:创建 U盘,可以使用 True 或 False 进行控制。

- -CreateISO:创建 ISO,同上。

- -UseLocalDriverPath:当为 True 时必须加载如下参数指定驱动路径。

- -LocalDriverPath:Surface 驱动所在路径,需已展开。

命令行参考:

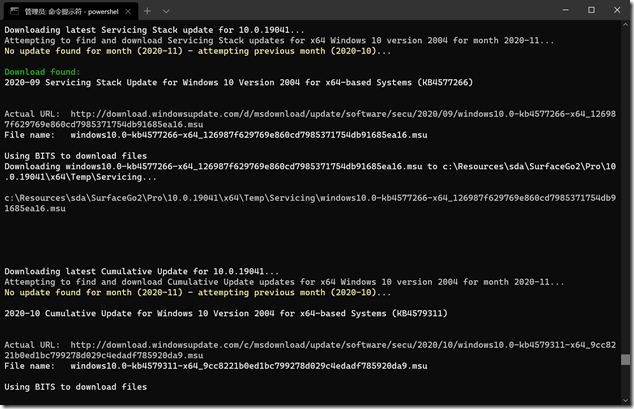

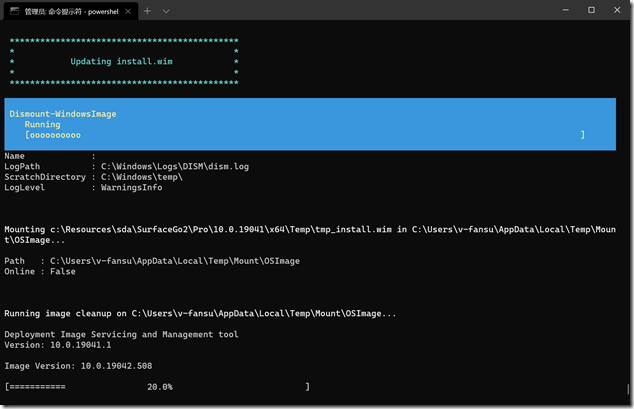

SDA 目前已经支持简体中文版系统,可以留意版本号,当前为 v1.2.5.3,命令执行正确则只需要耐心等待,根据网络环境和当前系统性能的不同,生成所需的时间也不同,一定要有耐心,1-2小时是很平常的,大致的过程可参考下图: