HOWTO: 使用 Intune 为组织用户启用安全密钥登录 Windows

HOWTO: 使用 Intune 为组织用户启用安全密钥登录 Windows

之前已经为大家分享了有关安全密钥配置和应用的日志,在开始前我们可以回顾两篇日志:“HOWTO: 使用安全密钥实现无密码登录 Windows”,“HOWTO: 为 Microsoft 365 用户启用安全密钥支持”。如果组织 IT 管理员希望为受管理的 Intune 客户端启用安全密钥登录 Windows,则需要配置相关的策略。我们可以通过 Intune 启用安全密钥,或以特定设备组为目标启用支持。

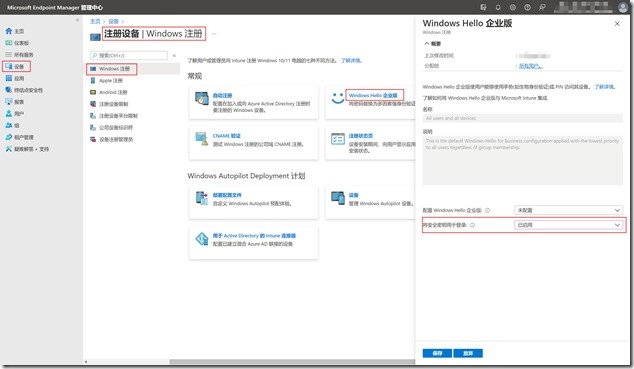

要通过 Intune 启用安全密钥,首先访问 Intune Portal,即 Microsoft Endpoint Manager 管理中心,然后定位到“设备 - 注册设备 - Windows Hello 企业版”,设置“将安全密钥用于登录”为“已启用”。很奇怪这个安全密钥与 Windows Hello 企业版并没关系,不知道为什么会放在一起,很干扰用户的理解。设置完毕,当设备注册到 Intune 时就会启用安全密钥登录 Windows,我们可以从 OOBE 阶段进行体验。

如果要为特定目标实施部署,则可以创建设备配置文件,使用自定义类别手动添加 OMA-URI,很奇怪这个策略竟然没有包含在管理模板中。OMA-URI 的具体配置如下:

- 名称:用于安全密钥登录 Windows(PS:可根据需要命名)

- 说明:可选

- 平台:Windows 10 及更高版本

- 配置文件类型:模板 - 自定义

- 自定义 OMA-URI 设置:

- 名称:开启安全密钥登录 Windows

- OMA-URI: ./Device/Vendor/MSFT/PassportForWork/SecurityKey/UserSecurityKeyForSignin

- 数据类型:整数

- 值:1

该配置文件可分配给特定的用户、设备和组。此外还要注意的要点是使用包含多个账户的安全密钥登录或解锁 Windows 设备时,只会使用添加到安全密钥的最近一个账户,仅在 Web 方式登录时才能够选择要使用的账户。

除了早先 gOxiA 介绍过的通过组策略(GPO)启用安全密钥登录外,今天我们还了解如何通过 Intune 来启用,此外我们还可以使用预配包为设备启用此功能。

更详尽的介绍建议阅读微软官方文档:https://docs.microsoft.com/en-us/azure/active-directory/authentication/howto-authentication-passwordless-security-key-windows

HOWTO: 为 Microsoft 365 用户启用安全密钥支持

HOWTO: 为 Microsoft 365 用户启用安全密钥支持

早前 gOxiA 与大家分享了“HOWTO: 使用安全密钥实现无密码登录 Windows”,如果你所在的企业已经在使用 Microsoft 365(以下简称 M365),身为 IT 管理员希望为企业用户提供安全密钥支持,那么今天这篇日志将会帮助到你。

要为 M365 组织用户提供安全密钥的支持,需要在 AAD 中为身份验证方法启用 FIDO2 安全密钥,这样用户就可以在账户安全信息网站添加配置安全密钥。此外,管理员还能定义 FIDO2 安全密钥的强制限制策略。

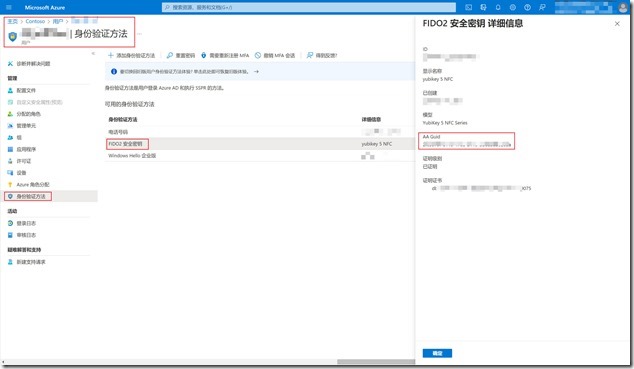

要为 AAD 启用 FIDO2 安全密钥支持,需要登录 Azure Portal,然后转到“安全组 - 身份验证方法”页面去为所有或根据需要指定用户/组,启用安全密钥支持。如下图所示:

为了确保合规和安全,组织希望限定用户能够使用的安全密钥类型,那么我们可以在“Configure”中通过“强制密钥限制”来实现,只需要添加 AAGUID 即可。

AAGUID 除了可以从安全密钥供应商那里获取外,也可以在 AAD 用户 - 身份验证方法 已注册的安全密钥详细信息中查看。

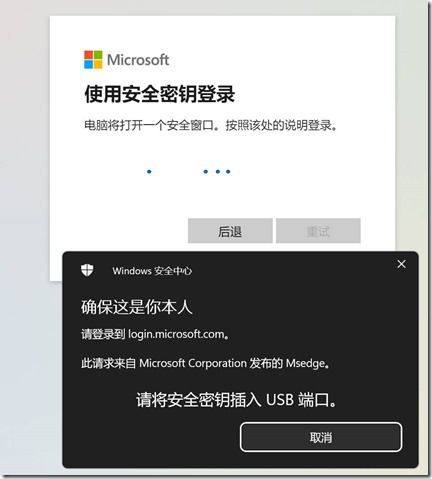

完成配置之后,用户也参考之前的日志为账户注册了安全密钥,就可以在受支持的浏览器内使用安全密钥登录 Web。

对于那些组织域名特别长,账号和密码特别复杂的,安全密钥方式登录可有效简化输入时的繁琐过程。

WDS 变更部署支持

WDS 变更部署支持

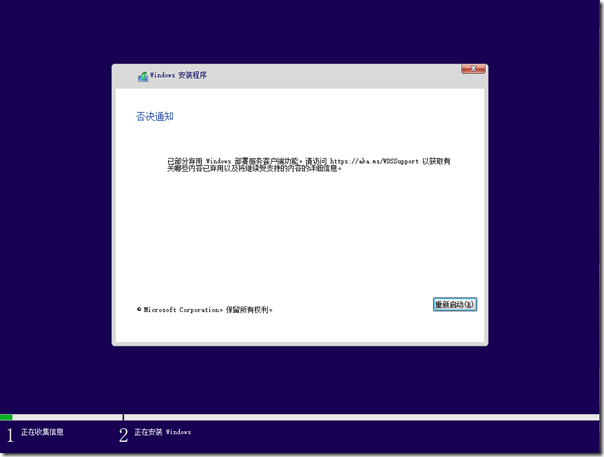

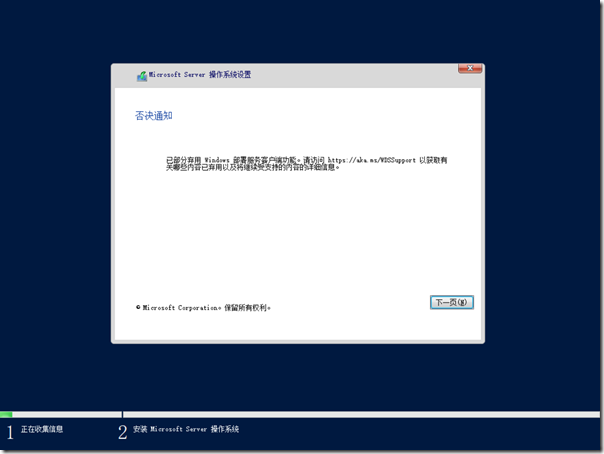

在 Windows 11 发布后,微软也公布了 Windows 部署服务(WDS)的最新支持说明 - https://docs.microsoft.com/zh-cn/windows/deployment/wds-boot-support ,大致意思是通过 WDS 的 PXE 加载 Windows 11 的 Boot.wim 来实施 Windows Setup 时,该方案将不再受支持。 如下图所示,进入 PE 环境后会有一个否决通知,且无法跳过,只能重启动。(PS:通过测试在此界面下仍能调出 CMD)

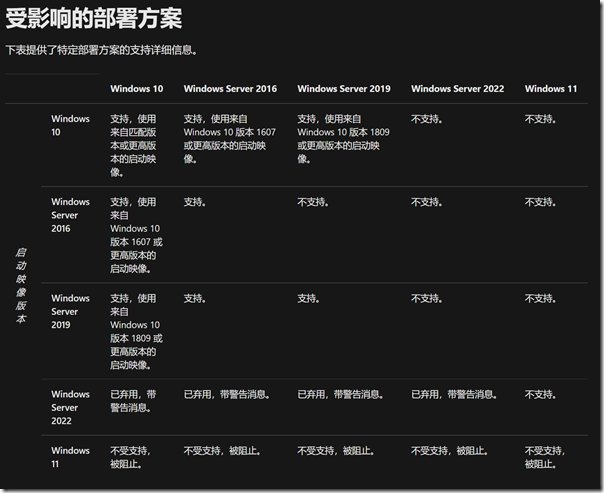

在说明文档中提给出了详细的受影响的部署方案,说实话看了半天也没完全理解,尤其是在做过实验之后。

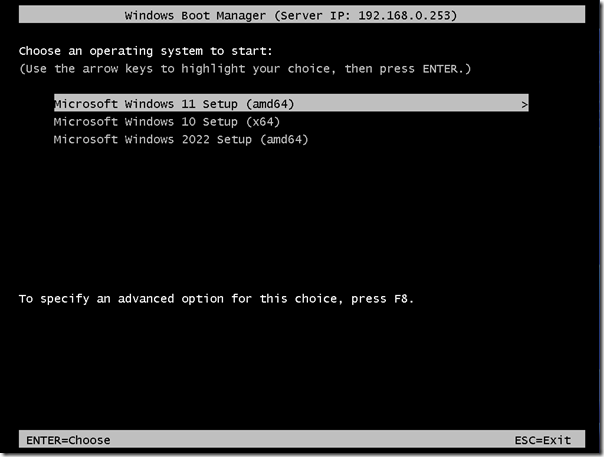

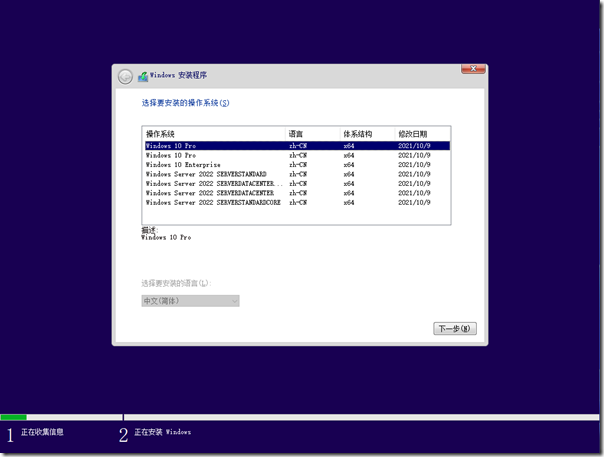

gOxiA 的实验是这样的,以 VM 方式安装了一台 Windows Server 2022,然后分别导入了 Win 10、11 和 2022 的 Boot.wim,然后又分别导入了它们的 Install.wim,执行部署测试。

如果选择 Windows 11 的 Boot.wim 启动,会出现文章前面提到的的“否决通知”;选择 Windows 10 的 Boot.wim 启动,则如以往一样正常安装映像。

但选择 Windows Server 2022 的 Boot.wim 启动虽然也会显示“否决通知”,但仍可以通过点击“下一页”跳过,并正常安装映像。

从目前的测试看,限制仅仅是 Boot.wim 中的 Setup 程序会检测是否基于 WDS PXE 启动,并给出对应的“否则通知”,还并没有基于 WDS 本身进行限制,还允许一段时间的过渡期。但从另一篇文档(Windows Server 2022 已删除或不再开发的功能)中可以了解到,WDS 的操作系统部署功能将逐渐弃用,并建议企业 IT 桌面交付部门尽快使用 Configuration Manager 或 MDT 进行桌面系统的交付。