HOWTO: 通过 Intune 配置 Windows 客户端拒绝向移动存储写入数据

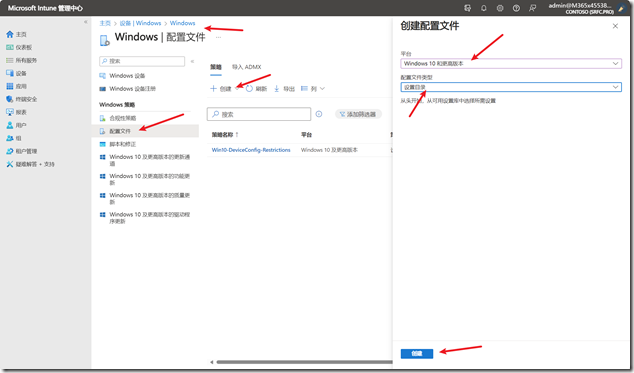

在企业环境下一些 Windows 客户端将受到严格的管控,尤其是在一些涉及敏感数据的场景中,通常需要禁止将本机数据写入到 USB 等移动存储设备中,以避免数据泄露。如果企业正在使用 Intune 管理这些客户端和策略,那将很轻松的能够实现这些需求,并且提供了更为灵活全面的管控方案。今天就跟随 gOxiA 来做这个配置实践,首先登录 Microsoft Intune 管理中心,进入“设备 – Windows - 配置文件”,然后“创建”配置文件,“平台”这里选择“Windows 10 和更高版本”,“配置文件类型”选择“设置目录”。

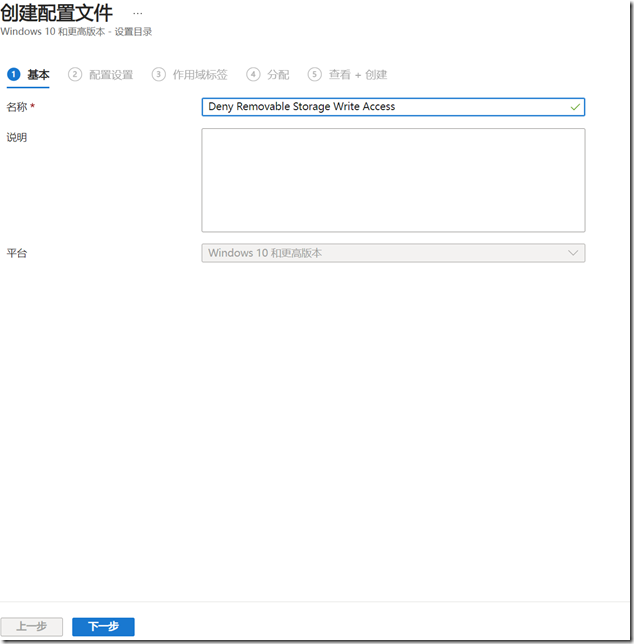

进入“创建配置文件”向导页面,先为配置文件填入一个名称,本例为“Deny Removable Storage Write Access”。

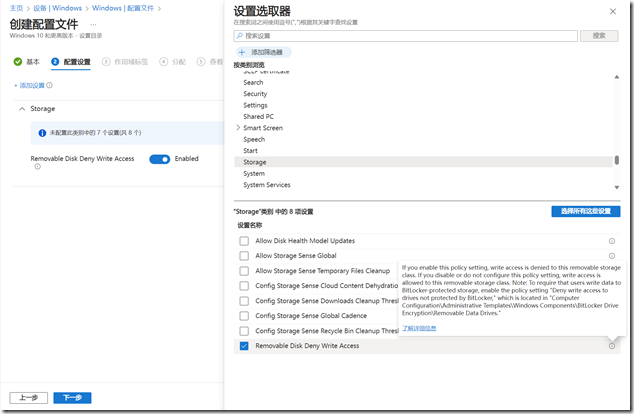

然后,找到“Storage”类别(也可以通过搜索找到),然后选中“Remove Disk Deny Write Access”,之后将左侧内容窗格中的配置启用 - “Enabled”即可。

OK!到这里主要配置完成,是不是非常轻松便捷!但是我们从备注中可以了解到,一旦启用该配置,将拒绝所有移动存储的写入。对于那些希望允许将数据写入移动存储已启用 Bitlocker To Go 的组织,则建议改用“Computer Configuration\Administrative Templates\Windows Components\Bitlocker Drive Encryption\Removable Data Drivers”进行配置,如果希望改用则继续关注后面的截图。

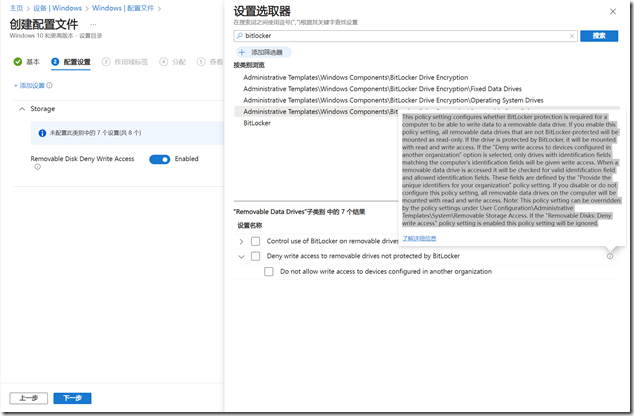

我们可以搜索“Bitlocker”分类,找到“Administrative Templates\Windows Components\Bitlocker Drive Encryption\Removable Data Drives”,勾选“Deny write access to removable drives not protected by Bitlocker”,这里我们应当留意它的子选项“Do not allow write access to devices configured in another organization”,这将禁止写入到非授权的设备,即使它已经使用 Bitlocker。此外,我们还要注意,这个分类配置会被前面的“Remove Disk Deny Write Access”覆盖,所以不能同时配置。

OK,一旦决定采用的限制方案即可完成配置进入配置文件分配的页面,最后宣告完成。

如果您希望创建更为复杂的限制策略,可以搜索“Removable”,在“Removable Storage Access”分类中提供了多达38个策略,其中我们可以使用“Custom Classes”为特定设备配置禁止访问的权限。通过“Device Installation Restrictions”还可以允许安装特定的设备进行更为复杂全面的管控,多管齐下的方案总有能够适配组织安全需求的。

最后,如果我们推送了“Remove Disk Deny Write Access”策略,并希望在客户端上验证是否应用了该策略,可以通过事件日志查看器找到“Microsoft-Windows-DeviceManagement-Enterprise-Diagnostics-Provider”,并查阅事件ID813的日志,其中能够看到相关的记录。