速览 Windows 11 Enterprise LTSC 2024 Setup 和 OOBE 体验

速览 Windows 11 Enterprise LTSC 2024 Setup 和 OOBE 体验

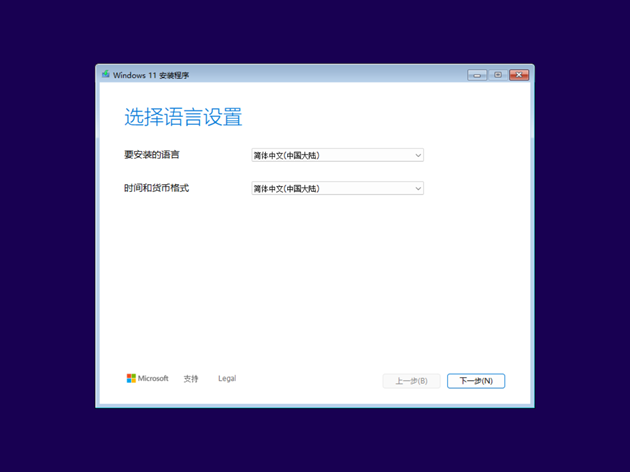

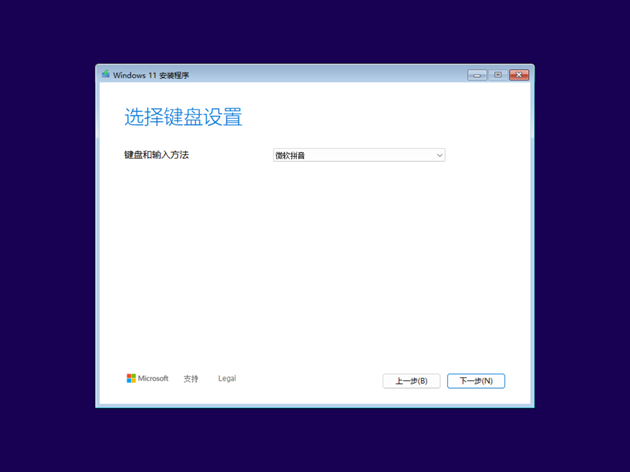

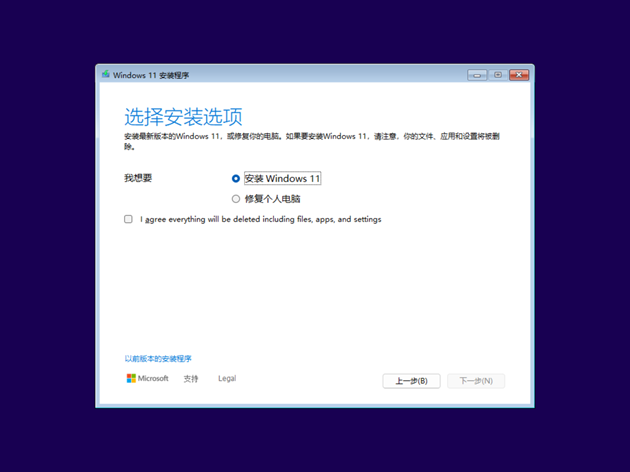

早些时候 gOxiA 分享了“Windows 11 24H2 正式发布”的日志,提及Windows 11 Enterprise LTSC 2024(以下简称 W11LTSC2024),如果你所在的组织正打算为新的 ATM 或其他专用设备部署这一全新的长期服务版本,那么可以继续浏览下面的内容。今天我们主要关注的内容是 Windows 11 Enterprise LTSC 2024 的 Setup 和 OOBE 阶段的变化。自 Windows 11 Insider Preview 26040 开始 Windows Setup 发生了变化,提供了全新的 UI 体验。从安装过程来看本质上并没有变化也不会对先前的自动化部署配置产生影响,我们可以先从以下一组截图了解最新的 Windows Setup 阶段(Windows PE settings / Windows Setup settings / offlineServicing)。

1. 仍旧提供了选择安装语言和格式的向导步骤,在此选项中我们可以选择要安装的 OSImage 语言版本,并为其指定时间和货币格式。

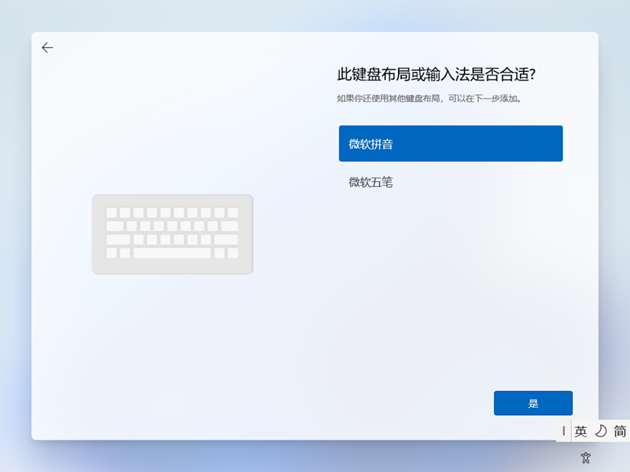

2. 在安装过程中我们可以为系统指定键盘和输入方法,对于简体中文系统默认为“微软拼音”。

3. 安装选项中提供了两个选择:“安装 Windows 11”或“修复个人电脑”,如果全新安装可选择前者,并复选“I agree everything will be deleted including files, apps, and settings”;如果选择后者则进入 PE 并提供“疑难解答”工具对系统进行修复。注意左下角“以前版本的安装程序”,我们可以切换到过去的 Windows Setup UI 体验。

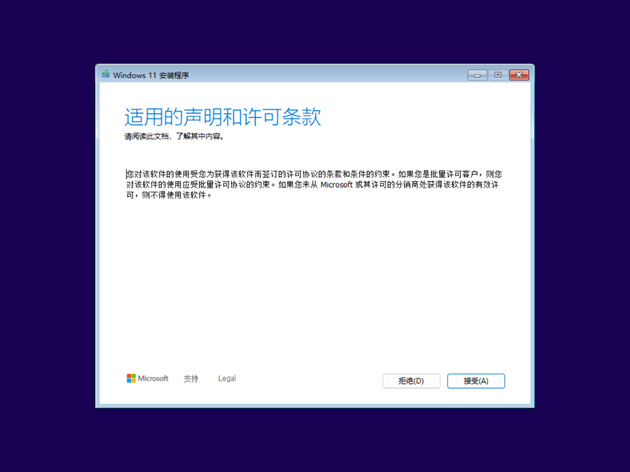

4. 一如既往的声明和许可条款。

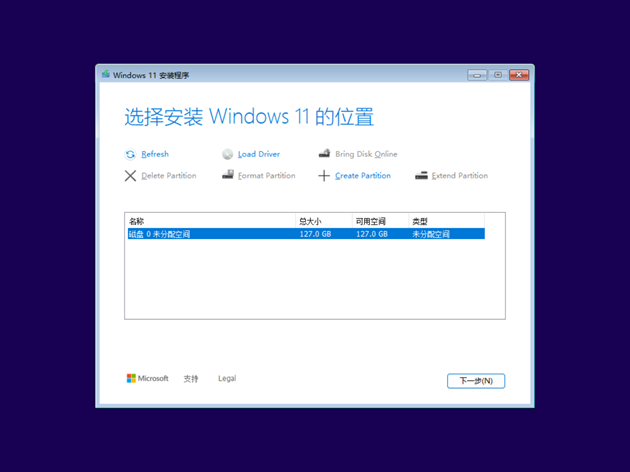

5. 硬盘分区的创建。如果直接“Create Partition”向导会为选中的硬盘默认创建三个分区:EFI:100MB,MSR:16MB,剩余空间给到 OS。

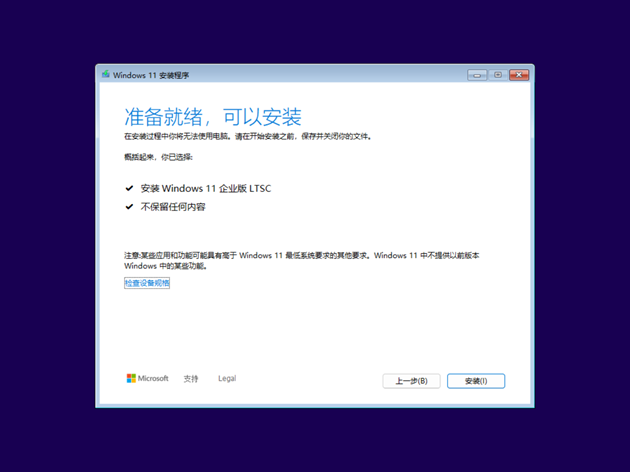

6. 如果符合安装就绪检查向导页面会给出提示,并做最后的安装确认。点击“安装”,向导下一步就会将 OSImage 释放到硬盘上。

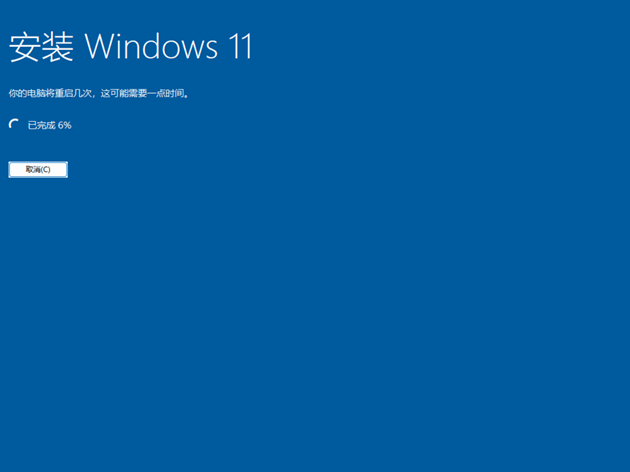

7. 通过安装进度页面我们可以查看 OSImage 的释放进度,以 USB 3.2 规格的 U盘为例,安装速度大概是3-4分钟。

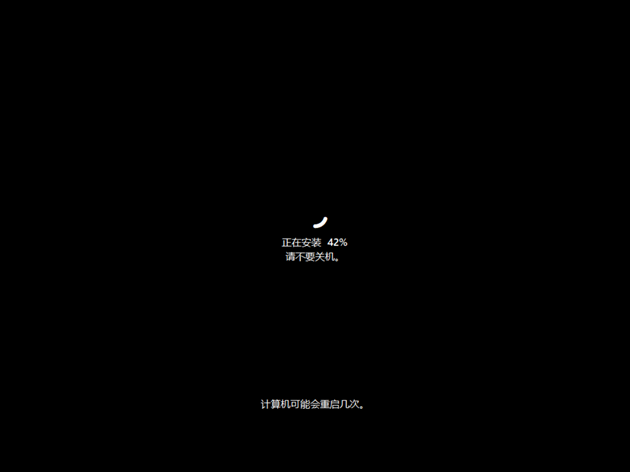

以上七个步骤完成后,即告 Windows Setup 结束,也就是我们说的 Windows 安装完毕。之后设备会自动重启并执行初始化阶段(Specialize),由于是在 Hyper-V 虚拟机上,使用默认配置,所以此阶段完成速度很快,等待时间缩短很多。

之后,我们就迎来了 OOBE 阶段,W11LTSC2024 与过去的版本并没有太大的区别,往下看具体步骤。

1. 选择“国家(地区)”,简体中文默认为“中国”。

2. 键盘布局和输入法,这里是默认的“微软拼音”。

3. 下一步之后会提供额外的键盘布局选项,通常我们都会跳过。

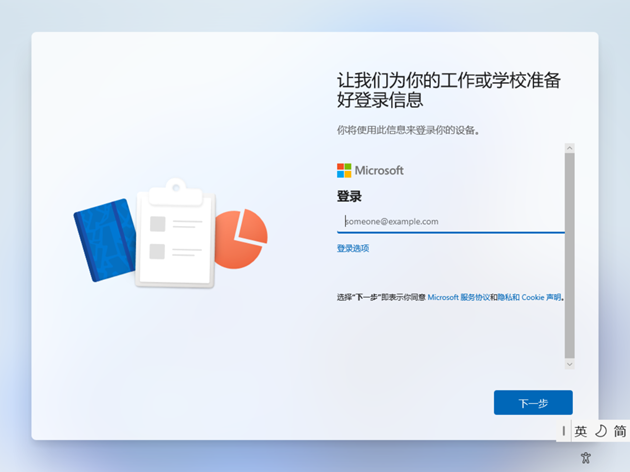

4. 仅提供 Microsoft 365 登录选项,W11LTSC2024去除了个人登录的选项。如果希望在进行 Microsoft 365 账号身份验证时使用其他验证方式,可以选择“登录选项”。(PS:本地域登录选项也包含在其中!!!)

5. 在登录选项界面中,提供了两个选择“人脸、指纹、PIN 或安全密钥”;而“改为域加入”可以允许我们使用本地的域账号进行登录配置或创建本地账号。本例我们选择后者以继续。

6. 填写一个本机账户名称,它将作为该系统的默认登录账户,并拥有管理员权限。

7. 为该账户配置一个密码。

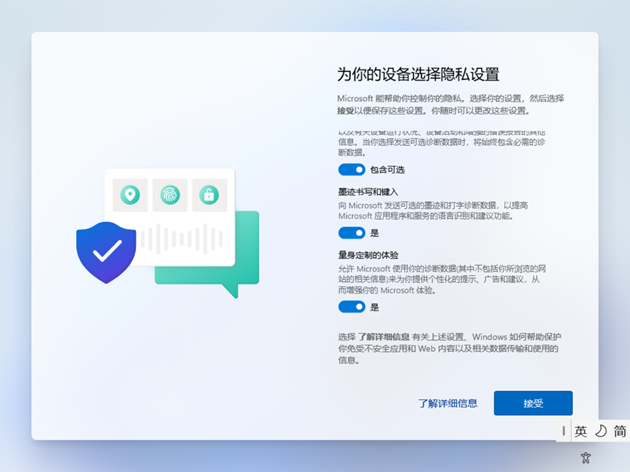

8. 进行设备的隐私设置,当点击下一页后会继续显示下拉框底部的选项强制用户查看配置,之后方可点击“接受”完成配置。

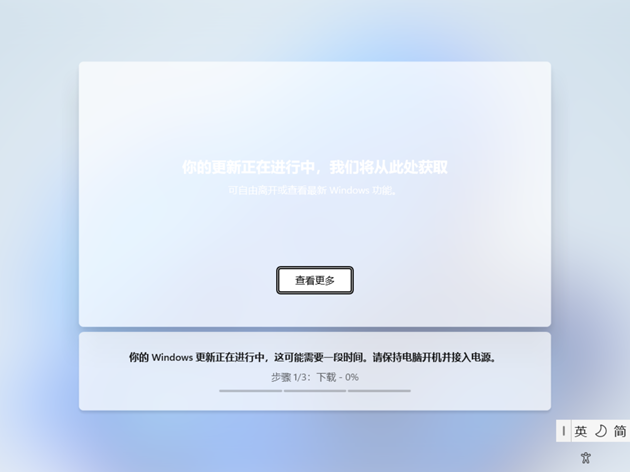

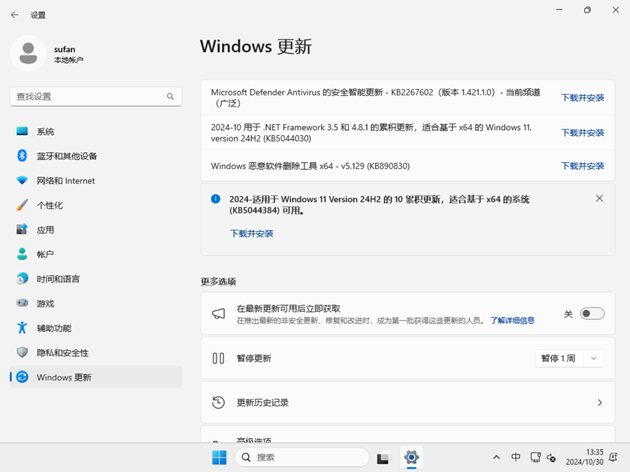

9. OOBE 阶段会检查 Windows 更新,如果使用本机账号配置登录,则会从 Windows Update 获取最新的月度累计更新。下载和安装所消耗的时间取决于当前网络质量和设备性能。

10. Windows Update 完成之后将进入最后的准备阶段。

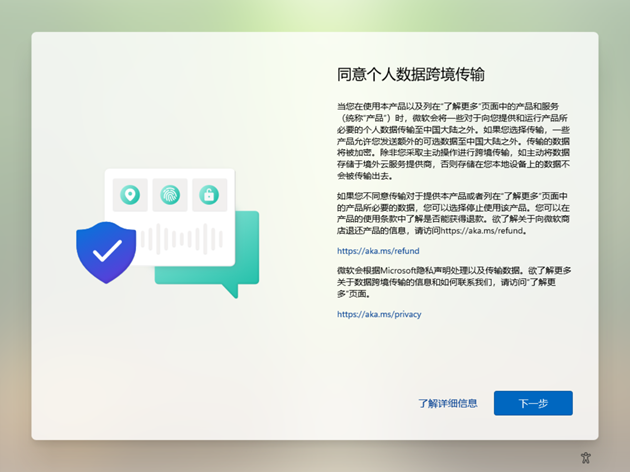

11. 在进入桌面前,会显示“同意个人数据跨境传输”,需要点击“下一步”才能继续。

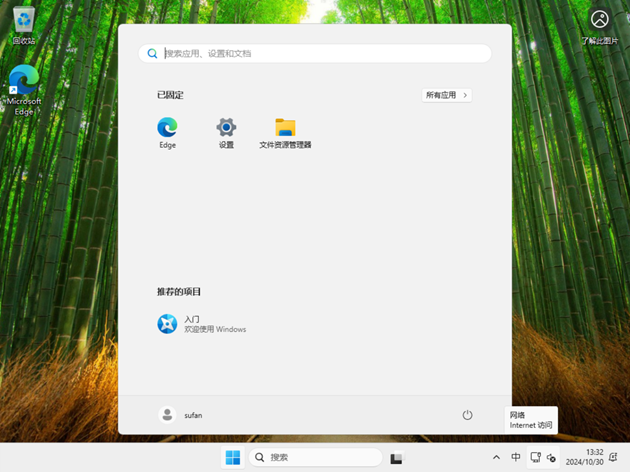

OK,完成以上十一个步骤之后我们即可进入 Windows 桌面。(注意:在前面的步骤中 W11LTSC2024 并未提供计算机命名的向导。)

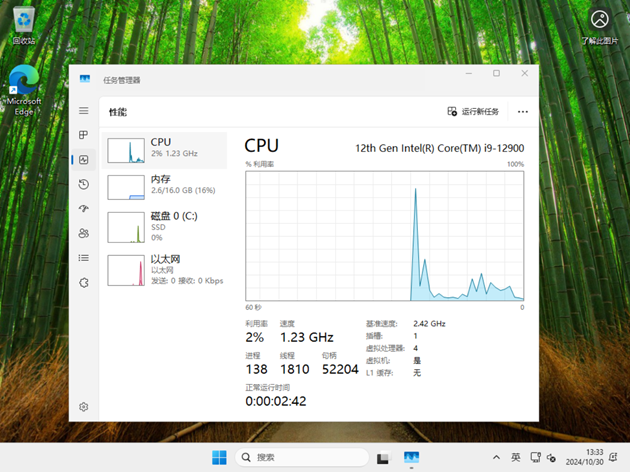

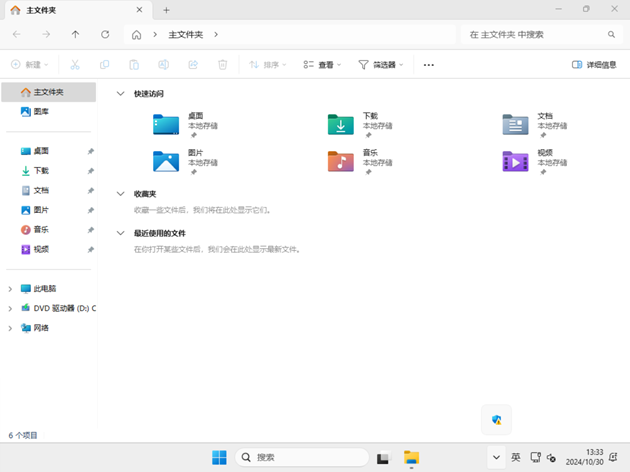

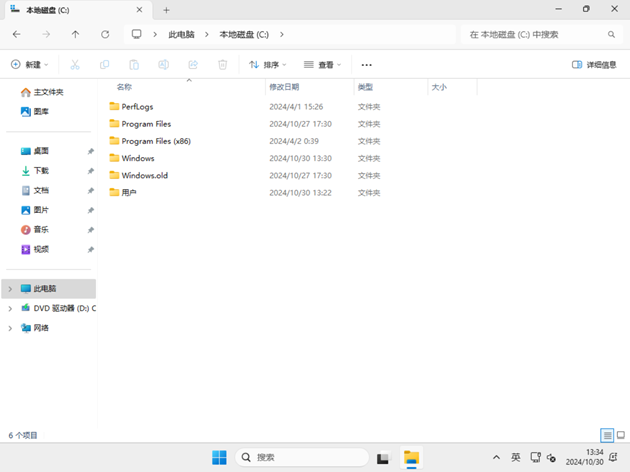

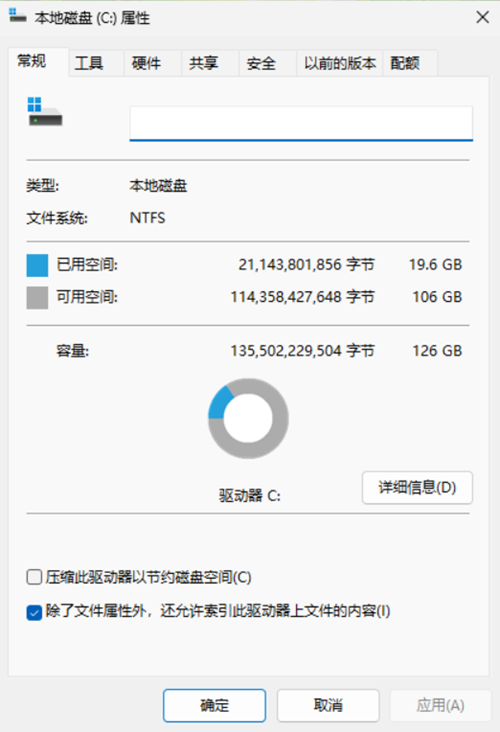

从下图可见 W11LTSC2024 非常精简,未包含额外的应用(仅包含了 Microsoft Edge、画图、截图工具和远程桌面连接)以及 OneDrive,但默认提供了 Windows Defender,确保系统安全。系统性能方面,初始状态对CPU、内存和硬盘的占用量也都极低。(PS:题外话,这恐怕是很多用户希望选择此 SKU 的主要原因吧,但请注意 W11LTSC2024 仅适用于那些 ATM 或医疗等专用设备,并且有严格的限制,对于用户体验要想获得 Windows 11 最佳的使用体验,还是应当选择常规版本。)

通过以上过程我们了解了 Windows 11 Enterprise LTSC 2024 的 Setup 和 OOBE 过程,它们依旧支持传统的部署方法,可以继续使用应答文件对 Windows Setup 和 OOBE 实现自动化,这样大大降低安装的复杂性,节省时间和人力,同时也为 IT 提供了更灵活的部署选择。后面 gOxiA 将于大家分享自动应答文件相关的资讯,以便有需要的 IT 人员 参考。文末提示:gOxiA 已使用 W11LTSC2024 做了基于 21v 的 Intune Windows Autopilot device preparation 的测试验证。

已删除的 Windows 功能 - 20241001

已删除的 Windows 功能 - 20241001

随着 Windows 11 24H2 的发布,我们也迎来了全新的 AI 端侧时代,微软正在加速 Windows 的演进,逐步去弃用和删除那些过时的或极低使用率的 Windows 功能。今天这篇日志主要面向 Windows 部署管理员,以帮助他们更好地掌握 Windows 的功能变化。以下是 2024年10月1日的最新数据(PS: 可能未全部包含,可参考文末官方文档链接)。其中提及的特性和功能都已经从 Windows 客户端的产品映像中移除,这意味着依赖于这些功能的应用程序或代码在发布版或更高版本中不再起作用。

- 写字板,2024年10月1日,从Windows 11 24H2 和 Windows Server 2025 开始,从所有版本移除。

- Alljoyn,2024年10月1日,Microsoft AllJoyn 的实现已被移除。

- 更新符合性,2023年3月31日,Windows 客户端的基于云服务的更新符合性已移除,替换为 Windows Update for Business reports。

- 应用商店上传程序工具,2022年11月,已移除对存储上传工具的支持,此工具仅包含在 Windows SDK 中。该工具的终结点已从服务中删除,文件将在下一版 SDK 中移除。

- IE11,2022年6月15日,已从 Windows 客户端移除,但用户仍可以使用 Microsoft Edge 浏览器中的 IE 模式访问旧网站。

- 基于 XDDM 的远程显示驱动程序,21H1,此版本在中已删除 Windows 2000 显示驱动程序模型(基于 XDDM)的远程显示驱动程序的支持。

- Microsoft Edge 旧版,21H1,Microsoft Edge 旧版在2021年3月9日之后不再受支持,并从系统中移除。

- MBAE 服务元数据,20H2,MBAE 应用体验将替换为 MO UWP 应用。

- 连接应用,2004,默认情况下将不再安装使用 Miracast 进行无线投屏的 Connect App,但将作为可选功能提供,并更名为“无线显示”功能。

- Rinna 和日语地址建议,2004,日语输入法编辑器的 Rinna 和日语地址建议服务于2020年8月13日结束。

- Windows To Go,2004,在Windows 1903中宣布弃用,并被移除。

- 移动计划和消息传递用用,2004,这两个应用现在仅以 OEM 的渠道分发,仅包含在那些已启用手机网络设备的 Windows 映像中。

- PNRP API,1909,在 Windows 1809 中已经关闭了对等名称解析协议(PNRP)云服务,2024年2月,将在 Windows 11 24H2 中移除对应的 API,建议使用 DNS-SD 和 mDNS 来实现服务发现方案。

- 任务栏设置漫游,1909,已移除任务栏设置漫游,在1903时已宣布弃用。

- 桌面消息应用不提供消息同步,1903,已移除桌面上的消息传递应用的同步功能,其本可用于同步从 Windows 移动版接收的短信,并在桌面上保留这些短信副本。

- 分布式扫描管理(DSM),1809,已移除此扫描程序管理功能,没有支持此功能的设备。

- Unattend.xml 中的 FontSmoothing 设置,1809,该设置已被移除,不再需要此设置,应答文件会自动忽略此设置。Windows 10 已默认使用 ClearType。

- 全息影像应用,1809,已将该应用替换为“混合现实查看器”。

- Limpet.exe,1809,微软将发布用于访问 Azure 连接的 TPM 的 Limpet.exe 工具,开放源代码。

- 手机助手,1809,已从系统移除,可使用设置应用中的手机页面将手机于电脑同步。

- WES7-SP1和WES8,1809,微软不再向 Windows Embedded Standard 7-SP1和8发布新的更新,将改为 Microsoft 更新目录下载。

- Groove Music Pass,1803,微软于2017年通过MSStore结束了 Groove 流媒体音乐服务和音乐曲目销售。Groove App 正在更新以反映此更改。

- 人员建议将不再包括非 MSA 的未保存联系人,1803,仅手动保存你向其发送邮件或从中接收邮件的人员的联系人详细信息。

- 控制面板中的语言控件,1803,已移除,使用设置应用更改语言设置。

- HomeGroup,1803,已移除,建议使用 Windows 内置的网络共享功能来共享打印机、文件和文件夹。

- 连接到建议的开放热点,1803,已移除,需要手动连接 Wi-Fi 热点。

- 3D Builder 应用,1709,已移除,建议使用画图3D。

- Apndatabase.xml,1709,已移除。

- 增强的缓解体验工具包(EMET),1709,已移除,使用 Exploit Protection 作为替代项。

- Outlook Express,1709,已移除。

- Reader App(阅读器应用),1709,已移除,并集成到 Microsoft Edge。

- 阅读列表,1709,已移除,并集成到 Microsoft Edge。

- 主题中的屏幕保护功能,1709,已移除。GPO、控制面板和Sysprep中的屏幕保护程序功能仍能正常运行。建议首选锁屏界面功能和策略。

- Syskey,1709,已移除,并建议用户改用 Bitlocker。

- TCP 卸载引擎,1709,已移除,该功能已转换为堆叠 TCP 引擎。

- 磁帖数据层,1709,已替换为 Title Store。

- ReFS,1709,仅在 Windows 10 企业版和专业工作站版可用,其他 SKU 将移除。

- Microsoft Edge 旧版中的 Flash,1703,改为使用单击即运行(C2R)选项。

- 交互服务检测服务,1703,已移除。

- Microsoft 画图,1703,此应用程序不适用于不在完整本地化列表中的语言。

- TLS 中的 NPN 支持,1703,已由 Application-Layer 协议协商取代。

- Windows 信息保护策略,1703,不再支持 AllowUserDecryption 策略。

- 适用于 Windows Mobile 的 WSUS,1703,过度到统一更新平台(UUP)。

对于 已弃用的 Windows 功能 和 已弃用功能的资源,IT 管理员建议参考以下官方文档。

- 已弃用的 Windows 功能

- 在2024年10月1日的文档更新中,可以了解到宣告弃用的功能:旧版 DRM 服务,画图3D,Adobe Type1字体,DirectAccess,NTLM,驱动程序验证程序GUI,NPLogonNotify和NPPasswordChangeNotify API,密钥长度短于2048位的 RSA 密钥的 TLS 服务器身份验证证书,Test-Base,Windows Mixed Reality,适用于 Microsoft Edge 的 Defender 应用程序防护,旧版控制台,Windows 语音识别,Office 的 Defender 应用程序防护,步骤记录器,技巧提示,Computer Browser,WebDav 服务,Remote MailSlots,Microsoft Entra 账号的时间线,VBScript,写字板,AllJoyn,TLS 1.0/1.1,Cortana,MSDT Windows支持诊断工具,适用于32位 Arm 版 UWP 应用程序,基于云服务的更新合规性,Windows 信息保护,BitLocker To Go 读取器,个性化漫游,WMIC,TimeLine 时间线,Microsoft Edge 旧版,Windows Hello companion device framework,动态磁盘,Bitlocker管理和监控 - MBAM,反馈中心的语言社区选项,包状态漫游,XDDM,任务栏漫游,Wi-Fi WEP 和 TKIP,Print 3D,配套设备动态锁 API,OneSync 服务,GPO 中的软件限制策略,脱机符号程序包 - Symbols MSI,Windows 帮助查看器 - WinHlp32.exe,MBAE 服务元数据,文件资源管理器中的联系人功能,手机助手,IPv4/6转换技术(6to4、ISATAP,Teredo 和 Direct Tunnels),Layered Service Providers,分布式扫描管理 - DSM,IIS6 管理兼容性,IIS 摘要式身份验证,适用于 IIS 的 RSA/AES 加密,主题中的屏幕保护程序功能,同步设置,系统映像备份,TLS RC4 密码,TPM 所有者密码管理,TPM.msc 和 TPM 远程管理,使用 Microsoft 配置管理器的 Windows Hello for Business 部署,PowerShell 2.0,Apndatabase.xml,磁贴数据层,TLS DHE_DSS 密码,TCP Chimney 卸载,IPSec 任务卸载,Wusa.exe /uninstall /kb:xxxxxxxx /quiet。

- 已弃用功能的资源

VBScript 弃用计划

VBScript 弃用计划

早在去年的10月份微软就宣布将逐步弃用 VBScript,至今年5月份公布了 VBScript 弃用计划时间表和后续步骤。最近 gOxiA 在测试 Windows 11 24H2 及对应的 LTSC 版本,所以又做了研读并写此日志备忘及分享各位。VBScript 历史悠久,首次推出于 1996 年,其全称是 Visural Basic Scripting Edition,它是一种轻量级的脚本语言,在过去几十年中 IT 人员总会利用 VBScript 执行自动任务,或编写控制程序。它还经常被嵌入到 HTML 页面中使用,可以提升动态交互体验。作为 Windows ITPro 你一定知道 MDT(Microsoft Deployment Toolkit)这款伟大的 Windows 部署工具,它富有严谨的逻辑性,在 gOxiA 眼中就是一款 IT 系统部署的艺术品,它完全免费,全部基于 VBScript 所编写。所以将会非常关注 VBScript 未来弃用计划。

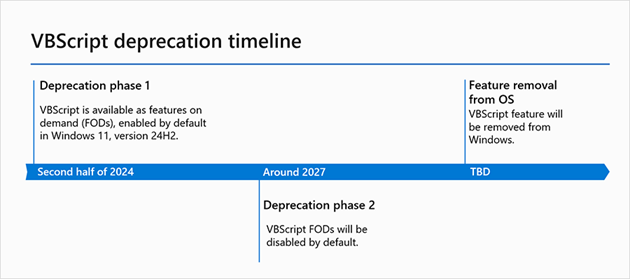

VBScript 已经不再是系统默认组件,它将作为按需功能(FOD)提供,以下是微软给出的计划和后续步骤。

在第一阶段,VBScript 将以 FOD 方式预装在所有的 Windows 11 24H2 中,并默认启用。这意味着 IT 也可以根据当前企业环境的需要对其进行卸载。

第二阶段,在2027年左右,默认情况下将不再启用 VBScript FOD。这意味着 IT 如果仍依赖 VBScript,可以通过“可选功能”或命令行方式 “ DISM /Online /Add-Capability /CapabilityName:VBSCRIPT~~~~ ” 单独启用 VBScript FOD。

第三阶段,VBScript 将停用,并从未来的系统版本中移除。这意味着 VBScript 相关的所有文件都将被移除。此时也宣告所有依赖于 VBScript 的项目将停止运行。

在 VBScript 即将弃用这段时间,微软建议考虑使用两种现代解决方案来替代 VBScript,它们是 PowerShell 和 JavaScript。微软还专门提供将 VBScript 转换为 PowerShell 的指导文档 “The VBScript to Windows PowerShell Conversion Guide”。

是时候对 MDT 说再见了!去拥抱 Windows 动态部署和现代部署方法了。