Windows 11 Insider Preview 26040 发布全新 Windows Setup 体验

Windows 11 Insider Preview 26040 发布全新 Windows Setup 体验

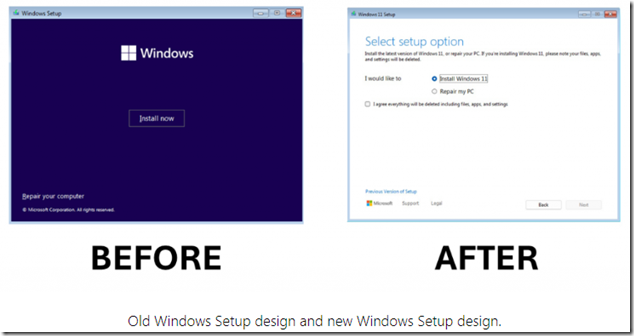

近日微软向 Windows Insider Canary Channel 发布了最新的 Preview 版本 - 26040,在众多增强和改进中 gOxiA 特别感兴趣的就是全新的 Windows Setup 体验,因为这关乎在企业环境下批量自动化部署的各项流程和配置。

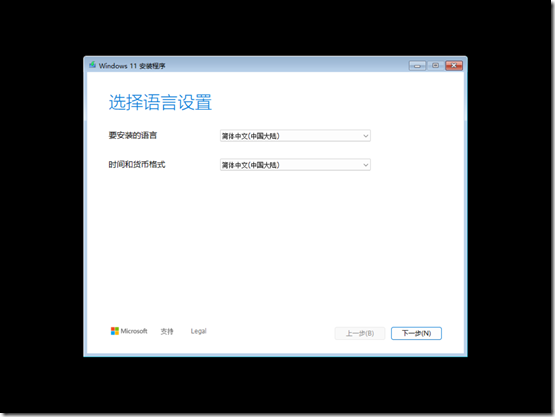

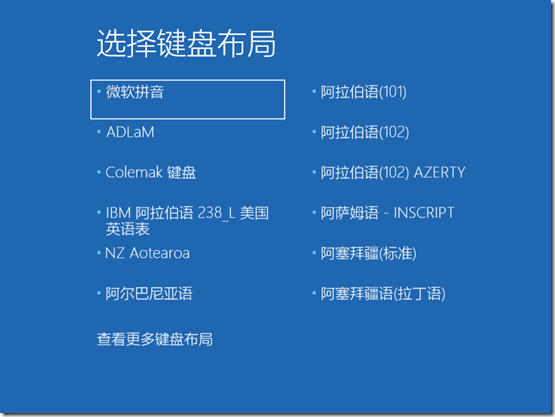

利用周末时间 gOxiA 做了快速的测试,并收集了 Windows Setup 新体验的过程截图,供有需要的 ITPro 参考,也为日后实现自动化部署奠定实践基础。从以下截图可以看到,首先 Windows Setup 启动后仍是直接从语言设置开始,只是“键盘和输入方法”从语言设置剥离成为单独的一页。(PS:不太清楚这样设计的意义!!!)

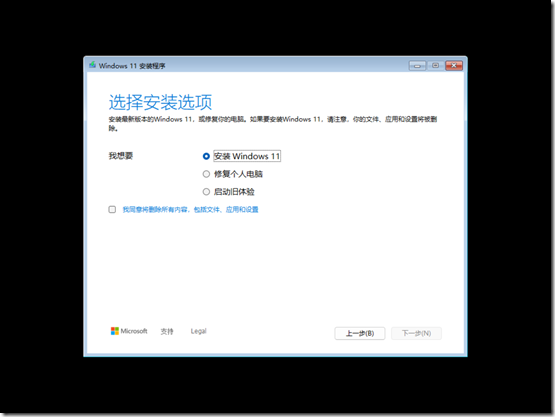

添加了安装选项,分别三个:安装 Windows 11、修复个人电脑、启动旧体验。在使用“安装 Windows 11”时需要复选“我同意将删除所有内容,包括文件、应用和设置”才能下一步继续安装。“启动旧体验”则是我们熟悉的 Windows Setup 界面。(PS:不知道最终版的 Windows Setup 新体验会什么样,起码目前看起来感觉只是在做一种尝试,因为一些界面感觉是比较多余的。同时也没有看到从云端安装源文件的选项。)

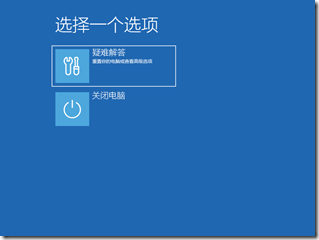

如果选择“修复个人电脑”,则会转到如下键盘布局选择界面,然后再显示选项界面,对于硬盘上没有操作系统的,则仅提供“疑难解答”和“关闭电脑”的选项。如果硬盘上存在系统,则会提示“继续”、“使用设备”、“疑难解答”和“关闭电脑”的选项。这与旧安装体验的“修复计算机”是保持一致的。(PS:目前还没有看到 Online 方式修复的功能)

在“疑难解答”中提供了以下选项:“启动修复、命令提示符、卸载更新、UEFI 固件设置、系统还原、系统映像恢复”。看起来与之前的版本也保持了一致。

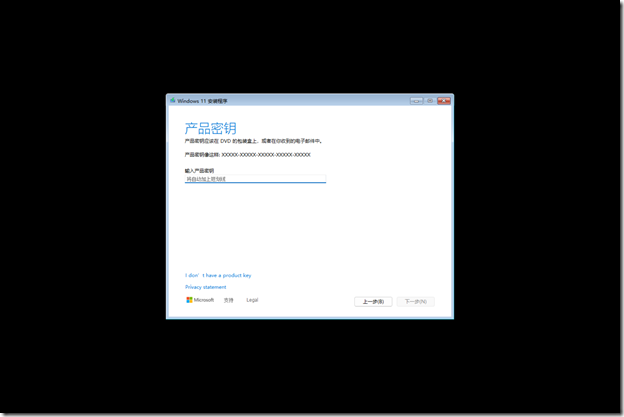

使用全新的体验 - “安装 Windows 11”,会来到产品密钥的向导界面,如果不输入密钥则无法点击下一步,但可以点击位于左下方的“I don't have a product key”以跳过(PS:它是一个文本形式的选项,虽然它不是一个醒目的按钮)。

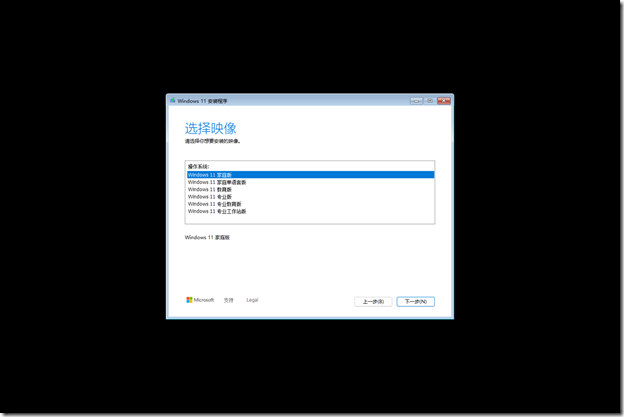

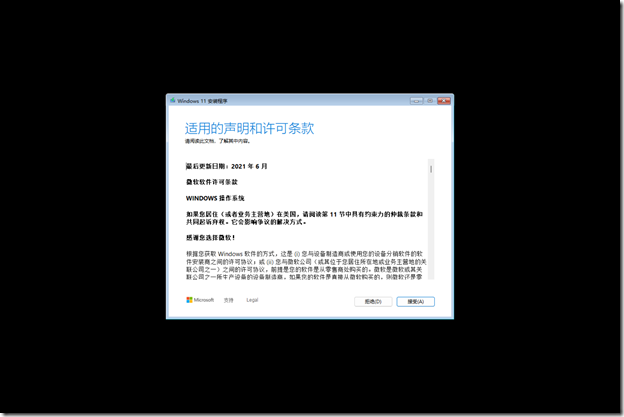

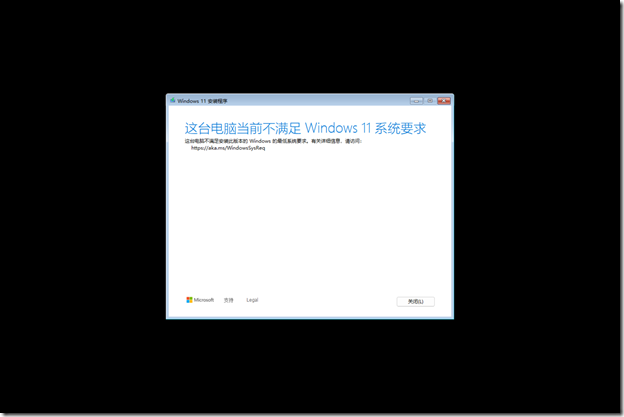

映像选择,以及之后的声明和许可条款,和不满足硬件需求的向导界面倒是延续了以往的设计。

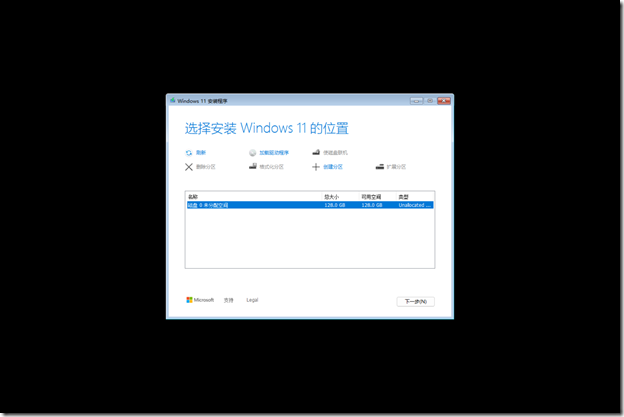

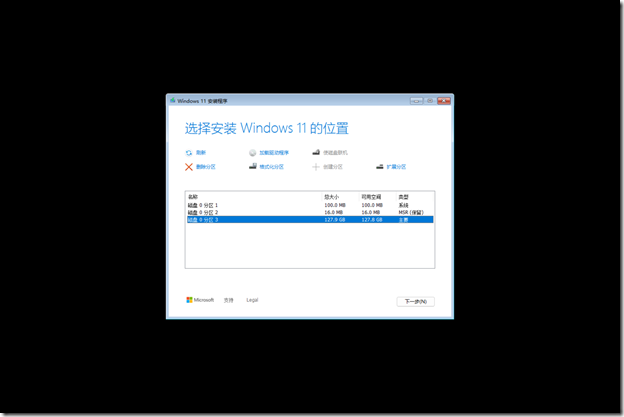

硬盘和分区向导界面倒是有了挺大的改动,对于新硬盘并且不打算额外创建分区,可以直接点击下一步,Windows Setup 会自动分区格式化。

我们也可以手动创建分区,在指定了系统卷的大小后,向导会自动创建 EFI 引导分区和 MSR 分区,从截图可见 EFI 引导分区默认为 100MB。(PS:gOxiA 在部署实践时更青睐 260MB 大小的 EFI 分区)

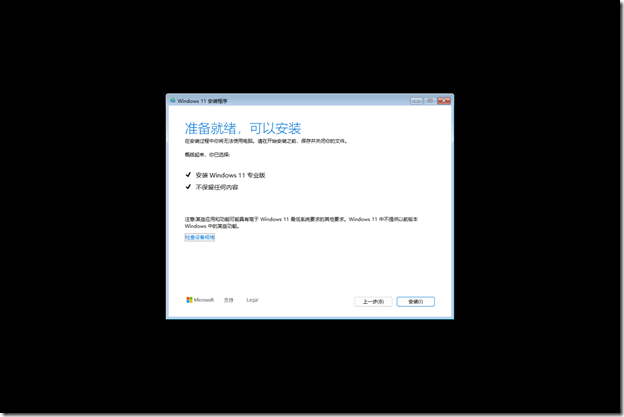

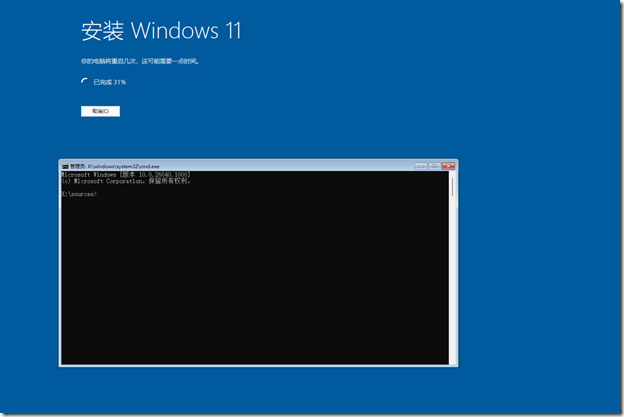

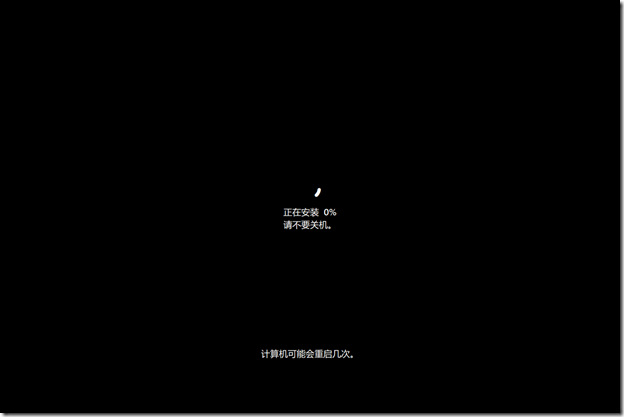

Windows Setup 应答部分完成旧可以开始安装,向导会再提示确认是否要进行全新安装。之后的安装进度界面大改,变成了纯文本方式。此外在全新 Windows Setup 体验下,一样可以通过热键调出 CMD 窗口。Windows Setup 结束后重启会进入 Specialized 阶段,说明 Windows Setup 安装逻辑并没有改变,那以往的映像定制流程不会受到影响。

Windows Setup 新体验到这里就算告一段落,不知道各位看官是否有不同的建议和意见,不妨留言讨论!此外,26040 对应的 ADK 也有发布,可供大家下载安装使用。

相关链接:

Windows Setup 错误 Module_Init_HWRequirements

Windows Setup 错误 Module_Init_HWRequirements

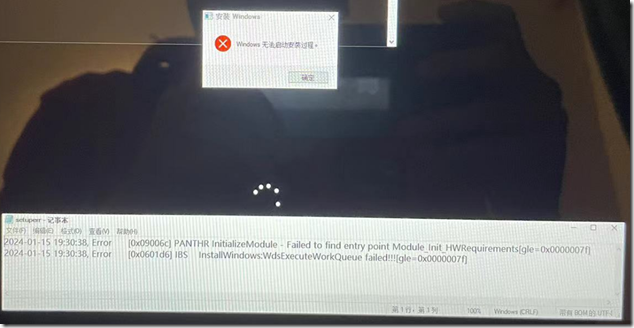

在执行 Windows Setup 后系统实例首次启动时,在 Specialize 阶段发生错误,具体如下图所示。这是一个极为罕见的问题,常规情况下几乎不可能发生。

从报错信息看 “

panthr initializemodule - failed to find entry point module_init_hwrequirements[gle=0x0000007f]

” 应该是系统在初始化模块时未能找到名为“module_init_hwrequirements”的入口点,通常可能存在以下几个原因:

- 缺少依赖项:模块可能需要依赖于其他组件或库,而这些依赖项可能缺失或损坏。

- 不兼容的系统架构:模块可能是针对特定的系统架构编辑的。

- 模块本身损坏:模块文件可能损坏或不完整,导致无法正确加载和初始化。

- 版本不匹配:模块可能需要特定版本的系统。

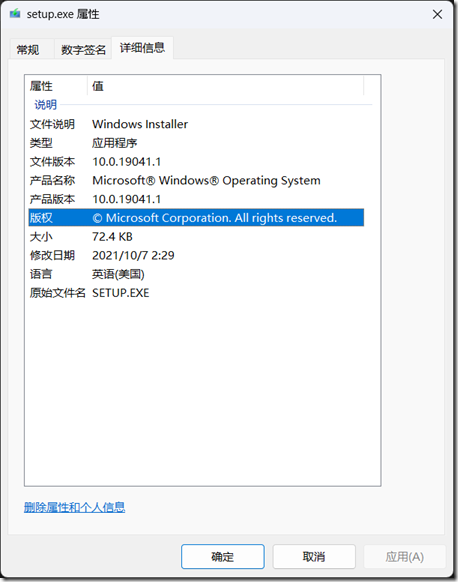

这份 Windows Setup 是 gOxiA 一直在用的,难道是加载的安装源太新或下载的数据有问题?新的安装源是 W10 22H2 LCU12,于是换成 LCU10再试,依旧报之前的错误。分析当前的 Windows Setup 可见版本基于 19041,PE 下可见版本为 19041.1288,Bing 搜索了一下并未发现有效的线索,关于 Module_init_hwrequirements 的介绍也未能找到。

不懈努力,再次尝试 W10 22H2 LCU8 这次成功安装,怀疑与最近 Windows 恢复环境的更新有一定关系,果断替换手里的 PE 将其改为最新的 Windows Setup PE,再次安装测试问题消失。

微软公布 Windows App 预览

微软公布 Windows App 预览

微软最近公布了一款新的应用 - Windows App,从官方介绍看 Windows App 是通往 Azure Virtual Desktop、Windows 365、Microsoft Dev Box、Remote Desktop Service、Remote Desktop 的网关,旨在安全地连接到 Windows 设备和应用。

简单理解,gOxiA 认为 Windows App 是一款 RDP 应用的大统一版本,在未来我们仅需要这一款应用便可以在不同的平台(Windows、macOS、iOS、iPadOS、Android、Web 浏览器)和设备(台式机、笔记本、平板、手机)上访问 Windows 或 Windows 应用。 也类似网上其他媒体讲的 Windows 像一个应用一样允许被访问和使用。Windows 运行在云端了,RDP 客户端支持所有主流平台,可不 "any where, any way access Windows."!!!

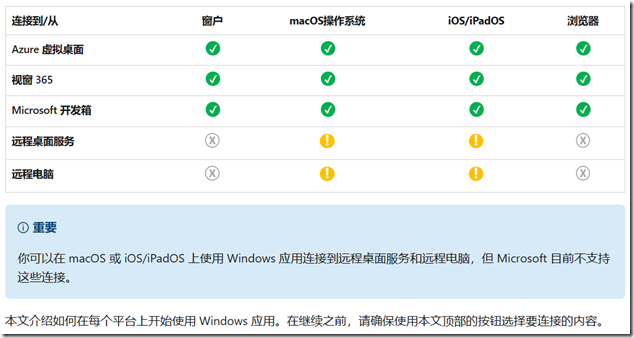

由于当前还处于公共预览阶段,并非所有版本和功能都可用,下表为当前的支持情况。

现在 Windows App 可以通过 Web 方式访问,或者从 MSStore 安装 Windows App,但 iOS 等平台版本还是需要申请测试名额,只能再等等!

- Windows 10/11

- macOS

- iOS/iPadOS

- Web 浏览器

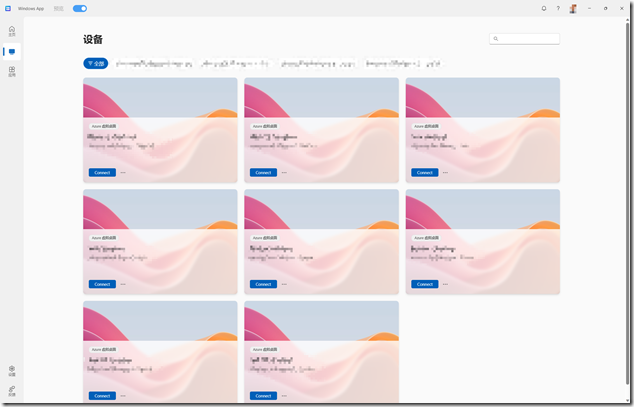

打开 Windows App 并成功登录,可以看到在界面下主要分为两种资源类型:设备 和 应用。其中设备主要包含了“W365、AVD、DevBox”这里的资源,而应用主要包含的是“Remote App”。

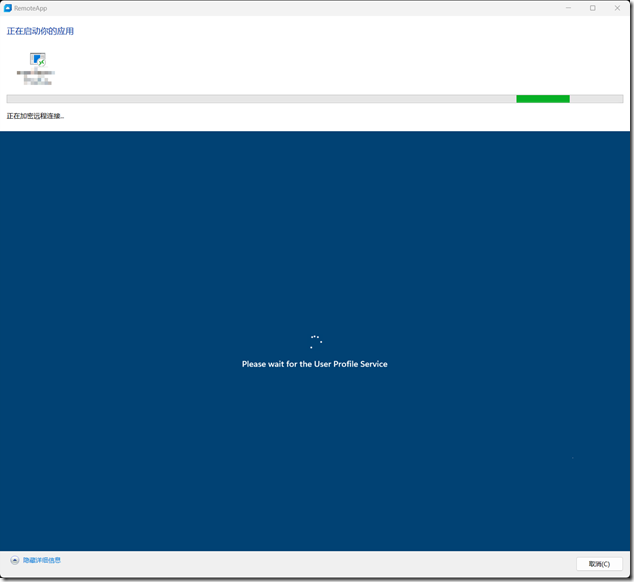

因 gOxiA 的测试账号仅分配了 AVD 和 Remote App 资源,如下图所示。在连接应用时可以看到运用了 RemoteApp 技术。

对于 Windows App 还是有很多期待的,除了支持主流平台,尽可能的提供最优的连接体验外,也希望能支持更多的企业需求。