[Tips] HOWTO: 解决 Windows 11 下 Edge 提示你的连接不是专用连接问题

HOWTO: 解决 Windows 11 下 Edge 提示“你的连接不是专用连接”问题

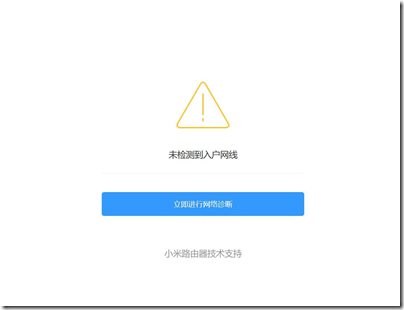

前几天遇到一个问题,一台 Windows 11 笔记本电脑连接其家中的路由器,上网访问网站一直报“你的连接不是专用连接”,看起来像是网站证书的问题,如果继续访问大概率会提示“未检测到入户网线”。重启路由器无效,重置 Microsoft Edge 浏览器依旧无法解决。

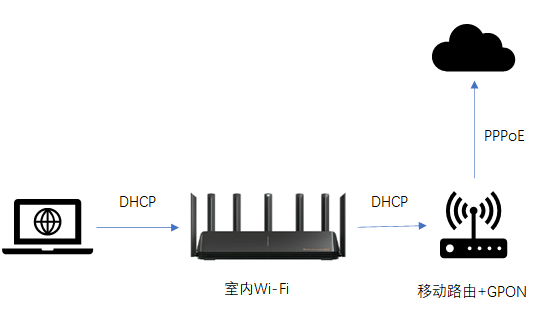

排查家庭网络,发现入户光缆与GPON连接,然后室内网线连接至客厅电视旁的移动路由器,走的PPPoE拨号方式入网。为了解决室内Wi-Fi信号覆盖,移动路由下又连接了一个小米的AX6000路由器,通过DHCP方式从移动路由获取地址进行网络访问,其他手机和笔记本都与小米AX6000连接上网。

看起来这个网络结构也没有问题,并且手机访问网络并未出现前面的提示故障。只有 Windows 11 的电脑会发生。逐一排查 Edge 浏览器配置,一个功能引起了注意 - “使用安全的DNS指定如何查找网络的网络地址”,该选项被打开,并且配置为“使用当前服务提供商”。

随即将其禁用,并且打开小米AX6000管理界面,手动指定了DNS后,故障消失。初步怀疑是因为使用了安全DNS后发生了查询异常,或者被“拦截”。

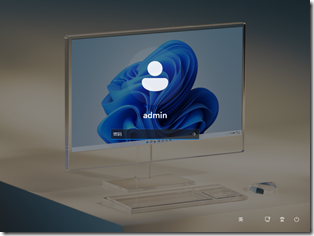

HOWTO: 使用 PPKG 为 Windows 11 配置桌面和锁屏背景

HOWTO: 使用 PPKG 为 Windows 11 配置桌面和锁屏背景

定制桌面和锁屏背景对于组织来说可以提升企业形象,并且也可以在登录或进入桌面时,利用背景图片中的信息来提示最终用户。

在传统的部署方式中,IT人员通常会预先定制 Image 来实现类似的需求,或者通过 GPO。如何在动态部署方式中使用 PPKG 来定制 Windows 桌面和锁屏背景呢?其中又会遇到哪些“坑”呢?!今天 gOxiA 就来分享相关的知识。

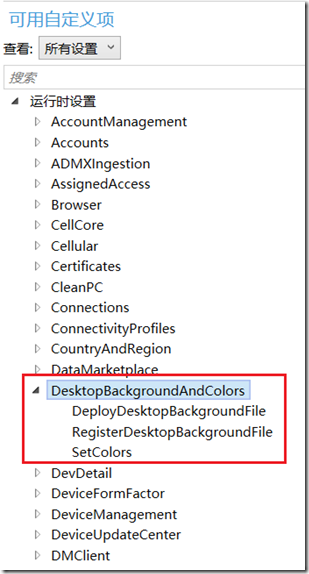

当我们决定使用 PPKG 来定制时,可能会觉得非常简单容易,在左侧选择“DesktopBackgroundAndColors”进行相关项的配置,但其实并非如此。如果查阅“DesktopBackgroundAndColors”官方说明,请不要忽略“Do not use. Instead, use the Personalization settings.”。

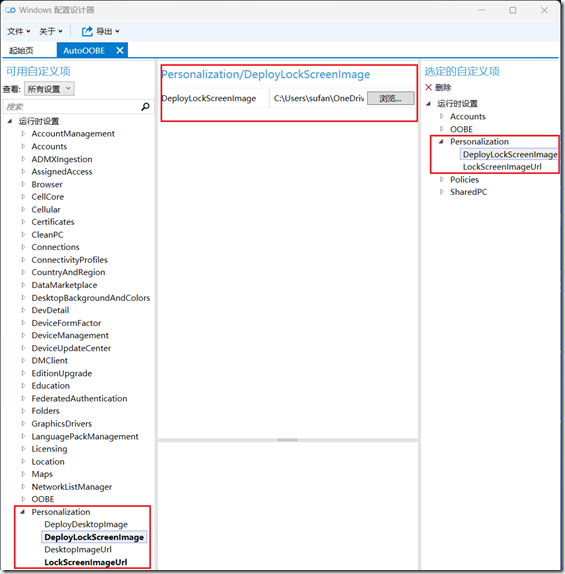

是的,建议我们使用“Personalization”配置选项。如果当前要引用的图片文件来自网络,例如是一个 URL,那么配置后会发现没问题,可正确应用背景。但如果是要添加一个文件就没有那么容易了,仅仅配置“DeployDesktopImage”或“DeployLockScreenImage”从本地添加一个图片文件进去,在实际应用后并不会生效。

仔细查阅文档,理解文档,原来还要同时配置“DeployImageUrl”和“LockScreenImageUrl”选项,既然是URL那么这两个选项该怎么写呢?填写文件所在的完整路径?!可是如何不深入研究怎么知道加载的图片文件最终会保存到哪个目录下?!等到研究了所有文档做了大量验证后,填写了目录路径,又发现根本无效。原来,URL这里只需要直接填写图片文件名即可!!!(惊讶,惊悚,这篇官方文档于2022年12月10日更新,但依旧没有说清楚!!!)

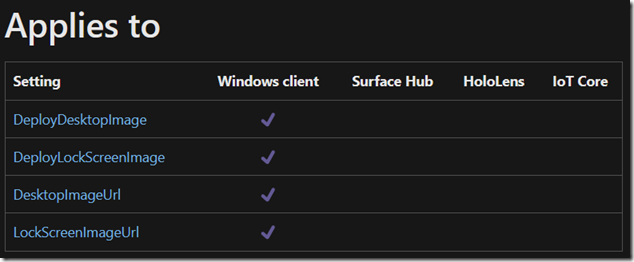

大坑还在后面,查阅使用范围,可看到该选项适用于 Windows Client,可是如果最终在专业版上部署后会发现依旧无效。原因是什么呢???!!!

原因是这个 Personalization 隶属于 CSP,而这个配置仅适用于如下 SKU。

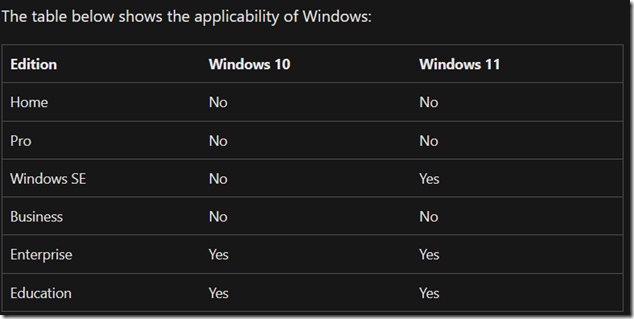

但是,但是呢!虽然这个 Personalization CSP 仅支持 企业版、教育版和 SE 版,但如果设置了 SharePC CSP 中的 SetEduPolicies 后,它也将支持 Windows 专业版。一波多折,不论怎样如果你看到了 gOxiA 的这篇日志,起码可以少走很多弯路!!!

HOWTO: 使用 Intune 强制开启 Windows Defender 防篡改保护

HOWTO: 使用 Intune 强制开启 Windows Defender 防篡改保护

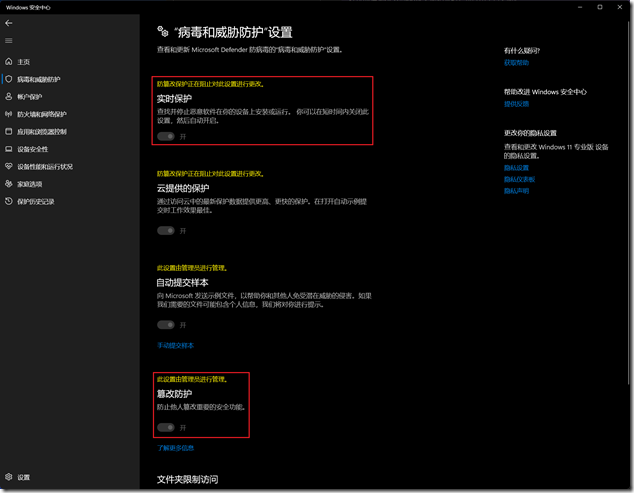

Windows Defender 中的防篡改保护(Tamper Protection)有助于防止恶意应用更改其重要的防病毒设置,包括“实时保护”和“云提供的保护”。如果当时前是管理员登录,则仍可以在“病毒和威胁保护”设置中关闭“篡改保护”,但其他程序仍无法更改这个设置。

篡改保护并不影响第三方防病毒应用的工作方式,也不影响这些应用注册 Windows 安全中心的方式。默认情况下篡改保护处于打开状态。

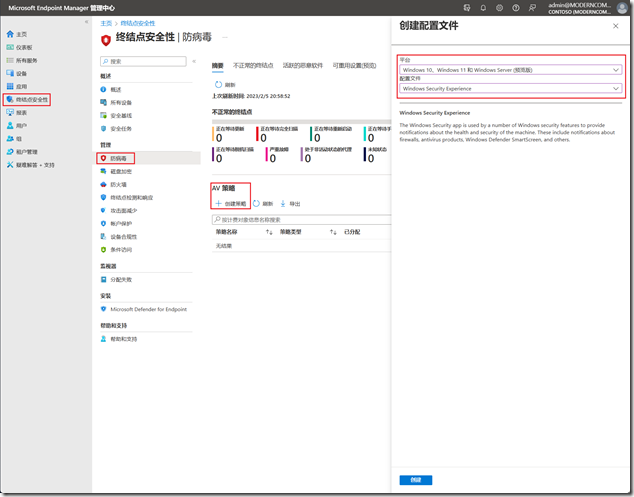

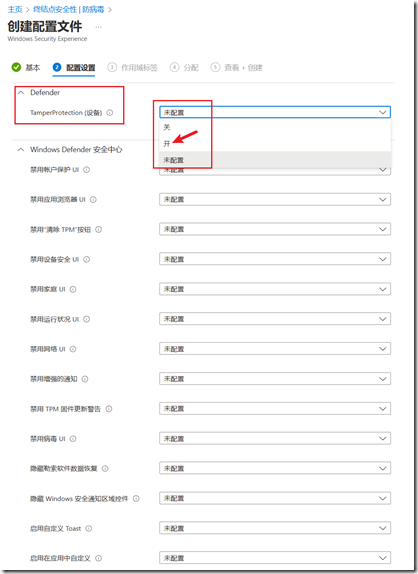

作为企业 IT 管理员或安全管理员,当然希望能够强制开启篡改保护,且禁止修改其设置。如果当前组织已经在使用现代管理模式,如 Intune!则可以通过 Endpoint Manager Center 进行策略的下发。为此,访问 Endpoint Manager Center,定位至“终结点安全性 - 防病毒 - AV 策略”,并创建该策略,选择“Windows 10、Windows 11 和 Windows Server (预览版)”平台,配置文件选择“Windows Security Experience”,跟随向导创建策略名称等信息,并在配置中打开“TamperProtection(设备)”。

注意,在 Intune 中管理篡改保护的要求如下:

- 必须分配适当的 权限 ,例如全局管理员、安全管理员或安全操作。

- 组织使用Intune来管理设备。 需要 (Intune许可证;Intune包含在 Microsoft 365 E3/E5、企业移动性 + 安全性 E3/E5、Microsoft 365 商业高级版、Microsoft 365 F1/F3、Microsoft 365 政府版 G3/G5 和相应的教育许可证中。)

- Windows 设备必须运行Windows 10版本 1709 或更高版本或Windows 11。 (有关版本的详细信息,请参阅 Windows 版本信息。)

- 必须将 Windows 安全性与 安全智能 更新到版本 1.287.60.0 (或更高版本) 结合使用。

- 你的设备必须使用反恶意软件平台版本 4.18.1906.3 (或更高版本) 和反恶意软件引擎版本 1.1.15500.X (或更高版本) 。 (管理Microsoft Defender防病毒更新并应用 baselines。)

- Intune和 Defender for Endpoint 租户必须共享同一Microsoft Entra (Azure Active Directory) 基础结构。

- 设备必须载入到 Defender for Endpoint。

当下发防篡改保护策略后,本机管理员将无法更改相关的设置,也无法关闭篡改防护。

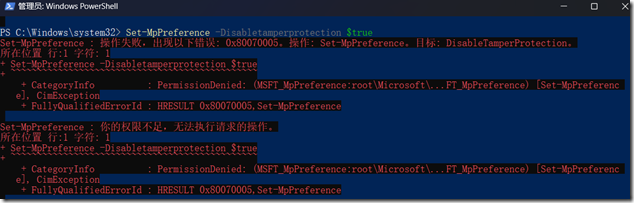

具有计算机管理权限的账户在使用 PowerShell 命令 Set-MPPreference -DisableTamperProtection $true 强行关闭时将会报错。

参考资料: