本站域名:http://goxia.maytide.net or http://sufan.maytide.net

移动设备请访问:http://goxia.maytide.net/m

移动设备请访问:http://goxia.maytide.net/m转载文章,请务必保留出处与作者信息,未经许可严禁用于商业用途!

Temporary Post Used For Theme Detection (997a6d24-24fd-45d9-82e7-5245bcedcd86 - 3bfe001a-32de-4114-a6b4-4005b770f6d7)

This is a temporary post that was not deleted. Please delete this manually. (a64d6002-69f8-4583-9416-d39fee042214 - 3bfe001a-32de-4114-a6b4-4005b770f6d7)

HOWTO: 管理 Windows 上的 Copilot

HOWTO: 管理 Windows 上的 Copilot

24年被誉为 AI 元年,AI 大迸发使我们每天每刻都能源源不断地看到相关的信息。在 Windows 上引人注目的恐怕是其 Copilot 功能,我们在任务栏上轻轻点击 Copilot 图标即可开始一段奇妙惊艳的 AI 体验之旅。微软作为负责任的AI的主导者,遵循 AI 原则,为我们提供了安全可靠的 AI 服务,并且在 AI 隐私和安全方面不断完善,这一点毋庸置疑!即便如此,一些组织可能还是比较畏惧 AI,并且希望立刻在 Windows 上禁用 Copilot 这一功能,着实有些百思不得其解。在本文正式内容开始前,很有必要先了解一下什么是 Windows 中的 Copilot。

从官方介绍解读,Windows Copilot可以帮助我们从整个 Web 获取答案和灵感,支持创造力和写作,并帮助我们专注于手头的任务。如果使用 Windows Copilot 可以按下 Win+C 热键,如果你已经拥有了 AI PC,可以按下键盘右下侧的 Copilot 键,以激活 Windows Copilot 侧栏。从下面两张图可以看到两个不同的使用界面/场景,第一个是基于 Web 的,也是大家最常见常用的,可以与 Copilot 对话,获取到有用的帮助,除此之外它还能执行一些基本的 Windows 设置、任务,甚至是进行 Windows 疑难解答;如果当前设备使用 M365 账号登录 将会看到适用于 工作 的第二个界面,它将链接 M365 中的相关服务和内容提升我们的工作效率。

回到正文,如果当前组织 IT 确实需要暂时禁用 Windows Copilot,可以借助 GPO 或 CSP。

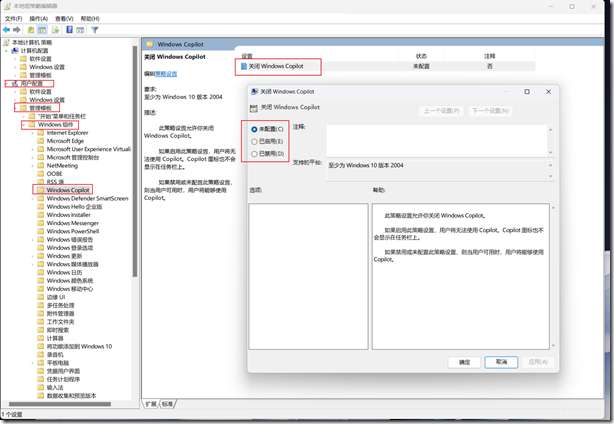

- GPO

- 用户配置 - 管理模板 – Windows 组件 – Windows Copilot,关闭 Windows Copilot

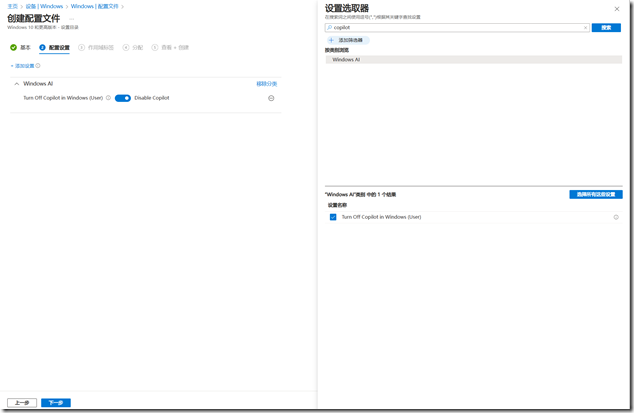

- CSP(设置目录 or 自定义 CSP)

- ./User/Vendor/MSFT/Policy/Config/WindowsAI/TurnOffWindowsCopilot

- Registry

- SOFTWARE\Policies\Microsoft\Windows\WindowsCopilot\TrunOffWindowsCopilot

策略参考:WindowsAI Policy CSP | Microsoft Learn

Manage Copilot in Windows:在 Windows 中管理 Copilot | Microsoft Learn

HOWTO: 使用 Windows Update 修复问题

HOWTO: 使用 Windows Update 修复问题

今天这篇日志并不是介绍如何排错,仅仅是一个 Windows 功能介绍。该功能已经发布了一段时间,只是 gOxiA 昨天才实际试用到。在23年的7月 Insider 渠道发布的 25905 中包含了这一新的 Windows 功能 - “使用 Windows 更新修复问题”,该功能为我们提供了另一种 Windows 恢复的方案,它不同于以往的重置或重装,将依靠 Windows Update 下载并安装操作系统的修复版本。这一操作会重新安装我们设备的 Windows 操作系统,但不会删除任何文件、设置或应用程序。一旦执行“使用 Windows 更新修复问题”,将会触发 Windows Update 下载,我们可以在 Windows 更新 页面中看到下载的内容和进度。

作为一个 Windows 恢复功能,它支持保留我们的所有应用、文档和设置。在执行过程中要确保设备始终连接到电源和互联网。在实际使用中感觉还是比较耗时的,因为首先要从 Windows Update 获取几个 GB 的数据,之后的更新过程也需要耗费一些时间,对于那些希望保留个人数据,且希望修复过程简单的用户可以在遇到一些系统问题时尝试使用该功能。

如果你希望获得一个完整全新的 Windows 安装,可以选择“重置此电脑”,它可以清楚所有非 Windows 的数据,但会保留设备驱动和已安装的更新,类似初始化电脑来让我们重新配置和安装自己的应用。

要使用该功能需满足 Windows 11 版本为 22H2,且已安装了 2024年2月的可选更新。

参考资料: